Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Opzioni per fornire le IAM credenziali

Per fornire IAM le credenziali per una ODBC connessione JDBC or, scegli una delle seguenti opzioni.

-

AWS profile

In alternativa all'immissione dei valori delle credenziali sotto forma di JDBC o ODBC impostazioni, potete inserire i valori in un profilo denominato. Per ulteriori informazioni, consulta Utilizzo di un profilo di configurazione.

-

IAMcredenziali

Fornisci i valori per AccessKey ID e SecretAccessKey, facoltativamente, SessionToken sotto forma di JDBC o ODBC impostazioni. SessionToken è richiesto solo per un IAM ruolo con credenziali temporanee. Per ulteriori informazioni, consulta JDBCe ODBC opzioni per fornire le IAM credenziali.

-

Federazione del provider di identità

Se utilizzi la federazione del provider di identità per consentire agli utenti di un provider di identità di eseguire l'autenticazione in Amazon Redshift, specifica il nome di un plug-in del provider di credenziali. Per ulteriori informazioni, consulta Plugin del fornitore di credenziali.

Amazon Redshift JDBC e ODBC i driver includono plug-in per i seguenti provider di credenziali di federazione delle identità SAML basati sui seguenti fornitori di credenziali:

-

Microsoft Active Identity Federation Services (AD FS)

-

PingOne

-

Okta

-

Microsoft Azure Active Directory (AD)

Puoi fornire il nome del plug-in e i valori correlati sotto forma di ODBC impostazioni JDBC o utilizzando un profilo. Per ulteriori informazioni, consulta Opzioni per la configurazione del driver JDBC versione 2.1.

-

Per ulteriori informazioni, consulta Passaggio 5: Configurare una ODBC connessione JDBC or per utilizzare le credenziali IAM.

Utilizzo di un profilo di configurazione

È possibile fornire IAM le opzioni e GetClusterCredentials le opzioni relative alle credenziali come impostazioni nei profili denominati nel file AWS di configurazione. Per fornire il nome del profilo, utilizzate l'JDBCopzione Profilo. La configurazione è archiviata in un file denominato config o credentials in una cartella .aws della tua home directory.

Per un plug-in SAML basato su un fornitore di credenziali incluso in un Amazon JDBC Redshift ODBC o in un driver, puoi utilizzare le impostazioni descritte in precedenza. Plugin del fornitore di credenziali Se plugin_name non viene utilizzato, le altre opzioni vengono ignorate.

L'esempio seguente mostra il file ~/.aws/credentials con due profili:

[default] aws_access_key_id=AKIAIOSFODNN7EXAMPLE aws_secret_access_key=wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY [user2] aws_access_key_id=AKIAI44QH8DHBEXAMPLE aws_secret_access_key=je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY session_token=AQoDYXdzEPT//////////wEXAMPLEtc764bNrC9SAPBSM22wDOk4x4HIZ8j4FZTwdQWLWsKWHGBuFqwAeMicRXmxfpSPfIeoIYRqTflfKD8YUuwthAx7mSEI/qkPpKPi/kMcGd QrmGdeehM4IC1NtBmUpp2wUE8phUZampKsburEDy0KPkyQDYwT7WZ0wq5VSXDvp75YU 9HFvlRd8Tx6q6fE8YQcHNVXAkiY9q6d+xo0rKwT38xVqr7ZD0u0iPPkUL64lIZbqBAz +scqKmlzm8FDrypNC9Yjc8fPOLn9FX9KSYvKTr4rvx3iSIlTJabIQwj2ICCR/oLxBA==

Per utilizzare le credenziali per l'user2esempio, specifica in. Profile=user2 JDBC URL

Per ulteriori informazioni sull'utilizzo dei profili, vedere Impostazioni dei file di configurazione e credenziali nella Guida per l' AWS Command Line Interface utente.

Per ulteriori informazioni sull'utilizzo dei profili per il JDBC driver, vedereSpecifica di profili.

Per ulteriori informazioni sull'utilizzo dei profili per il ODBC conducente, vedereMetodi di autenticazione.

JDBCe ODBC opzioni per fornire le IAM credenziali

Nella tabella seguente sono elencate le ODBC opzioni JDBC e le opzioni per fornire le IAM credenziali.

|

Opzione |

Descrizione |

|---|---|

|

|

Da utilizzare solo in una stringa di ODBC connessione. Impostare su 1 per utilizzare IAM l'autenticazione. |

|

|

L'ID della chiave di accesso e la chiave di accesso segreta per il IAM ruolo o l'utente configurato per l'autenticazione IAM del database. SessionTokenè richiesto solo per un IAM ruolo con credenziali temporanee. SessionToken non viene utilizzato per un utente. Per ulteriori informazioni, consultare Credenziali di sicurezza temporanee. |

plugin_name |

Il nome completo di una classe che implementa un provider di credenziali. Il JDBC driver Amazon Redshift include plug-in SAML basati su provider di credenziali. Se fornisci plugin_name, puoi anche fornire altre opzioni correlate. Per ulteriori informazioni, consulta Plugin del fornitore di credenziali. |

|

|

Il nome di un profilo in un file di AWS credenziali o di configurazione che contiene i valori per le opzioni di connessione. JDBC Per ulteriori informazioni, consulta Utilizzo di un profilo di configurazione. |

JDBCe ODBC opzioni per la creazione di credenziali utente del database

Per utilizzare Amazon Redshift JDBC o il ODBC driver per creare credenziali utente del database, fornisci il nome utente del database come opzione o opzione. JDBC ODBC Facoltativamente, il driver può creare un nuovo utente di database se questo non esiste e puoi specificare un elenco di gruppi di utenti di database a cui l'utente viene aggiunto all'accesso.

Se utilizzi un provider di identità (IdP), collabora con l'amministratore IdP per determinare i valori corretti per queste opzioni. L'amministratore dell'IdP può anche configurare l'IdP per fornire queste opzioni, nel qual caso non è necessario fornirle come opzioni. JDBC ODBC Per ulteriori informazioni, consulta Passaggio 2: configura le SAML asserzioni per il tuo IdP.

Nota

Se si utilizza una variabile di IAM policy${redshift:DbUser}, come descritto Politiche relative alle risorse per GetClusterCredentials nel valore for DbUser viene sostituito con il valore recuperato dal contesto di richiesta dell'APIoperazione. I driver Amazon Redshift utilizzano il valore per la DbUser variabile fornita dalla connessioneURL, anziché il valore fornito come attributoSAML.

Per proteggere questa configurazione, ti consigliamo di utilizzare una condizione in una IAM policy per convalidare il DbUser valore con. RoleSessionName È possibile trovare esempi di come impostare una condizione utilizzando una IAM politica inEsempio di politica per l'utilizzo GetClusterCredentials.

La tabella seguente elenca le opzioni per la creazione di credenziali utente di database.

|

Opzione |

Descrizione |

|---|---|

| DbUser |

Il nome di un utente di database. Se nel database DbUser esiste un utente denominato, le credenziali utente temporanee hanno le stesse autorizzazioni dell'utente esistente. Se DbUser non esiste nel database ed AutoCreate è vero, viene creato un nuovo utente denominato DbUser. Se lo desideri, puoi disabilitare la password di un utente esistente. Per ulteriori informazioni, vedere ALTER_ USER |

| AutoCreate |

|

DbGroups |

Un elenco delimitato da virgola dei nomi di uno o più dei gruppi di database esistenti a cui viene aggiunto l'utente di database per la sessione corrente. Per impostazione predefinita, il nuovo utente viene aggiunto solo aPUBLIC. |

Plugin del fornitore di credenziali

Amazon Redshift utilizza plug-in di provider di credenziali per l'autenticazione Single Sign-On.

Per supportare l'autenticazione Single Sign-On, Amazon Redshift fornisce il plug-in Azure AD per Microsoft Azure Active Directory. Per informazioni su come configurare questo plugin, consultare Configurazione dell'autenticazione JDBC ODBC Single Sign-On.

Autenticazione a più fattori

Per supportare l'autenticazione a più fattori (MFA), Amazon Redshift fornisce plug-in basati su browser. Usa il SAML plug-in del browser per Okta e il plug-in Azure AD del browser per Microsoft Azure Active Directory. PingOne

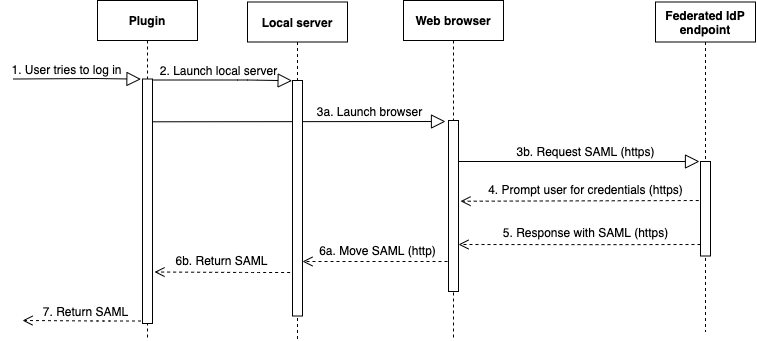

Con il SAML plug-in del browser, l'OAuthautenticazione fluisce in questo modo:

-

Un utente tenta di eseguire l'accesso.

-

Il plugin avvia un server locale per ascoltare le connessioni in entrata sul localhost.

-

Il plug-in avvia un browser Web per richiedere una SAML risposta HTTPS dall'endpoint del provider di identità federato con accesso Single Sign-on specificato. URL

-

Il browser Web segue il collegamento e invia all'utente una richiesta di immissione delle credenziali.

-

Dopo che l'utente si è autenticato e ha concesso il consenso, l'endpoint del provider di identità federato restituisce una risposta all'indirizzo indicato da. SAML HTTPS URI

redirect_uri -

Il browser Web sposta il messaggio di risposta con la risposta nel SAML punto indicato.

redirect_uri -

Il server locale accetta la connessione in entrata e il plug-in recupera la SAML risposta e la trasmette ad Amazon Redshift.

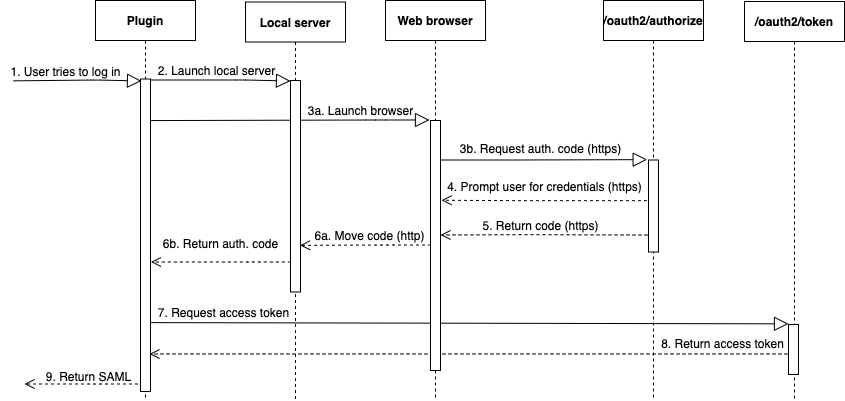

Con il plug-in Azure AD del browser, l'SAMLautenticazione procede come segue:

-

Un utente tenta di eseguire l'accesso.

-

Il plugin avvia un server locale per ascoltare le connessioni in entrata sul localhost.

-

Il plug-in avvia un browser Web per richiedere un codice di autorizzazione dall'endpoint

oauth2/authorizedi Azure AD. -

Il browser Web segue il collegamento generato HTTPS e richiede all'utente di immettere le credenziali. Il collegamento viene generato utilizzando le proprietà di configurazione, ad esempio tenant e client_id.

-

Dopo che l'utente si è autenticato e ha concesso il consenso, l'

oauth2/authorizeendpoint Azure AD ritorna e invia una risposta con il codice di autorizzazione all'indirizzo indicato. HTTPSredirect_uri -

Il browser Web sposta il messaggio di risposta con la SAML risposta indicata.

redirect_uri -

Il server locale accetta la connessione in entrata e le richieste del plug-in, recupera il codice di autorizzazione e invia una POST richiesta all'endpoint di Azure AD.

oauth2/token -

L'endpoint

oauth2/tokendi Azure AD restituisce una risposta con un token di accesso alredirect_uriindicato. -

Il plugin recupera la SAML risposta e la trasmette ad Amazon Redshift.

Vedere le seguenti sezioni:

-

Active Directory Federation Services (AD FS)

Per ulteriori informazioni, consulta Configurazione dell'autenticazione JDBC ODBC Single Sign-On.

-

PingOne (Ping)

Il ping è supportato solo con l'adattatore PingOne IdP predeterminato che utilizza l'autenticazione Forms.

Per ulteriori informazioni, consulta Configurazione dell'autenticazione JDBC ODBC Single Sign-On.

-

Okta

Okta è supportato solo per l'applicazione fornita da Okta utilizzata con la AWS Management Console.

Per ulteriori informazioni, consulta Configurazione dell'autenticazione JDBC ODBC Single Sign-On.

-

Microsoft Azure Active Directory

Per ulteriori informazioni, consulta Configurazione dell'autenticazione JDBC ODBC Single Sign-On.

Opzioni del plugin

Per utilizzare un plug-in SAML basato su credenziali, specificate le seguenti opzioni utilizzando JDBC or ODBC options o in un profilo denominato. Se plugin_name non è specificato, le altre opzioni vengono ignorate.

|

Opzione |

Descrizione |

|---|---|

plugin_name |

PerJDBC, il nome della classe che implementa un provider di credenziali. Specifica una delle seguenti proprietà:

PerODBC, specificare una delle seguenti opzioni:

|

idp_host

|

Il nome dell'host del provider di identità dell'azienda. Questo nome non deve includere barre rovesciate ( / ). Per un provider di identità Okta, il valore per idp_host deve terminare con .okta.com. |

|

|

La porta utilizzata dal provider di identità. Il valore predefinito è 443. Questa porta viene ignorata per Okta. |

|

|

Un ruolo Amazon Resource Name (ARN) dagli AttributeValue elementi per l'Roleattributo nell'SAMLasserzione. Per trovare il valore appropriato per il ruolo preferito, collaborare con l'amministratore IdP. Per ulteriori informazioni, consulta Passaggio 2: configura le SAML asserzioni per il tuo IdP. |

|

|

Un nome utente aziendale, incluso il dominio quando applicabile. Ad esempio, per Active Directory, il nome di dominio è obbligatorio nel formato dominio\nome utente. |

| password

|

La password dell'utente aziendale. È consigliabile non utilizzare questa opzione. Utilizza invece il tuo SQL client per fornire la password. |

|

|

Un ID per l'applicazione Okta. Utilizzata solo con Okta. Il valore di app_id segue amazon_aws nel collegamento di incorporamento dell'applicazione Okta. Per ottenere questo valore, collaborare con l'amministratore IdP. Di seguito è riportato un esempio di collegamento di incorporamento di un'applicazione: https://example.okta.com/home/amazon_aws/0oa2hylwrpM8UGehd1t7/272 |

|

|

Un tenant usato per Azure AD. Utilizzato solo con Azure. |

|

|

Un ID client per l'applicazione aziendale Amazon Redshift in Azure AD. Utilizzato solo con Azure. |