Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Connettiti all' SageMaker IA all'interno del tuo VPC

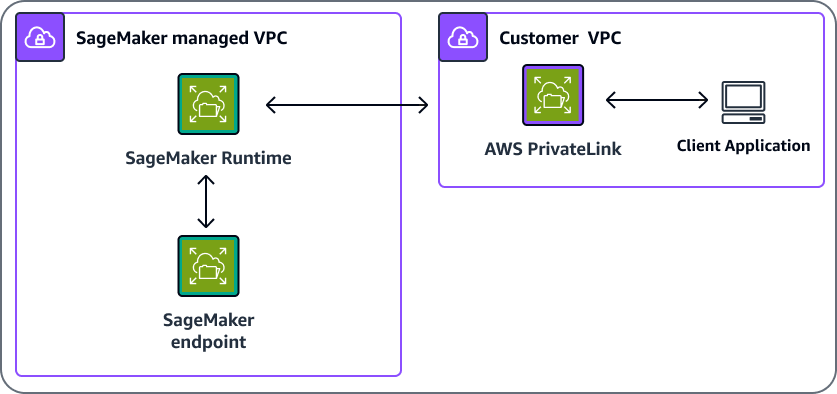

Puoi connetterti direttamente all' SageMaker API o ad Amazon SageMaker Runtime tramite un endpoint di interfaccia nel tuo cloud privato virtuale (VPC) invece di connetterti tramite Internet. Quando utilizzi un endpoint di interfaccia VPC, la comunicazione tra il tuo VPC e l'API SageMaker AI o Runtime viene condotta in modo completo e sicuro all'interno di una rete. AWS

Connect all' SageMaker AI tramite un endpoint con interfaccia VPC

L' SageMaker API e SageMaker AI Runtime supportano gli endpoint di interfaccia Amazon Virtual Private Cloud (Amazon VPC) basati su. AWS PrivateLink

L'endpoint dell'interfaccia VPC collega il tuo VPC direttamente all' SageMaker API o al Runtime SageMaker AI AWS PrivateLink senza utilizzare un gateway Internet, un dispositivo NAT, una connessione VPN o una connessione. AWS Direct Connect Non è necessario che le istanze del tuo VPC si connettano alla rete Internet pubblica per comunicare con l'API SageMaker o SageMaker l'AI Runtime.

Puoi creare un endpoint di AWS PrivateLink interfaccia per connetterti ad SageMaker AI o ad SageMaker AI Runtime utilizzando AWS Management Console o AWS Command Line Interface ().AWS CLI Per istruzioni, consulta Accedere a un AWS servizio utilizzando un endpoint VPC di interfaccia.

Se non hai abilitato un nome host DNS (Domain Name System) privato per il tuo endpoint VPC, dopo aver creato un endpoint VPC, specifica l'URL dell'endpoint Internet per l'API o AI Runtime. SageMaker SageMaker Segue un esempio di codice che utilizza AWS CLI i comandi per specificare il parametro. endpoint-url

aws sagemaker list-notebook-instances --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker list-training-jobs --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker-runtime invoke-endpoint --endpoint-url https://VPC_Endpoint_ID.runtime.sagemaker.Region.vpce.amazonaws.com \ --endpoint-nameEndpoint_Name\ --body "Endpoint_Body" \ --content-type "Content_Type" \Output_File

Se abiliti i nomi host DNS privati per il tuo endpoint VPC, non è necessario specificare l'URL dell'endpoint perché è il nome host predefinito (https://api.sagemaker). Region.amazon.com) si risolve nel tuo endpoint VPC. Analogamente, il nome host DNS predefinito SageMaker di AI Runtime (https://runtime.sagemaker. Region.amazonaws.com) si risolve anche sul tuo endpoint VPC.

L' SageMaker API e SageMaker AI Runtime supportano gli endpoint VPC ovunque siano disponibili Regioni AWS sia Amazon VPC che AI. SageMaker SageMaker L'intelligenza artificiale supporta le chiamate verso tutti i suoi dispositivi Operationsall'interno del tuo VPC. Se utilizzi il comando AuthorizedUrl da

CreatePresignedNotebookInstanceUrlcomando, il tuo traffico passerà alla rete Internet pubblica. Non è possibile utilizzare solo un endpoint VPC per accedere all'URL predefinito, ma la richiesta deve passare attraverso il gateway Internet.

Per impostazione predefinita, gli utenti possono condividere l'URL predefinito con persone esterne alla rete aziendale. Per una maggiore sicurezza, è necessario aggiungere le autorizzazioni IAM per limitare l'utilizzo dell'URL solo all'interno della rete. Per informazioni sulle autorizzazioni IAM, consulta How AWS PrivateLink works with IAM.

Nota

Quando si configura un endpoint di interfaccia VPC per il servizio SageMaker AI Runtime (https://runtime.sagemaker. Region

Per ulteriori informazioni, consulta la documentazione. AWS PrivateLinkAWS PrivateLink Fai riferimento a Prezzi di AWS PrivateLink

Utilizzo della SageMaker formazione e dell'hosting con risorse all'interno del tuo VPC

SageMaker L'intelligenza artificiale utilizza il tuo ruolo di esecuzione per scaricare e caricare informazioni da un bucket Amazon S3 e Amazon Elastic Container Registry (Amazon ECR), indipendentemente dal tuo contenitore di addestramento o inferenza. Se disponi di risorse che si trovano all'interno del tuo VPC, puoi comunque concedere all' SageMaker IA l'accesso a tali risorse. Le sezioni seguenti spiegano come rendere le risorse disponibili all' SageMaker IA con o senza isolamento della rete.

Senza isolamento di rete abilitato

Se non hai impostato l'isolamento della rete nel tuo lavoro o modello di formazione, l' SageMaker IA può accedere alle risorse utilizzando uno dei seguenti metodi.

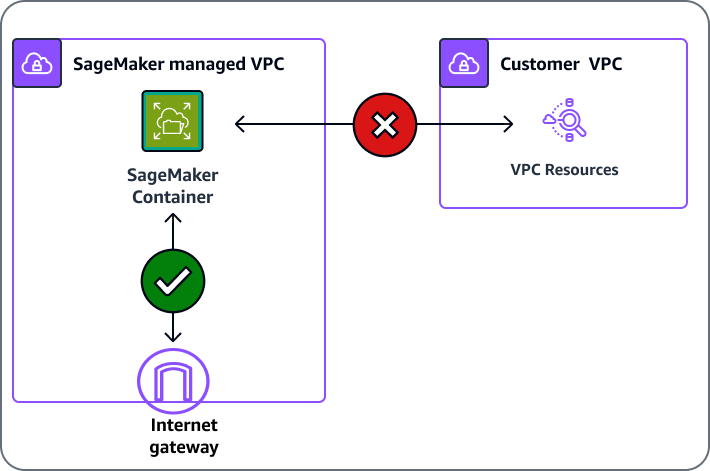

-

SageMaker i contenitori di formazione e di inferenza distribuiti possono accedere a Internet per impostazione predefinita. SageMaker I container di intelligenza artificiale sono in grado di accedere a servizi e risorse esterne sulla rete Internet pubblica come parte dei carichi di lavoro di formazione e inferenza. SageMaker I container AI non sono in grado di accedere alle risorse all'interno del tuo VPC senza una configurazione VPC, come mostrato nella figura seguente.

-

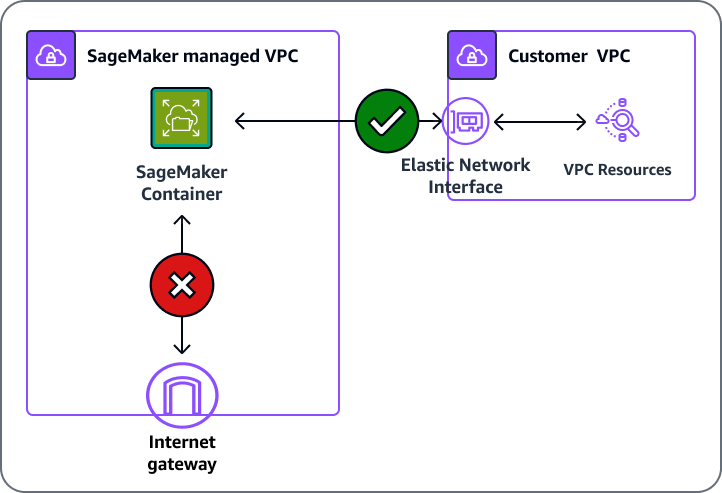

Utilizza la configurazione di un VPC per comunicare con le risorse presenti all'interno del tuo VPC tramite un'interfaccia di rete elastica (ENI). La comunicazione tra il container e le risorse del tuo VPC avviene in modo sicuro all'interno della tua rete VPC, come mostrato nella figura seguente. In questo caso, gestisci l'accesso in rete alle risorse del tuo VPC e a Internet.

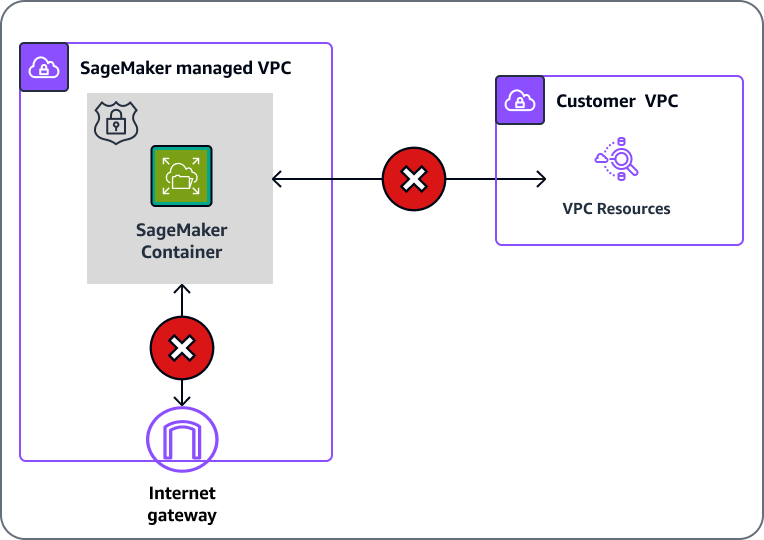

Con isolamento di rete

Se utilizzi l'isolamento della rete, il contenitore SageMaker AI non può comunicare con le risorse all'interno del tuo VPC o effettuare chiamate di rete, come mostrato nella figura seguente. Se fornisci la configurazione di un VPC, le operazioni di scaricamento e caricamento verranno eseguite tramite il tuo VPC. Per ulteriori informazioni sull'hosting e sull'addestramento con isolamento di rete durante l'utilizzo di un VPC, consulta Isolamento di rete.

Crea una policy sugli endpoint VPC per l'IA SageMaker

Puoi creare una policy per gli endpoint Amazon VPC per l' SageMaker intelligenza artificiale per specificare quanto segue:

-

Il principale che può eseguire azioni.

-

Le azioni che possono essere eseguite.

-

Le risorse sui cui si possono eseguire operazioni.

Per ulteriori informazioni, consultare Controllo degli accessi ai servizi con endpoint VPC nella Guida per l'utente di Amazon VPC.

Nota

Le policy degli endpoint VPC non sono supportate per gli endpoint di runtime AI del Federal Information Processing Standard (FIPS) SageMaker per runtime_InvokeEndpoint.

Il seguente esempio di politica degli endpoint VPC specifica che tutti gli utenti che hanno accesso all'endpoint dell'interfaccia VPC possono richiamare l'endpoint ospitato dall'IA denominato. SageMaker myEndpoint

{ "Statement": [ { "Action": "sagemaker:InvokeEndpoint", "Effect": "Allow", "Resource": "arn:aws:sagemaker:us-west-2:123456789012:endpoint/myEndpoint", "Principal": "*" } ] }

In questo esempio, viene rifiutato quanto segue:

-

Altre SageMaker azioni API, come e.

sagemaker:CreateEndpointsagemaker:CreateTrainingJob -

Invocare endpoint ospitati da SageMaker AI diversi da.

myEndpoint

Nota

In questo esempio, gli utenti possono comunque eseguire altre azioni SageMaker API dall'esterno del VPC. Per informazioni su come limitare chiamate API per gli utenti interni al VPC, consulta Controlla l'accesso all'API SageMaker AI utilizzando policy basate sull'identità.

Crea una policy sugli endpoint VPC per Amazon Feature Store SageMaker

Per creare un endpoint VPC per Amazon SageMaker Feature Store, utilizza il seguente modello di endpoint, sostituendo il tuo e: VPC_Endpoint_ID.api Region

VPC_Endpoint_ID.api.featurestore-runtime.sagemaker.Region.vpce.amazonaws.com

Connessione della rete privata al VPC

Per chiamare l' SageMaker API e SageMaker AI Runtime tramite il tuo VPC, devi connetterti da un'istanza che si trova all'interno del VPC o connettere la tua rete privata al tuo VPC utilizzando un () o. AWS Virtual Private Network AWS VPN AWS Direct Connect Per informazioni su AWS VPN, consulta Connessioni VPN nella Guida per l'utente di Amazon Virtual Private Cloud. Per informazioni su AWS Direct Connect, vedere Creazione di una connessione nella Guida per l'utente di AWS Direct Connect.