Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Seleziona gli attributi per il controllo degli accessi

Usa la seguente procedura per impostare gli attributi per la tua ABAC configurazione.

Per selezionare gli attributi utilizzando la console IAM Identity Center

-

Aprire la console IAM Identity Center

. -

Scegli Impostazioni

-

Nella pagina Impostazioni, scegli la scheda Attributi per il controllo degli accessi, quindi scegli Gestisci attributi.

-

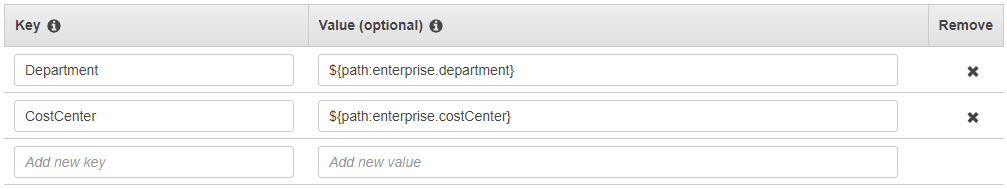

Nella pagina Attributi per il controllo degli accessi, scegli Aggiungi attributo e inserisci i dettagli della chiave e del valore. È qui che mapperai l'attributo proveniente dalla tua fonte di identità a un attributo che IAM Identity Center passa come tag di sessione.

La chiave rappresenta il nome che si sta assegnando all'attributo da utilizzare nelle politiche. Può essere qualsiasi nome arbitrario, ma è necessario specificare quel nome esatto nelle politiche create per il controllo degli accessi. Ad esempio, supponiamo che tu stia usando Okta (un IdP esterno) come fonte di identità e deve trasmettere i dati dei centri di costo dell'organizzazione come tag di sessione. In Key, inseriresti un nome simile CostCentera quello della tua chiave. È importante notare che qualunque nome tu scelga qui, deve avere lo stesso nome nel tuo

aws:PrincipalTag chiave di condizione(ovvero,"ec2:ResourceTag/CostCenter": "${aws:PrincipalTag/CostCenter}").Nota

Usa un attributo a valore singolo per la tua chiave, ad esempio.

ManagerIAM Identity Center non supporta attributi multivalore perABAC, ad esempio,Manager, IT Systems.Il valore rappresenta il contenuto dell'attributo proveniente dalla fonte di identità configurata. Qui puoi inserire qualsiasi valore dalla tabella di origine dell'identità appropriata elencata inMappature degli attributi tra IAM Identity Center e la directory External Identity Provider. Ad esempio, utilizzando il contesto fornito nell'esempio precedente, esamineresti l'elenco degli attributi IdP supportati e stabiliresti che sarebbe

${path:enterprise.costCenter}la corrispondenza più vicina a un attributo supportato, quindi lo inseriresti nel campo Valore. Vedi lo screenshot fornito sopra come riferimento. Nota che non puoi utilizzare valori di attributi IdP esterni al di fuori di questo elenco ABAC a meno che non utilizzi l'opzione di passare gli attributi tramite l'SAMLasserzione. -

Scegli Save changes (Salva modifiche).

Ora che hai configurato la mappatura degli attributi di controllo degli accessi, devi completare il ABAC processo di configurazione. A tale scopo, crea ABAC le tue regole e aggiungile ai set di autorizzazioni e/o alle politiche basate sulle risorse. Ciò è necessario per consentire alle identità degli utenti di accedere alle risorse. AWS Per ulteriori informazioni, consulta Crea politiche di autorizzazione per ABAC in IAM Identity Center.