Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione una tantum di un'applicazione di IAM federazione diretta in Okta

Accedi al tuo Okta account come utente con autorizzazioni amministrative.

Nel Okta Console di amministrazione, in Applicazioni, scegli Applicazioni.

Scegli Sfoglia il catalogo delle app. Cerca e scegli AWS Account Federation. Quindi scegli Aggiungi integrazione.

Configura la IAM federazione diretta AWS seguendo la procedura descritta in Come configurare SAML 2.0 per la federazione AWS degli account

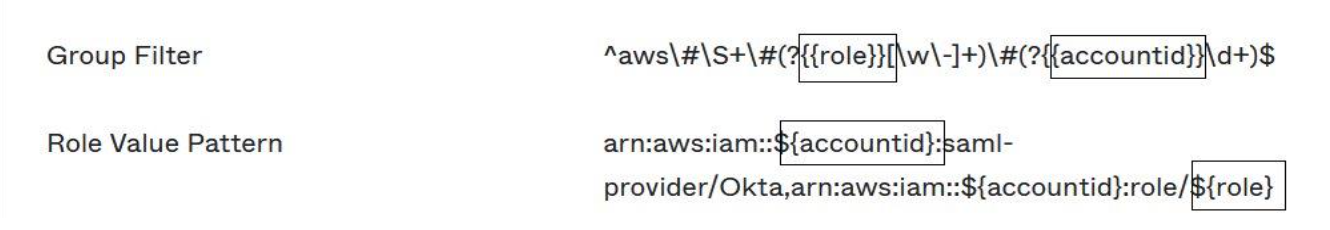

. Nella scheda Opzioni di accesso, seleziona SAML 2.0 e inserisci le impostazioni Group Filter e Role Value Pattern. Il nome del gruppo per la directory utente dipende dal filtro configurato.

Nella figura precedente, la

rolevariabile si riferisce al ruolo delle operazioni di emergenza nell'account per l'accesso di emergenza. Ad esempio, se si crea ilEmergencyAccess_Role1_ROruolo (come descritto nella tabella di mappatura) in Account AWS123456789012e se l'impostazione del filtro di gruppo è configurata come mostrato nella figura precedente, il nome del gruppo dovrebbe essereaws#EmergencyAccess_Role1_RO#123456789012.Nella directory (ad esempio, la directory in Active Directory), create il gruppo per l'accesso di emergenza e specificate un nome per la directory (ad esempio,

aws#EmergencyAccess_Role1_RO#123456789012). Assegna i tuoi utenti a questo gruppo utilizzando il meccanismo di provisioning esistente.Nell'account di accesso di emergenza, configura una politica di fiducia personalizzata che fornisca le autorizzazioni necessarie per assumere il ruolo di accesso di emergenza durante un'interruzione. Di seguito è riportato un esempio di dichiarazione per una politica di fiducia personalizzata allegata al

EmergencyAccess_Role1_ROruolo. Per un'illustrazione, vedi l'account di emergenza nel diagramma seguente. Come progettare una mappatura di emergenza di ruoli, account e gruppi{ "Version": "2012-10-17", "Statement": [ { "Effect":"Allow", "Principal":{ "Federated":"arn:aws:iam::123456789012:saml-provider/Okta" }, "Action":[ "sts:AssumeRoleWithSAML", "sts:SetSourceIdentity", "sts:TagSession" ], "Condition":{ "StringEquals":{ "SAML:aud":"https:~/~/signin.aws.amazon.com/saml" } } } ] }Di seguito è riportato un esempio di dichiarazione per una politica di autorizzazioni associata al ruolo.

EmergencyAccess_Role1_ROPer un'illustrazione, vedi l'account di emergenza nel diagramma seguente. Come progettare una mappatura di emergenza di ruoli, account e gruppi{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"sts:AssumeRole", "Resource":[ "arn:aws:iam::<account 1>:role/EmergencyAccess_RO", "arn:aws:iam::<account 2>:role/EmergencyAccess_RO" ] } ] }Negli account del carico di lavoro, configura una politica di attendibilità personalizzata. Di seguito è riportato un esempio di dichiarazione per una politica di fiducia allegata al

EmergencyAccess_ROruolo. In questo esempio, l'account123456789012è l'account di accesso di emergenza. Per un'illustrazione, vedi l'account del carico di lavoro nel diagramma seguente. Come progettare una mappatura di emergenza di ruoli, account e gruppi{ "Version": "2012-10-17", "Statement":[ { "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789012:root" }, "Action":"sts:AssumeRole" } ] }Nota

La maggior parte IdPs consente di mantenere l'integrazione di un'applicazione disattivata fino a quando necessario. Ti consigliamo di mantenere disattivata l'applicazione di IAM federazione diretta nel tuo IdP fino a quando non viene richiesta per l'accesso di emergenza.