Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di un emittente di token affidabile

Per abilitare la propagazione affidabile dell'identità per un'applicazione che si autentica esternamente su IAM Identity Center, uno o più amministratori devono configurare un emittente di token affidabile. Un emittente di token affidabile è un server di autorizzazione OAuth 2.0 che rilascia token alle applicazioni che avviano richieste (applicazioni che richiedono). I token autorizzano queste applicazioni a inviare richieste per conto dei loro utenti a un'applicazione (un servizio) ricevente. AWS

Argomenti

- Coordinamento dei ruoli e delle responsabilità amministrative

- Attività per la configurazione di un emittente di token affidabile

- Come aggiungere un emittente di token affidabile alla console di IAM Identity Center

- Come visualizzare o modificare le impostazioni degli emittenti di token affidabili nella console Identity Center IAM

- Processo di configurazione e flusso di richiesta per le applicazioni che utilizzano un emittente di token affidabile

Coordinamento dei ruoli e delle responsabilità amministrative

In alcuni casi, un singolo amministratore può eseguire tutte le attività necessarie per configurare un emittente di token affidabile. Se più amministratori svolgono queste attività, è necessario uno stretto coordinamento. La tabella seguente descrive come più amministratori potrebbero coordinarsi per configurare un emittente di token affidabile e configurare il AWS servizio per utilizzarlo.

Nota

L'applicazione può essere qualsiasi AWS servizio integrato con IAM Identity Center e che supporta la propagazione affidabile delle identità.

Per ulteriori informazioni, consulta Attività per la configurazione di un emittente di token affidabile.

| Ruolo | Esegue queste attività | Si coordina con |

|---|---|---|

| IAMAmministratore dell'Identity Center |

Aggiunge l'IdP esterno come emittente di token affidabile alla console di IAM Identity Center. Aiuta a configurare la corretta mappatura degli attributi tra IAM Identity Center e l'IdP esterno. Notifica all'amministratore del AWS servizio quando l'emittente affidabile del token viene aggiunto alla console di Identity Center. IAM |

Amministratore IdP esterno (trusted token issuer) AWS amministratore del servizio |

| Amministratore IdP esterno (trusted token issuer) |

Configura l'IdP esterno per l'emissione di token. Aiuta a configurare la corretta mappatura degli attributi tra IAM Identity Center e l'IdP esterno. Fornisce il nome del pubblico (Aud claim) all'amministratore del AWS servizio. |

IAMAmministratore dell'Identity Center AWS amministratore del servizio |

| AWS amministratore del servizio |

Verifica la presenza nella console di AWS servizio dell'emittente affidabile del token. L'emittente affidabile del token sarà visibile nella console di AWS servizio dopo che l'amministratore di IAM Identity Center lo avrà aggiunto alla console di IAM Identity Center. Configura il AWS servizio per utilizzare l'emittente di token affidabile. |

IAMAmministratore di Identity Center Amministratore IdP esterno (trusted token issuer) |

Attività per la configurazione di un emittente di token affidabile

Per configurare un emittente di token affidabile, un amministratore di IAM Identity Center, un amministratore IdP esterno (trusted token issuer) e un amministratore dell'applicazione devono completare le seguenti attività.

Nota

L'applicazione può essere qualsiasi AWS servizio integrato con IAM Identity Center e che supporta la propagazione affidabile delle identità.

-

Aggiungi l'emittente di token affidabile a IAM Identity Center: l'amministratore di IAM Identity Center aggiunge l'emittente di token affidabile utilizzando la console IAM Identity Center o. APIs Questa configurazione richiede di specificare quanto segue:

-

Un nome per l'emittente affidabile del token.

-

L'endpoint di OIDC rilevamento URL (nella console di IAM Identity Center, URL è chiamato URLemittente). L'endpoint di rilevamento deve essere raggiungibile solo tramite le porte 80 e 443.

-

Mappatura degli attributi per la ricerca degli utenti. Questa mappatura degli attributi viene utilizzata in un claim nel token generato dall'emittente affidabile del token. Il valore nell'attestazione viene utilizzato per la ricerca in IAM Identity Center. La ricerca utilizza l'attributo specificato per recuperare un singolo utente in IAM Identity Center.

-

-

Connetti il AWS servizio a IAM Identity Center: l'amministratore del AWS servizio deve connettere l'applicazione a IAM Identity Center utilizzando la console dell'applicazione o dell'applicazioneAPIs.

Dopo che l'emittente affidabile del token è stato aggiunto alla console di IAM Identity Center, è visibile anche nella console di AWS servizio e può essere selezionato dall'amministratore del AWS servizio.

-

Configura l'uso dello scambio di token: nella console di AWS servizio, l'amministratore del servizio configura AWS il AWS servizio in modo che accetti i token emessi dall'emittente di token affidabile. Questi token vengono scambiati con token generati da Identity Center. IAM A tale scopo è necessario specificare il nome dell'emittente affidabile del token indicato nella Fase 1 e il valore del claim Aud corrispondente al servizio. AWS

L'emittente affidabile del token inserisce il valore del claim Aud nel token emesso per indicare che il token è destinato all'uso da parte del servizio. AWS Per ottenere questo valore, contatta l'amministratore dell'emittente del token affidabile.

Come aggiungere un emittente di token affidabile alla console di IAM Identity Center

In un'organizzazione con più amministratori, questa attività viene eseguita da un amministratore di IAM Identity Center. Se sei l'amministratore di IAM Identity Center, devi scegliere quale IdP esterno utilizzare come emittente di token affidabile.

Per aggiungere un emittente di token affidabile alla console di Identity Center IAM

-

Aprire la console IAM Identity Center

. -

Seleziona Impostazioni.

-

Nella pagina Impostazioni, scegli la scheda Autenticazione.

-

In Trusted token issuers, scegli Crea un emittente di token affidabile.

-

Nella pagina Configura un IdP esterno per l'emissione di token affidabili, in Dettagli sull'emittente del token affidabile, procedi come segue:

-

Per Issuer URL, specifica l'OIDCindividuazione URL dell'IdP esterno che emetterà i token per la propagazione delle identità affidabili. È necessario specificare la versione originale URL dell'endpoint di rilevamento.

.well-known/openid-configurationL'amministratore dell'IdP esterno può fornirlo. URLNota

Nota Questo URL deve corrispondere all'URLattestazione dell'Emittente (iss) nei token emessi per la propagazione di identità affidabili.

-

Per il nome dell'emittente affidabile del token, immettete un nome per identificare questo emittente di token affidabile in IAM Identity Center e nella console dell'applicazione.

-

-

In Attributi della mappa, procedi come segue:

-

Per l'attributo del provider di identità, seleziona un attributo dall'elenco da mappare a un attributo nell'archivio di IAM identità di Identity Center.

-

Per IAMl'attributo Identity Center, selezionare l'attributo corrispondente per la mappatura degli attributi.

-

-

In Tag (opzionale), scegli Aggiungi nuovo tag, specifica un valore per Chiave e, facoltativamente, per Valore.

Per ulteriori informazioni sui tag, consulta Assegnazione di tag AWS IAM Identity Center risorse.

-

Scegli Crea un emittente di token affidabile.

-

Dopo aver completato la creazione dell'emittente di token affidabile, contatta l'amministratore dell'applicazione per comunicargli il nome dell'emittente del token affidabile, in modo che possa confermare che l'emittente del token affidabile è visibile nella console applicabile.

-

L'amministratore dell'applicazione deve selezionare questo emittente di token affidabile nella console applicabile per consentire l'accesso degli utenti all'applicazione dalle applicazioni configurate per la propagazione delle identità affidabili.

Come visualizzare o modificare le impostazioni degli emittenti di token affidabili nella console Identity Center IAM

Dopo aver aggiunto un emittente di token affidabile alla console di IAM Identity Center, è possibile visualizzare e modificare le impostazioni pertinenti.

Se prevedi di modificare le impostazioni dell'emittente di token affidabili, tieni presente che così facendo gli utenti potrebbero perdere l'accesso a tutte le applicazioni configurate per utilizzare l'emittente di token affidabili. Per evitare di interrompere l'accesso degli utenti, consigliamo di coordinarsi con gli amministratori di tutte le applicazioni configurate per utilizzare l'emittente di token affidabile prima di modificare le impostazioni.

Per visualizzare o modificare le impostazioni dell'emittente di token affidabili nella console di Identity Center IAM

-

Aprire la console IAM Identity Center

. -

Seleziona Impostazioni.

-

Nella pagina Impostazioni, scegli la scheda Autenticazione.

-

In Emittenti di token affidabili, seleziona l'emittente di token affidabile che desideri visualizzare o modificare.

-

Seleziona Azioni, quindi scegli Modifica.

-

Nella pagina Modifica emittente di token affidabili, visualizza o modifica le impostazioni secondo necessità. È possibile modificare il nome dell'emittente del token affidabile, le mappature degli attributi e i tag.

-

Scegli Save changes (Salva modifiche).

-

Nella finestra di dialogo Modifica emittente di token affidabili, ti viene richiesto di confermare che desideri apportare modifiche. Scegli Conferma.

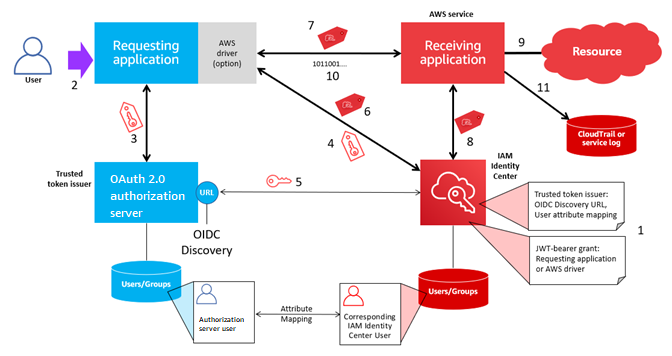

Processo di configurazione e flusso di richiesta per le applicazioni che utilizzano un emittente di token affidabile

Questa sezione descrive il processo di configurazione e il flusso di richiesta per le applicazioni che utilizzano un emittente di token affidabile per la propagazione dell'identità affidabile. Il diagramma seguente fornisce una panoramica di questo processo.

I passaggi seguenti forniscono informazioni aggiuntive su questo processo.

-

Configura IAM Identity Center e l'applicazione AWS gestita ricevente per utilizzare un emittente di token affidabile. Per informazioni, consultare Attività per la configurazione di un emittente di token affidabile.

-

Il flusso di richieste inizia quando un utente apre l'applicazione richiedente.

-

L'applicazione richiedente richiede un token all'emittente affidabile del token per avviare le richieste all'applicazione gestita ricevente. AWS Se l'utente non si è ancora autenticato, questo processo attiva un flusso di autenticazione. Il token contiene le seguenti informazioni:

-

L'oggetto (Sub) dell'utente.

-

L'attributo utilizzato da IAM Identity Center per cercare l'utente corrispondente in IAM Identity Center.

-

Un'affermazione di tipo di pubblico (Aud) che contiene un valore che l'emittente affidabile del token associa all'applicazione AWS gestita ricevente. Se sono presenti altre attestazioni, non vengono utilizzate da IAM Identity Center.

-

-

L'applicazione richiedente, o il AWS driver che utilizza, passa il token a IAM Identity Center e richiede che il token venga scambiato con un token generato da IAM Identity Center. Se si utilizza un AWS driver, potrebbe essere necessario configurarlo per questo caso d'uso. Per ulteriori informazioni, consulta la documentazione dell'applicazione AWS gestita pertinente.

-

IAMIdentity Center utilizza l'endpoint OIDC Discovery per ottenere la chiave pubblica che può utilizzare per verificare l'autenticità del token. IAM Identity Center esegue quindi le seguenti operazioni:

-

Verifica il token.

-

Cerca nella directory Identity Center. A tale scopo, IAM Identity Center utilizza l'attributo mappato specificato nel token.

-

Verifica che l'utente sia autorizzato ad accedere all'applicazione ricevente. Se l'applicazione AWS gestita è configurata per richiedere assegnazioni a utenti e gruppi, l'utente deve disporre di un'assegnazione diretta o basata sul gruppo all'applicazione; in caso contrario la richiesta viene rifiutata. Se l'applicazione AWS gestita è configurata per non richiedere assegnazioni a utenti e gruppi, l'elaborazione continua.

Nota

AWS i servizi hanno una configurazione di impostazione predefinita che determina se le assegnazioni sono necessarie per utenti e gruppi. Si consiglia di non modificare l'impostazione Richiedi assegnazioni per queste applicazioni se si prevede di utilizzarle con una propagazione affidabile delle identità. Anche se sono state configurate autorizzazioni granulari che consentono l'accesso degli utenti a risorse applicative specifiche, la modifica dell'impostazione Richiedi assegnazioni potrebbe causare comportamenti imprevisti, tra cui l'interruzione dell'accesso degli utenti a tali risorse.

-

Verifica che l'applicazione richiedente sia configurata per utilizzare ambiti validi per l'applicazione gestita ricevente. AWS

-

-

Se i passaggi di verifica precedenti hanno esito positivo, IAM Identity Center crea un nuovo token. Il nuovo token è un token opaco (crittografato) che include l'identità dell'utente corrispondente in IAM Identity Center, il pubblico (Aud) dell'applicazione AWS gestita ricevente e gli ambiti che l'applicazione richiedente può utilizzare per effettuare richieste all'applicazione gestita AWS ricevente.

-

L'applicazione richiedente, o il driver che utilizza, avvia una richiesta di risorse all'applicazione ricevente e trasmette il token generato da IAM Identity Center all'applicazione ricevente.

-

L'applicazione ricevente effettua chiamate a IAM Identity Center per ottenere l'identità dell'utente e gli ambiti codificati nel token. Potrebbe anche effettuare richieste per ottenere gli attributi utente o l'appartenenza ai gruppi dell'utente dalla directory di Identity Center.

-

L'applicazione ricevente utilizza la propria configurazione di autorizzazione per determinare se l'utente è autorizzato ad accedere alla risorsa dell'applicazione richiesta.

-

Se l'utente è autorizzato ad accedere alla risorsa dell'applicazione richiesta, l'applicazione ricevente risponde alla richiesta.

-

L'identità dell'utente, le azioni eseguite per suo conto e altri eventi registrati nei registri e CloudTrail negli eventi dell'applicazione ricevente. Il modo specifico in cui queste informazioni vengono registrate varia in base all'applicazione.