Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo della propagazione affidabile delle identità con AWS applicazioni gestite

La propagazione affidabile dell'identità consente a un'applicazione AWS gestita di richiedere l'accesso ai dati nei AWS servizi per conto di un utente. La gestione dell'accesso ai dati si basa sull'identità dell'utente, quindi gli amministratori possono concedere l'accesso in base all'appartenenza esistente degli utenti e ai gruppi. L'identità dell'utente, le azioni eseguite per suo conto e altri eventi vengono registrati in registri ed eventi specifici del servizio. CloudTrail

La propagazione affidabile delle identità si basa sullo standard 2.0. OAuth Per utilizzare questa funzionalità, le applicazioni AWS gestite devono integrarsi con IAM Identity Center. AWS i servizi di analisi potrebbero fornire interfacce basate su driver che consentono a un'applicazione compatibile di utilizzare la propagazione affidabile delle identità. Ad esempio, i driver JDBC, ODBC e Python consentono agli strumenti di interrogazione compatibili di utilizzare la propagazione affidabile delle identità senza la necessità di completare ulteriori passaggi di configurazione.

Argomenti

Configura applicazioni AWS gestite per la propagazione affidabile delle identità ai servizi AWS

AWS i servizi che supportano la propagazione affidabile delle identità forniscono un'interfaccia utente amministrativa e APIs possono essere utilizzati per configurare questa funzionalità. Non è richiesta alcuna configurazione all'interno di IAM Identity Center per questi servizi.

La propagazione affidabile dell'identità da un'applicazione AWS gestita a un AWS servizio consente a un'applicazione AWS gestita di ottenere un token da IAM Identity Center contenente un riferimento a un utente noto a IAM Identity Center e all'applicazione precedentemente registrata con IAM Identity Center. I passaggi specifici variano a seconda dell'interfaccia amministrativa e APIs forniti dall'applicazione e dal servizio. Ad alto livello, il processo di configurazione prevede due passaggi:

-

Utilizza la console dell'applicazione o APIs per connettere l'applicazione alla tua istanza di IAM Identity Center

Utilizza la console per l'applicazione AWS gestita o l'applicazione APIs per connettere l'applicazione alla tua istanza di IAM Identity Center. Quando utilizzi la console per l'applicazione, l'interfaccia utente amministrativa include un widget che semplifica il processo di configurazione e connessione.

-

Utilizzate la console dell'applicazione o APIs per configurare l'accesso degli utenti alle risorse dell'applicazione

Completate questo passaggio per autorizzare a quali risorse o dati un utente può accedere. L'accesso si basa sull'identità dell'utente o sull'appartenenza al gruppo. Il modello di autorizzazione varia in base all'applicazione.

Importante

È necessario completare questo passaggio per consentire agli utenti di accedere alle risorse del AWS servizio. In caso contrario, gli utenti non possono accedere alle risorse, anche se l'applicazione richiedente è autorizzata a richiedere l'accesso al servizio.

Processo di configurazione e flusso di richiesta per le applicazioni AWS gestite

Questa sezione descrive il processo di configurazione e il flusso di richieste per le applicazioni AWS gestite che utilizzano la propagazione affidabile delle identità e che forniscono un'esperienza Single Sign-On basata sul Web. Per ulteriori informazioni, consulta Flussi di richieste di propagazione dell'identità affidabili per applicazioni gestite. AWS

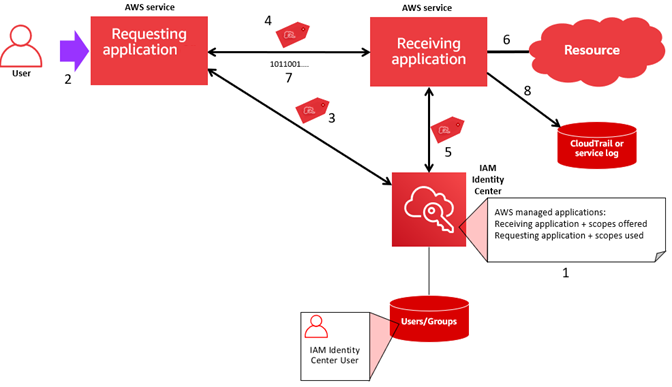

Il diagramma seguente fornisce una panoramica di questo processo.

I passaggi seguenti forniscono informazioni aggiuntive su questo processo.

-

Utilizza la console per l'applicazione AWS gestita o l'applicazione APIs per effettuare le seguenti operazioni:

-

Connect l'applicazione alla tua istanza di IAM Identity Center.

-

Imposta le autorizzazioni per autorizzare le risorse dell'applicazione a cui un utente può accedere.

-

-

Il flusso di richieste inizia quando un utente apre un'applicazione AWS gestita in grado di richiedere l'accesso alle risorse (un'applicazione richiedente).

-

Per ottenere un token per accedere all'applicazione AWS gestita ricevente, l'applicazione AWS gestita richiedente avvia una richiesta di accesso a IAM Identity Center.

Se l'utente non ha effettuato l'accesso, IAM Identity Center attiva un flusso di autenticazione utente verso la fonte di identità che hai specificato. Questo crea una nuova sessione del portale di AWS accesso per l'utente con la durata configurata in IAM Identity Center. IAM Identity Center genera quindi un token associato alla sessione e l'applicazione può funzionare per la durata restante della sessione del portale di AWS accesso dell'utente. Se l'utente si disconnette dall'applicazione o se elimini la sessione, la sessione termina automaticamente entro due ore.

-

L'applicazione AWS gestita avvia una richiesta all'applicazione ricevente e fornisce il relativo token.

-

L'applicazione ricevente effettua chiamate a IAM Identity Center per ottenere l'identità dell'utente e gli ambiti codificati nel token. L'applicazione ricevente potrebbe anche effettuare richieste per ottenere gli attributi utente o l'appartenenza ai gruppi dell'utente dalla directory di Identity Center.

-

L'applicazione ricevente utilizza la propria configurazione di autorizzazione per determinare se l'utente è autorizzato ad accedere alla risorsa dell'applicazione richiesta.

-

Se l'utente è autorizzato ad accedere alla risorsa dell'applicazione richiesta, l'applicazione ricevente risponde alla richiesta.

-

L'identità dell'utente, le azioni eseguite per suo conto e altri eventi registrati nei registri e AWS CloudTrail negli eventi dell'applicazione ricevente. Il modo specifico in cui queste informazioni vengono registrate varia in base all'applicazione.