Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWSSupport-AnalyzeEBSResourceUsage

Descrizione

Il runbook di AWSSupport-AnalyzeEBSResourceUsage automazione viene utilizzato per analizzare l'utilizzo delle risorse su Amazon Elastic Block Store (AmazonEBS). Analizza l'utilizzo dei volumi e identifica i volumi, le immagini e le istantanee abbandonati in una determinata regione. AWS

Come funziona?

Il runbook svolge le seguenti quattro attività:

-

Verifica l'esistenza di un bucket Amazon Simple Storage Service (Amazon S3) o crea un nuovo bucket Amazon S3.

-

Raccoglie tutti i EBS volumi Amazon nello stato disponibile.

-

Raccoglie tutte le EBS istantanee Amazon per cui il volume di origine è stato eliminato.

-

Raccoglie tutte le Amazon Machine Images (AMIs) che non sono utilizzate da istanze Amazon Elastic Compute Cloud (AmazonEC2) non terminate.

Il runbook genera CSV report e li archivia in un bucket Amazon S3 fornito dall'utente. Il bucket fornito deve essere protetto seguendo le migliori pratiche AWS di sicurezza descritte alla fine. Se il bucket Amazon S3 fornito dall'utente non esiste nell'account, il runbook crea un nuovo bucket Amazon S3 con il formato del nome<User-provided-name>-awssupport-YYYY-MM-DD, crittografato con una chiave personalizzata AWS Key Management Service (AWS KMS), con il controllo delle versioni degli oggetti abilitato, l'accesso pubblico bloccato e richiede l'utilizzo di/. SSL TLS

Se desideri specificare il tuo bucket Amazon S3, assicurati che sia configurato seguendo queste best practice:

-

Blocca l'accesso pubblico al bucket (impostato su

IsPublic).False -

Attiva la registrazione degli accessi di Amazon S3.

-

Attiva il controllo delle versioni degli oggetti.

-

Usa una chiave AWS Key Management Service (AWS KMS) per crittografare il tuo bucket.

Importante

L'utilizzo di questo runbook potrebbe comportare costi aggiuntivi sul tuo account per la creazione di bucket e oggetti Amazon S3. Consulta i prezzi di Amazon S3

Tipo di documento

Automazione

Proprietario

Amazon

Piattaforme

LinuxmacOS, Windows

Parametri

-

AutomationAssumeRole

Tipo: stringa

Descrizione: (Facoltativo) L'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescrizione: (Obbligatorio) Il bucket Amazon S3 nel tuo account in cui caricare il report. Assicurati che la policy del bucket non conceda autorizzazioni di lettura/scrittura non necessarie a parti che non hanno bisogno di accedere ai log raccolti. Se il bucket specificato non esiste nell'account, l'automazione crea un nuovo bucket nella regione in cui l'automazione viene avviata con il formato del nome, crittografato con una chiave personalizzata.

<User-provided-name>-awssupport-YYYY-MM-DDAWS KMSModello consentito:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Tipo: stringa

Descrizione: (Facoltativo) La AWS KMS chiave personalizzata Amazon Resource Name (ARN) per crittografare il nuovo bucket Amazon S3 che verrà creato se il bucket specificato non esiste nell'account. L'automazione fallisce se si tenta di creare il bucket senza specificare una chiave personalizzata. AWS KMS ARN

Modello consentito:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

IAMAutorizzazioni richieste

Il AutomationAssumeRole parametro richiede le seguenti azioni per utilizzare correttamente il runbook.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Esempio di policy con IAM autorizzazioni minime richieste per eseguire questo runbook:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Istruzioni

Segui questi passaggi per configurare l'automazione:

-

Vai a AWSSupport-A nalyzeEBSResource Usage

nella AWS Systems Manager console. -

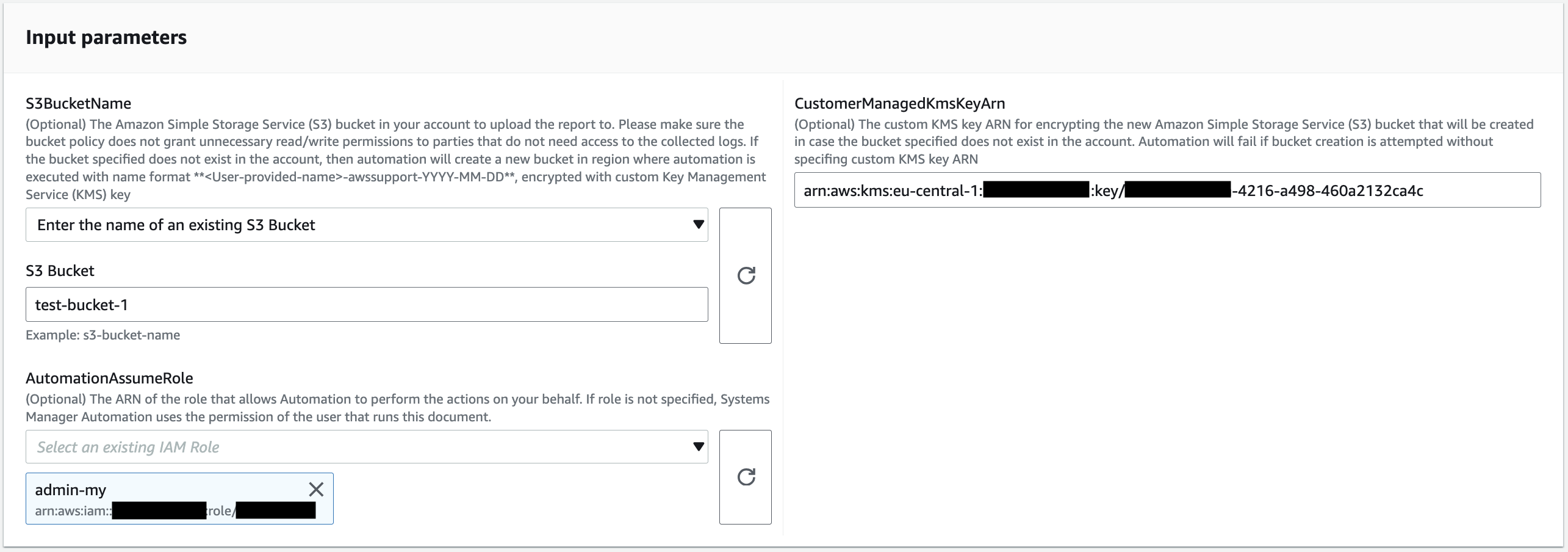

Per i parametri di input, inserisci quanto segue:

-

AutomationAssumeRole (Facoltativo):

L'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

S3 BucketName (richiesto):

Il bucket Amazon S3 nel tuo account in cui caricare il report.

-

CustomerManagedKmsKeyArn(Facoltativo):

La AWS KMS chiave personalizzata Amazon Resource Name (ARN) per crittografare il nuovo bucket Amazon S3 che verrà creato se il bucket specificato non esiste nell'account.

-

-

Seleziona Esegui.

-

L'automazione inizia.

-

Il runbook di automazione esegue i seguenti passaggi:

-

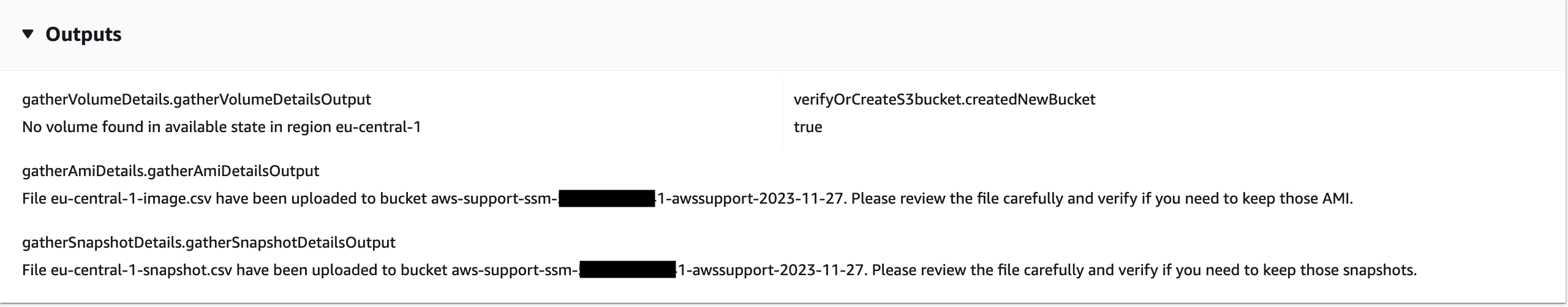

checkConcurrency:

Assicura che vi sia un solo avvio di questo runbook nella regione. Se il runbook rileva un'altra esecuzione in corso, restituisce un errore e termina.

-

verifyOrCreateBucket S3:

Verifica se il bucket Amazon S3 esiste. In caso contrario, crea un nuovo bucket Amazon S3 nella regione in cui l'automazione viene avviata con il formato del nome

<User-provided-name>-awssupport-YYYY-MM-DD, crittografato con una chiave personalizzata. AWS KMS -

gatherAmiDetails:

Le ricerche diAMIs, che non sono utilizzate da nessuna EC2 istanza Amazon, generano il report con il formato

<region>-images.csvdel nome e lo caricano nel bucket Amazon S3. -

gatherVolumeDetails:

Verifica EBS i volumi Amazon nello stato disponibile, genera il report con il formato

<region>-volume.csvdel nome e lo carica in un bucket Amazon S3. -

gatherSnapshotDetails:

Cerca le EBS istantanee Amazon dei EBS volumi Amazon che sono già stati eliminati, genera il report con il formato

<region>-snapshot.csvdel nome e lo carica nel bucket Amazon S3.

-

-

Al termine, consulta la sezione Output per i risultati dettagliati dell'esecuzione.

Riferimenti

Systems Manager Automation