Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWSPremiumSupport-DDoSResiliencyAssessment

Descrizione

Il AWSPremiumSupport-DDoSResiliencyAssessment runbook di AWS Systems Manager automazione consente di verificare DDoS le vulnerabilità e la configurazione delle risorse in base alla protezione prevista per l' AWS Shield Advanced utente. Account AWS Fornisce un rapporto sulle impostazioni di configurazione per le risorse vulnerabili agli attacchi Distributed Denial of Service ()DDoS. Viene utilizzato per raccogliere, analizzare e valutare le seguenti risorse: Amazon Route 53, Amazon Load Balancers, CloudFront distribuzioni Amazon AWS Global Accelerator ed AWS Elastic IPs per le relative impostazioni di configurazione in conformità con le migliori pratiche consigliate per la protezione. AWS Shield Advanced Il report di configurazione finale è disponibile in un bucket Amazon S3 a tua scelta come file. HTML

Come funziona?

Questo runbook contiene una serie di controlli relativi ai vari tipi di risorse abilitate all'accesso pubblico e alla presenza di protezioni configurate secondo le raccomandazioni contenute nel white paper sulle AWS DDoSmigliori pratiche. Il runbook esegue le seguenti operazioni:

-

Verifica se AWS Shield Advanced è abilitato un abbonamento a.

-

Se abilitato, rileva se ci sono risorse protette Shield Advanced.

-

Trova tutte le risorse globali e regionali Account AWS e verifica se queste sono protette dallo Shield.

-

Richiede i parametri del tipo di risorsa per la valutazione, il nome del bucket Amazon S3 e l'ID del Account AWS bucket Amazon S3 (S3). BucketOwner

-

Restituisce i risultati sotto forma di HTML report archiviato nel bucket Amazon S3 fornito.

I parametri di input AssessmentType decidono se verranno eseguiti i controlli su tutte le risorse. Per impostazione predefinita, il runbook verifica la presenza di tutti i tipi di risorse. Se è selezionato solo il RegionalResources parametro GlobalResources or, il runbook esegue i controlli solo sui tipi di risorse selezionati.

Importante

-

L'accesso ai

AWSPremiumSupport-*runbook richiede un abbonamento Enterprise o Business Support. Per ulteriori informazioni, consulta Confronta AWS Support i piani. -

Questo runbook richiede un

ACTIVEAWS Shield Advanced abbonamento.

Esegui questa automazione (console)

Tipo di documento

Automazione

Proprietario

Amazon

Piattaforme

LinuxmacOS, Windows

Parametri

-

AutomationAssumeRole

Tipo: stringa

Descrizione: (Facoltativo) L'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

AssessmentType

Tipo: stringa

Descrizione: (Facoltativo) Determina il tipo di risorse da valutare per la valutazione della resilienza. DDoS Per impostazione predefinita, il runbook valuterà sia le risorse globali che quelle regionali. Per le risorse regionali, il runbook descrive tutti i sistemi di bilanciamento del carico Application (ALBNLB) e Network (), nonché tutto il gruppo Auto Scaling presente in /region. Account AWS

Valori validi:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Impostazione predefinita: risorse globali e regionali

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescrizione: (Obbligatorio) Il nome del bucket Amazon S3 in cui verrà caricato il report.

Modello consentito:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Tipo: stringa

Descrizione: (Facoltativo) Il Account AWS proprietario del bucket Amazon S3. Specificate questo parametro se il bucket Amazon S3 appartiene a un altro bucket Account AWS, altrimenti potete lasciare questo parametro vuoto.

Pattern consentito:

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Tipo:

AWS::IAM::Role::ArnDescrizione: (Facoltativo) Il ARN IAM ruolo con le autorizzazioni per descrivere il bucket Amazon S3 Account AWS e bloccare la configurazione dell'accesso pubblico se il bucket si trova in un altro. Account AWS Se questo parametro non è specificato, il runbook utilizza l'utente

AutomationAssumeRoleo l'IAMutente che avvia questo runbook (se non è specificato).AutomationAssumeRoleConsulta la sezione sulle autorizzazioni richieste nella descrizione del runbook.Modello consentito:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Tipo: stringa

Descrizione: (Facoltativo) Il prefisso per il percorso all'interno di Amazon S3 per l'archiviazione dei risultati.

Modello consentito:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

IAMAutorizzazioni richieste

Il AutomationAssumeRole parametro richiede le seguenti azioni per utilizzare correttamente il runbook.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

Esempio IAM di policy per l'Automation Assume Role

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Istruzioni

-

Accedere al AWSPremiumSupportpulsante - DDoSResiliencyAssessment

nella AWS Systems Manager console. -

Seleziona Execute Automation

-

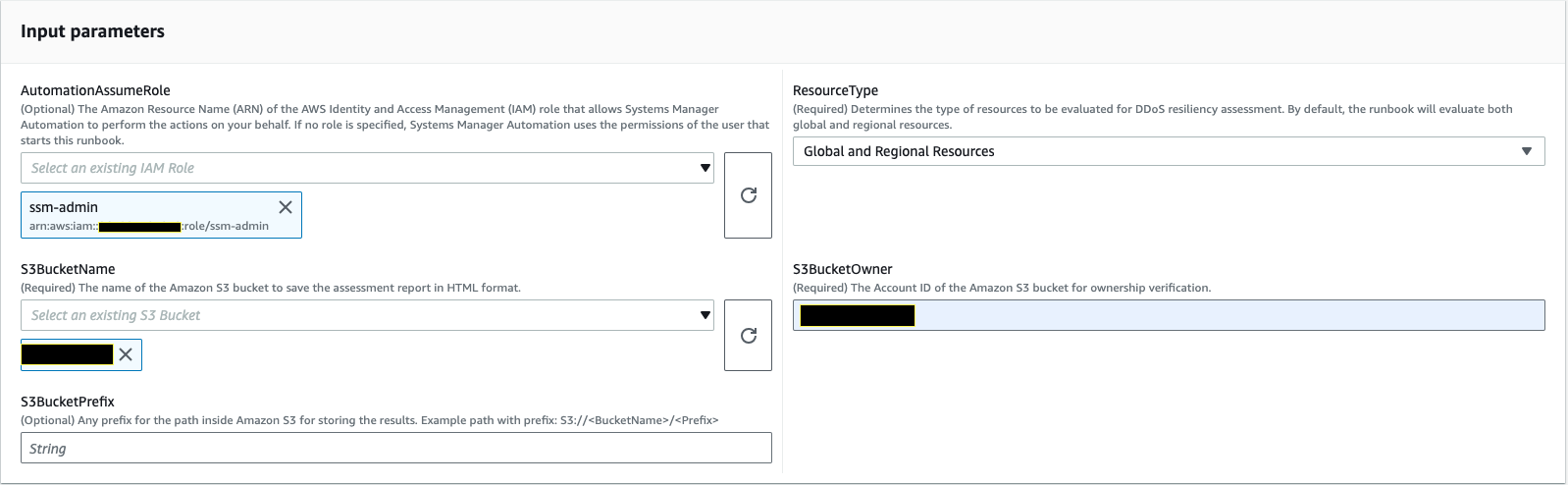

Per i parametri di input, inserisci quanto segue:

-

AutomationAssumeRole(Facoltativo):

L'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

AssessmentType(Facoltativo):

Determina il tipo di risorse da valutare per la valutazione DDoS della resilienza. Per impostazione predefinita, il runbook valuta sia le risorse globali che quelle regionali.

-

S3 BucketName (richiesto):

Il nome del bucket Amazon S3 per salvare il report di valutazione in formato. HTML

-

S3 BucketOwner (opzionale):

L' Account AWS ID del bucket Amazon S3 per la verifica della proprietà. L' Account AWS ID è obbligatorio se il report deve essere pubblicato su un bucket Amazon S3 con più account e facoltativo se il bucket Amazon S3 è nella stessa fase di avvio dell'automazione. Account AWS

-

S3 (opzionale): BucketPrefix

Qualsiasi prefisso per il percorso all'interno di Amazon S3 per l'archiviazione dei risultati.

-

-

Seleziona Esegui.

-

L'automazione viene avviata.

-

Il documento esegue le seguenti operazioni:

-

CheckShieldAdvancedState:

Verifica se il bucket Amazon S3 specificato in «S3BucketName» consente autorizzazioni di accesso anonime o pubbliche in lettura o scrittura, se il bucket ha la crittografia a riposo abilitata e se l' Account AWS ID fornito in «S3BucketOwner" è il proprietario del bucket Amazon S3.

-

S3: BucketSecurityChecks

Verifica se il bucket Amazon S3 specificato in «S3BucketName» consente autorizzazioni di accesso anonime o pubbliche in lettura o scrittura, se il bucket ha la crittografia a riposo abilitata e se l' Account AWS ID fornito in «S3BucketOwner" è il proprietario del bucket Amazon S3.

-

BranchOnShieldAdvancedStatus:

Le filiali documentano i passaggi in base allo stato dell' AWS Shield Advanced abbonamento e/o allo stato di proprietà del bucket Amazon S3.

-

ShieldAdvancedConfigurationReview:

Esamina le configurazioni Shield Advanced per garantire che siano presenti i dettagli minimi richiesti. Ad esempio: IAM Access for AWS Shield Response Team (SRT) Team, Contact List Details e SRT Proactive Engagement Status.

-

ListShieldAdvancedProtections:

Elenca le Shield Protected Resources e crea un gruppo di risorse protette per ogni servizio.

-

BranchOnResourceTypeAndCount:

I rami documentano i passaggi in base al valore del parametro Resource Type e al numero di risorse globali protette da Shield.

-

ReviewGlobalResources:

Esamina le risorse globali protette di Shield Advanced come Route 53 Hosted Zones, CloudFront Distributions e Global Accelerators.

-

BranchOnResourceType:

Le filiali documentano i passaggi in base alle selezioni del tipo di risorsa, se globale, regionale o entrambi.

-

ReviewRegionalResources:

Esamina le risorse regionali protette di Shield Advanced come Application Load Balancer, Network Load Balancers, Classic Load Balancer, Amazon Elastic Compute Cloud (Amazon) Instances (Elastic). EC2 IPs

-

SendReportToS3:

Carica i dettagli del rapporto di DDoS valutazione nel bucket Amazon S3.

-

-

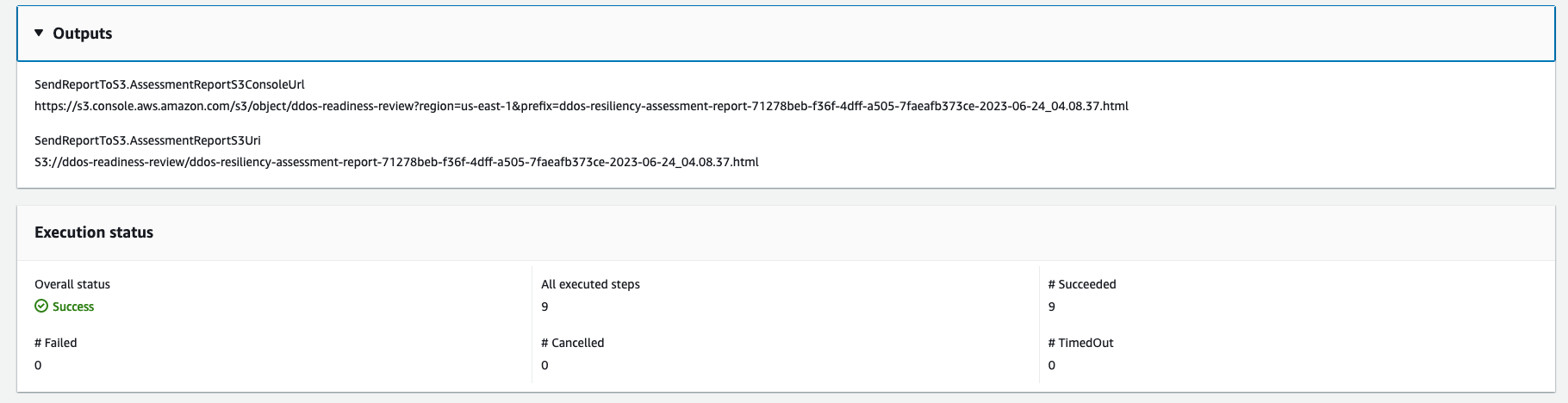

Una volta completato, URI il HTML file del report di valutazione viene fornito nel bucket Amazon S3:

S3 Console link e Amazon URI S3 per il report sull'esecuzione riuscita del runbook

Riferimenti

Systems Manager Automation

AWS documentazione di servizio