Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWSSupport-TroubleshootEC2InstanceConnect

Descrizione

AWSSupport-TroubleshootEC2InstanceConnectl'automazione aiuta ad analizzare e rilevare gli errori che impediscono la connessione a un'istanza Amazon Elastic Compute Cloud (AmazonEC2) utilizzando Amazon EC2 Instance Connect. Identifica i problemi causati da Amazon Machine Image (AMI) non supportata, installazione o configurazione di pacchetti a livello di sistema operativo mancanti, autorizzazioni mancanti AWS Identity and Access Management

(IAM) o problemi di configurazione di rete.

Come funziona?

Il runbook richiede l'ID dell'EC2istanza Amazon, il nome utente, la modalità di connessione, l'IP di origineCIDR, la SSH porta e Amazon Resource Name (ARN) per il IAM ruolo o l'utente che riscontra problemi con Amazon EC2 Instance Connect. Verifica quindi i prerequisiti per la connessione a un'EC2istanza Amazon utilizzando Amazon EC2 Instance Connect:

-

L'istanza è in esecuzione ed è integra.

-

L'istanza si trova in una AWS regione supportata da Amazon EC2 Instance Connect.

-

AMIdell'istanza è supportata da Amazon EC2 Instance Connect.

-

L'istanza può raggiungere l'Instance Metadata Service (IMDSv2).

-

Il pacchetto Amazon EC2 Instance Connect è installato e configurato correttamente a livello di sistema operativo.

-

La configurazione di rete (gruppi di sicurezzaACL, rete e regole della tabella di routing) consente la connessione all'istanza tramite Amazon EC2 Instance Connect.

-

Il IAM ruolo o l'utente utilizzato per sfruttare Amazon EC2 Instance Connect ha accesso alle chiavi push per l'EC2istanza Amazon.

Importante

-

Per verificare l'istanzaAMI, IMDSv2 la raggiungibilità e l'installazione del pacchetto Amazon EC2 Instance Connect, l'istanza deve essere SSM gestita. Altrimenti, salta questi passaggi. Per ulteriori informazioni, consulta Perché la mia EC2 istanza Amazon non viene visualizzata come nodo gestito.

-

Il controllo della rete rileverà solo se il gruppo di sicurezza e ACL le regole di rete bloccano il traffico quando SourceIp CIDR viene fornito come parametro di input. Altrimenti, mostrerà solo le regole SSH relative.

-

Le connessioni che utilizzano Amazon EC2 Instance Connect Endpoint non sono convalidate in questo runbook.

-

Per le connessioni private, l'automazione non verifica se il SSH client è installato sulla macchina di origine e se può raggiungere l'indirizzo IP privato dell'istanza.

Tipo di documento

Automazione

Proprietario

Amazon

Piattaforme

Linux

Parametri

IAMAutorizzazioni richieste

Il AutomationAssumeRole parametro richiede le seguenti azioni per utilizzare correttamente il runbook.

-

ec2:DescribeInstances -

ec2:DescribeSecurityGroups -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeInternetGateways -

iam:SimulatePrincipalPolicy -

ssm:DescribeInstanceInformation -

ssm:ListCommands -

ssm:ListCommandInvocations -

ssm:SendCommand

Istruzioni

Segui questi passaggi per configurare l'automazione:

-

Passa a

AWSSupport-TroubleshootEC2InstanceConnectnella AWS Systems Manager console. -

Seleziona Execute automation (Esegui automazione).

-

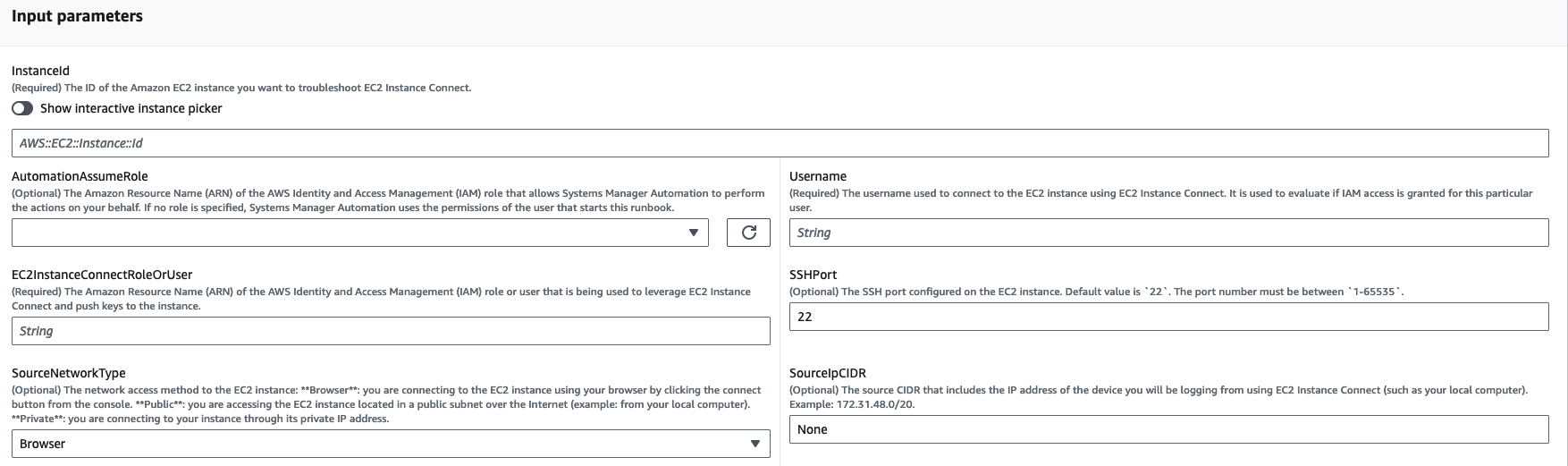

Per i parametri di input, inserisci quanto segue:

-

InstanceId (Obbligatorio):

L'ID dell'EC2istanza Amazon di destinazione a cui non sei riuscito a connetterti utilizzando Amazon EC2 Instance Connect.

-

AutomationAssumeRole (Facoltativo):

Il ARN IAM ruolo che consente a Systems Manager Automation di eseguire le azioni per conto dell'utente. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

Nome utente (obbligatorio):

Il nome utente utilizzato per connettersi all'EC2istanza Amazon tramite Amazon EC2 Instance Connect. Viene utilizzato per valutare se IAM l'accesso è concesso a questo particolare utente.

-

EC2InstanceConnectRoleOrUser(Obbligatorio):

Il IAM ruolo o ARN l'utente che utilizza Amazon EC2 Instance Connect per inviare le chiavi all'istanza.

-

SSHPort(Facoltativo):

La SSH porta configurata sull'EC2istanza Amazon. Il valore predefinito è

22. Il numero di porta deve essere compreso tra1-65535. -

SourceNetworkType (Facoltativo):

Il metodo di accesso alla rete all'EC2istanza Amazon:

-

Browser: ti connetti dalla console AWS di gestione.

-

Pubblica: ti connetti all'istanza situata in una sottorete pubblica su Internet (ad esempio, il computer locale).

-

Privato: ti connetti tramite l'indirizzo IP privato dell'istanza.

-

-

SourceIpCIDR(Facoltativo):

La fonte CIDR che include l'indirizzo IP del dispositivo (ad esempio il computer locale) da cui effettuerai l'accesso utilizzando Amazon EC2 Instance Connect. Esempio: 172.31.48.6/32. Se non viene fornito alcun valore con la modalità di accesso pubblico o privato, il runbook non valuterà se il gruppo di sicurezza dell'EC2istanza Amazon e ACL le regole di rete consentono il SSH traffico. Mostrerà invece SSH le regole relative.

-

-

Seleziona Esegui.

-

L'automazione inizia.

-

Il documento esegue le seguenti operazioni:

-

AssertInitialState:

Assicura che lo stato dell'EC2istanza Amazon sia in esecuzione. Altrimenti, l'automazione termina.

-

GetInstanceProperties:

Ottiene le proprietà correnti dell'EC2istanza Amazon (PlatformDetails PublicIpAddress, VpcId, SubnetId e MetadataHttpEndpoint).

-

GatherInstanceInformationFromSSM:

Ottiene lo stato del ping dell'istanza di Systems Manager e i dettagli del sistema operativo se l'istanza è SSM gestita.

-

CheckIfAWSRegionSupported:

Verifica se l'EC2istanza Amazon si trova in una AWS regione supportata da Amazon EC2 Instance Connect.

-

BranchOnIfAWSRegionSupported:

Continua l'esecuzione se la AWS regione è supportata da Amazon EC2 Instance Connect. Altrimenti, crea l'output ed esce dall'automazione.

-

CheckIfInstanceAMIIsSupported:

Verifica se l'elemento AMI associato all'istanza è supportato da Amazon EC2 Instance Connect.

-

BranchOnIfInstanceAMIIsSupported:

Se l'istanza AMI è supportata, esegue i controlli a livello di sistema operativo, come la raggiungibilità dei metadati e l'installazione e la configurazione del pacchetto Amazon EC2 Instance Connect. Altrimenti, verifica se i HTTP metadati sono abilitati all'utilizzo AWS API, quindi passa alla fase di controllo della rete.

-

C: heckIMDSReachability FromOs

Esegue uno script Bash sull'istanza Amazon EC2 Linux di destinazione per verificare se è in grado di raggiungere ilIMDSv2.

-

heckEICPackageInstallazione C:

Esegue uno script Bash sull'istanza Amazon EC2 Linux di destinazione per verificare se il pacchetto Amazon EC2 Instance Connect è installato e configurato correttamente.

-

C: heckSSHConfig FromOs

Esegue uno script Bash sull'istanza Amazon EC2 Linux di destinazione per verificare se la SSH porta configurata corrisponde al parametro di input `. SSHPort `

-

CheckMetadataHTTPEndpointIsEnabled:

Verifica se l'HTTPendpoint del servizio di metadati dell'istanza è abilitato.

-

Accesso C: heckEICNetwork

Verifica se la configurazione di rete (gruppi di sicurezzaACL, rete e regole della tabella di routing) consente la connessione all'istanza tramite Amazon EC2 Instance Connect.

-

C heckIAMRoleOrUserPermissions:

Verifica se il IAM ruolo o l'utente utilizzato per sfruttare Amazon EC2 Instance Connect ha accesso alle chiavi push per l'EC2istanza Amazon utilizzando il nome utente fornito.

-

MakeFinalOutput:

Consolida l'output di tutti i passaggi precedenti.

-

-

Al termine, consulta la sezione Output per i risultati dettagliati dell'esecuzione:

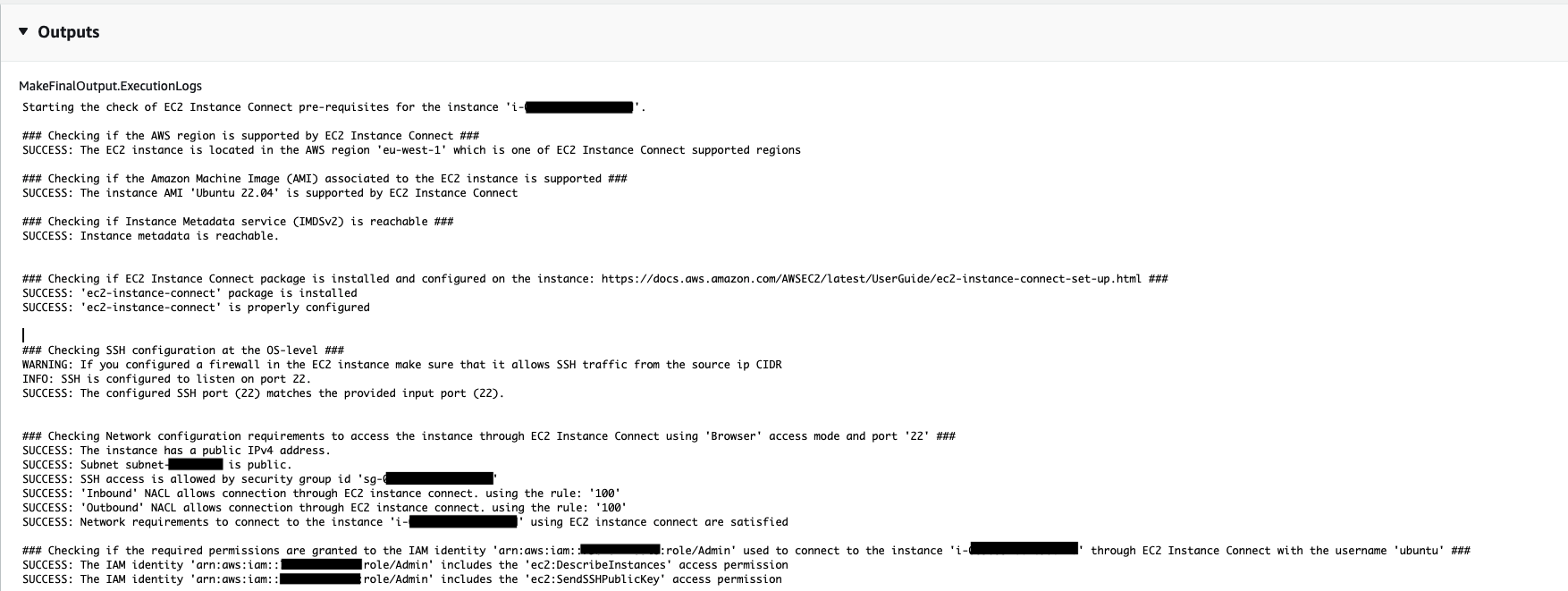

Esecuzione in cui l'istanza di destinazione presenta tutti i prerequisiti richiesti:

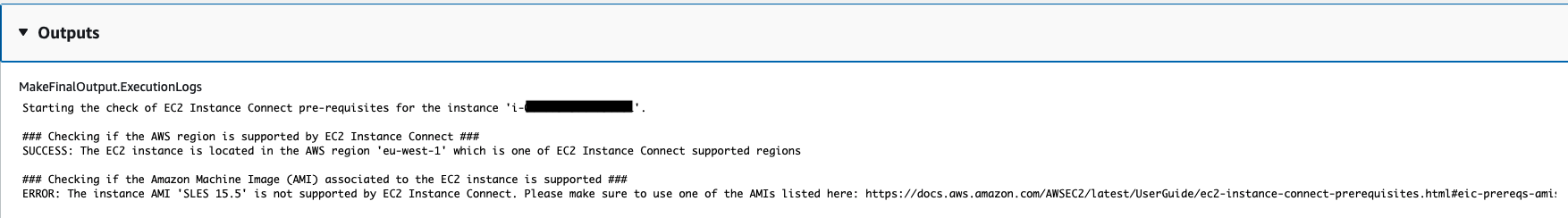

Esecuzione in cui l'istanza AMI di destinazione non è supportata:

Riferimenti

Systems Manager Automation

AWS documentazione di servizio