Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Inizia con AWS PrivateLink

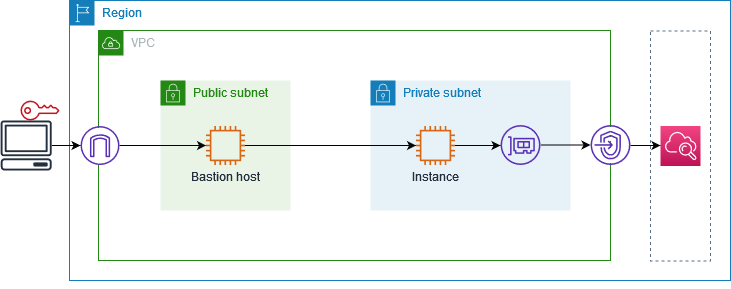

Questo tutorial dimostra come inviare una richiesta da un'EC2istanza in una sottorete privata ad Amazon CloudWatch utilizzando. AWS PrivateLink

Il diagramma seguente fornisce una panoramica di questo scenario. Per connetterti dal tuo computer all'istanza nella sottorete privata, devi prima connetterti a un host bastione in una sottorete pubblica. Sia l'host bastione che l'istanza devono utilizzare la stessa coppia di chiavi. Poiché il .pem file per la chiave privata si trova sul tuo computer, non sull'host bastion, SSH utilizzerai l'inoltro delle chiavi. Quindi, puoi connetterti all'istanza dall'host bastione senza specificare il file .pem nel comando ssh. Dopo aver configurato un VPC endpoint per CloudWatch, il traffico proveniente dall'istanza a cui è destinato CloudWatch viene trasferito all'interfaccia di rete dell'endpoint e quindi inviato all'utilizzo dell'endpoint. CloudWatch VPC

A scopo di test, puoi utilizzare una singola zona di disponibilità. In produzione, ti consigliamo di utilizzare almeno due zone di disponibilità per assicurare una bassa latenza e una disponibilità elevata.

Attività

Passaggio 1: creare un file con sottoreti VPC

Utilizzare la procedura seguente per creare una sottorete VPC con una sottorete pubblica e una sottorete privata.

Per creare il VPC

-

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli Create (Crea) VPC.

-

Per quanto riguarda le risorse da creare, scegli VPCe altro ancora.

-

Per la generazione automatica del tag Nome, inserisci un nome per. VPC

-

Per configurare le sottoreti, procedi come segue:

-

Per Number of Availability Zones (Numero di zone di disponibilità), scegli 1 o 2, a seconda delle tue esigenze.

-

Per Number of public subnets (Numero di sottoreti pubbliche), assicurati di avere una sottorete pubblica per zona di disponibilità.

-

Per Number of private subnets (Numero di sottoreti private), assicurati di avere una sottorete privata per ogni zona di disponibilità.

-

-

Scegli Create (Crea) VPC.

Fase 2: avvio delle istanze

Utilizzando VPC quello che hai creato nel passaggio precedente, avvia l'host bastion nella sottorete pubblica e l'istanza nella sottorete privata.

Prerequisiti

Crea una coppia di chiavi utilizzando il formato .pem. Quando avvii sia l'host bastione che l'istanza devi scegliere questa coppia di chiavi.

Crea un gruppo di sicurezza per l'host bastion che consenta il SSH traffico in entrata dal blocco per il CIDR tuo computer.

Crea un gruppo di sicurezza per l'istanza che consente il SSH traffico in entrata dal gruppo di sicurezza per l'host bastion.

Crea un profilo di IAM istanza e allega la CloudWatchReadOnlyAccesspolicy.

Per avviare l'host bastione

-

Apri la EC2 console Amazon all'indirizzo https://console.aws.amazon.com/ec2/

. -

Scegliere Launch Instance (Avvia istanza).

-

Per Name (Nome) immetti un nome per l'host bastione.

-

Mantieni l'immagine e il tipo di istanza predefiniti.

-

In Key pair (Coppia di chiavi), seleziona quella desiderata.

-

In Network settings (Impostazioni di rete) effettua le seguenti operazioni:

-

Perché VPC, scegli il tuoVPC.

-

In Subnet (Sottorete), seleziona la sottorete pubblica.

-

Per Auto-assign Public IP (Assegna automaticamente IP pubblico), scegli Enable (Abilita).

-

Per Firewall, scegli Select existing security group (Seleziona gruppo di sicurezza esistente), quindi scegli il gruppo di sicurezza per l'host bastione.

-

-

Scegliere Launch Instance (Avvia istanza).

Per avviare l'istanza

-

Apri la EC2 console Amazon all'indirizzo https://console.aws.amazon.com/ec2/

. -

Scegliere Launch Instance (Avvia istanza).

-

Per Name (Nome), inserisci un nome per l'istanza.

-

Mantieni l'immagine e il tipo di istanza predefiniti.

-

In Key pair (Coppia di chiavi), seleziona quella desiderata.

-

In Network settings (Impostazioni di rete) effettua le seguenti operazioni:

-

Perché VPC, scegli il tuoVPC.

-

In Subnet (Sottorete), scegli la sottorete privata.

-

Per Auto-assign Public IP (Assegna automaticamente IP pubblico), scegli Disable (Disabilita).

-

Per Firewall, scegli Select existing security group (Seleziona gruppo di sicurezza esistente), quindi scegli il gruppo di sicurezza per l'istanza.

-

-

Espandi Advanced details (Dettagli avanzati). Ad IAMesempio, scegli il tuo profilo di IAM istanza.

-

Scegliere Launch Instance (Avvia istanza).

Fase 3: Verifica CloudWatch l'accesso

Utilizza la procedura seguente per confermare che l'istanza non è in grado di accedere CloudWatch. Lo farai utilizzando un AWS CLI comando di sola lettura per. CloudWatch

Per testare l'accesso CloudWatch

-

Dal tuo computer, aggiungi la key pair all'SSHagente usando il seguente comando, dove

key.pemè il nome del tuo file.pem.ssh-add ./key.pemSe ricevi un messaggio di errore che indica che le autorizzazioni per la coppia di chiavi sono troppo aperte, esegui il comando seguente e quindi riprova il comando precedente.

chmod 400 ./key.pem -

Connettiti all'host bastione dal computer. Devi specificare l'opzione

-A, il nome utente dell'istanza (ad esempioec2-user) e l'indirizzo IP pubblico dell'host bastione.ssh -Aec2-user@bastion-public-ip-address -

Connettiti all'istanza dall'host bastione. È necessario specificare il nome utente dell'istanza (ad esempio

ec2-user) e l'indirizzo IP privato dell'istanza.sshec2-user@instance-private-ip-address -

Esegui il comando CloudWatch list-metrics

sull'istanza come segue. Per l' --regionopzione, specifica la regione in cui hai creato il. VPCaws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1 -

Dopo alcuni minuti, il comando scade. Ciò dimostra che non è possibile accedere CloudWatch dall'istanza con la VPC configurazione corrente.

Connect timeout on endpoint URL: https://monitoring.us-east-1.amazonaws.com/ -

Mantieni la connessione all'istanza. Dopo aver creato l'VPCendpoint, proverai di nuovo questo list-metrics comando.

Passaggio 4: Creare un VPC endpoint a cui accedere CloudWatch

Utilizzare la procedura seguente per creare un VPC endpoint a cui connettersi. CloudWatch

Prerequisito

Crea un gruppo di sicurezza per l'VPCendpoint che consenta il traffico verso. CloudWatch Ad esempio, aggiungi una regola che consenta il HTTPS traffico proveniente dal VPC CIDR blocco.

Per creare un VPC endpoint per CloudWatch

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoints (Endpoint).

-

Seleziona Crea endpoint.

-

Per Name tag (Tag nome) immetti un nome per l'endpoint.

-

Per Service category (Categoria servizio), scegli Servizi AWS.

-

Per Assistenza, seleziona com.amazonaws.

region.monitoraggio. -

Per VPC, seleziona il tuo. VPC

-

In Subnets (Sottoreti), seleziona la zona di disponibilità e quindi seleziona la sottorete privata.

-

Per Gruppo di sicurezza, seleziona il gruppo di sicurezza per l'VPCendpoint.

-

Per Policy, seleziona Accesso completo per consentire tutte le operazioni da parte di tutti i principali su tutte le risorse dell'VPCendpoint.

-

(Facoltativo) Per aggiungere un tag, scegliere Add new tag (Aggiungi nuovo tag) e immettere la chiave e il valore del tag.

-

Seleziona Crea endpoint. Lo stato iniziale è Pending (In sospeso). Prima di passare alla fase successiva, attendi che lo stato sia Available (Disponibile). Ciò può richiedere alcuni minuti.

Fase 5: Testare l'endpoint VPC

Verifica che l'VPCendpoint stia inviando richieste dalla tua istanza a. CloudWatch

Per testare l'endpoint VPC

Eseguire il seguente comando sull'istanza. Per l'--regionopzione, specifica la regione in cui hai creato l'VPCendpoint.

aws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1

Se ricevi una risposta, anche una risposta con risultati vuoti, sei connesso all' CloudWatch utilizzo AWS PrivateLink.

Se ricevi un UnauthorizedOperation errore, assicurati che l'istanza abbia un IAM ruolo che consenta l'accesso a CloudWatch.

Se la richiesta scade, verifica quanto segue:

Il gruppo di sicurezza per l'endpoint consente al CloudWatch traffico di.

L'

--regionopzione specifica la regione in cui è stato creato l'VPCendpoint.

Fase 6: pulizia

Se non hai più bisogno dell'host bastione e dell'istanza creati per questo tutorial, puoi terminarli.

Per terminare le istanze

-

Apri la EC2 console Amazon all'indirizzo https://console.aws.amazon.com/ec2/

. -

Nel pannello di navigazione, seleziona Instances (Istanze).

-

Seleziona l'istanza e scegli Instance state (Stato istanza), Terminate instance (Termina istanza).

-

Quando viene richiesta la conferma, seleziona Terminate (Termina).

Se non ti serve più l'VPCendpoint, puoi eliminarlo.

Per eliminare l'endpoint VPC

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoint.

-

Seleziona l'VPCendpoint.

-

Scegli Azioni, Elimina VPC endpoint.

-

Quando viene richiesta la conferma, immettere

deletee quindi scegliere Elimina.