Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Accesso Servizi AWS tramite AWS PrivateLink

Si accede e Servizio AWS si utilizza un endpoint. Gli endpoint del servizio predefiniti sono interfacce pubbliche, quindi è necessario aggiungere un gateway Internet al VPC in modo che il traffico possa passare dal VPC al Servizio AWS. Se questa configurazione non soddisfa i tuoi requisiti di sicurezza di rete, puoi usarla AWS PrivateLink per connettere i tuoi VPC Servizi AWS come se fossero nel tuo VPC, senza l'uso di un gateway Internet.

Puoi accedere privatamente agli endpoint Servizi AWS che si integrano con AWS PrivateLink l'utilizzo di VPC. Puoi creare e gestire tutti i livelli dello stack di applicazioni senza utilizzare un gateway Internet.

Prezzi

Ti viene fatturata ogni ora di provisioning dell'endpoint VPC di interfaccia in ciascuna zona di disponibilità. Ti viene inoltre addebitato un importo per GB di dati elaborati. Per ulteriori informazioni, consulta AWS PrivateLink Prezzi

Indice

- Panoramica

- Hostname DNS

- Risoluzione DNS

- DNS privato

- Sottoreti e zone di disponibilità

- Tipi di indirizzi IP

- Servizi integrati

- Creazione di un endpoint di interfaccia

- Configurazione di un endpoint dell'interfaccia

- Ricezione di avvisi per gli eventi relativi all'endpoint dell'interfaccia

- Eliminazione di un endpoint dell'interfaccia

- Endpoint gateway

Panoramica

Puoi accedere Servizi AWS tramite i loro endpoint di servizio pubblico o connetterti agli utenti supportati Servizi AWS . AWS PrivateLink Questa panoramica mette a confronto i due metodi.

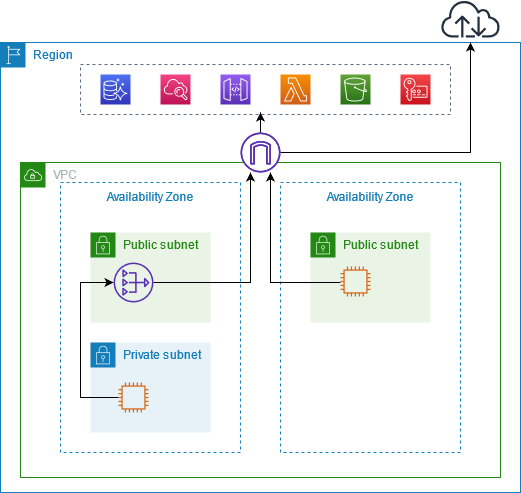

Accesso tramite endpoint del servizio pubblico

Il diagramma seguente mostra come le istanze accedono Servizi AWS tramite gli endpoint del servizio pubblico. Il traffico Servizio AWS da e verso un'istanza in una sottorete pubblica viene indirizzato al gateway Internet per il VPC e quindi a. Servizio AWS Il traffico verso un Servizio AWS da un'istanza presente in una sottorete privata viene instradato a un gateway NAT, poi al gateway Internet del VPC e infine ad Servizio AWS. Sebbene questo traffico attraversi il gateway Internet, non esce dalla rete. AWS

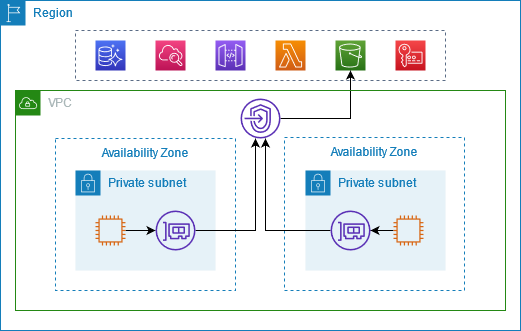

Connect tramite AWS PrivateLink

Il diagramma seguente mostra come le istanze accedono tramite Servizi AWS . AWS PrivateLink Innanzitutto, crei un endpoint VPC di interfaccia, che stabilisce connessioni tra le sottoreti del tuo VPC e un'interfaccia di rete che utilizza. Servizio AWS Il traffico destinato a Servizio AWS viene risolto negli indirizzi IP privati delle interfacce di rete degli endpoint utilizzando DNS e quindi inviato Servizio AWS utilizzando la connessione tra l'endpoint VPC e il. Servizio AWS

Servizi AWS accetta automaticamente le richieste di connessione. Il servizio non può avviare richieste alle risorse tramite l'endpoint VPC.

Hostname DNS

La maggior parte Servizi AWS offre endpoint regionali pubblici, che hanno la seguente sintassi.

protocol://service_code.region_code.amazonaws.com.rproxy.goskope.comAd esempio, l'endpoint pubblico per Amazon CloudWatch in us-east-2 è il seguente.

https://monitoring---us-east-2.amazonaws.com.rproxy.goskope.comCon AWS PrivateLink, invii traffico al servizio utilizzando endpoint privati. Quando crei un endpoint VPC di interfaccia, creiamo nomi DNS regionali e zonali che puoi usare per comunicare con il tuo VPC. Servizio AWS

Il nome DNS regionale per l'endpoint VPC dell'interfaccia presenta la sintassi seguente:

endpoint_id.service_id.region.vpce.amazonaws.com.rproxy.goskope.comI nomi DNS zonali sono caratterizzati dalla sintassi seguente:

endpoint_id-az_name.service_id.region.vpce.amazonaws.com.rproxy.goskope.comQuando crei un endpoint VPC di interfaccia per un Servizio AWS, puoi abilitare il DNS privato. Con il DNS privato, puoi continuare a effettuare richieste a un servizio utilizzando il nome DNS per il relativo endpoint pubblico, sfruttando al contempo la connettività privata tramite l'endpoint VPC dell'interfaccia. Per ulteriori informazioni, consulta Risoluzione DNS.

Il describe-vpc-endpoints

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

Di seguito è riportato un esempio di output per un endpoint di interfaccia per Amazon CloudWatch con nomi DNS privati abilitati. La prima voce è costituita dall'endpoint regionale privato. Le tre voci successive sono gli endpoint zonali privati. L'ultima voce rappresenta la zona ospitata privata nascosta, che risolve le richieste dell'endpoint pubblico agli indirizzi IP privati delle interfacce di rete dell'endpoint.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

Risoluzione DNS

I record DNS creati per l'endpoint VPC dell'interfaccia sono pubblici. Pertanto, questi nomi DNS sono risolvibili pubblicamente. Le richieste DNS provenienti dall'esterno del VPC, tuttavia, continuano a restituire gli indirizzi IP privati delle interfacce di rete dell'endpoint. Di conseguenza, non è possibile utilizzare questi indirizzi IP per accedere al servizio endpoint, a meno che non si abbia accesso al VPC.

DNS privato

Se abiliti il DNS privato per il tuo endpoint VPC di interfaccia e il tuo VPC ha sia i nomi host DNS che la risoluzione DNS abilitati, creiamo per te una zona ospitata privata nascosta e gestita. AWS La zona ospitata contiene un set di record per il nome DNS predefinito per il servizio che si risolve negli indirizzi IP privati delle interfacce di rete dell'endpoint nel VPC. Pertanto, se disponi di applicazioni esistenti che inviano richieste a un endpoint regionale pubblico, tali richieste ora passano attraverso le interfacce di rete degli endpoint, senza che sia necessario apportare modifiche a tali applicazioni. Servizio AWS

Ti consigliamo di abilitare nomi host DNS privati per gli endpoint VPC per Servizi AWS. Ciò garantisce che le richieste che utilizzano gli endpoint del servizio pubblico, come le richieste effettuate tramite un AWS SDK, vengano risolte sull'endpoint VPC.

Amazon fornisce un server DNS per il tuo VPC chiamato il Route 53 Resolver. Il Route 53 Resolver risolve automaticamente i nomi di dominio VPC locali e i record in zone ospitate private. Tuttavia, non puoi utilizzare il Route 53 Resolver dall'esterno del tuo VPC. Se desideri accedere al tuo endpoint VPC dalla rete on-premise, puoi utilizzare gli endpoint del Route 53 Resolver e le regole del resolver. Per ulteriori informazioni, consulta Integrazione con and. AWS Transit GatewayAWS PrivateLinkAmazon Route 53 Resolver

Sottoreti e zone di disponibilità

Puoi configurare l'endpoint VPC con una sottorete per zona di disponibilità. Nella sottorete, viene creata un'interfaccia di rete dell'endpoint per l'endpoint VPC. Vengono assegnati indirizzi IP a ogni interfaccia di rete dell'endpoint dalla relativa sottorete, in base al tipo di indirizzo IP dell'endpoint VPC. Gli indirizzi IP di un'interfaccia di rete dell'endpoint non cambieranno durante la durata del relativo endpoint VPC.

In un ambiente di produzione, per un'elevata disponibilità e resilienza, consigliamo quanto segue:

-

Configura almeno due zone di disponibilità per endpoint VPC e distribuisci AWS le risorse che devono accedervi Servizio AWS in queste zone di disponibilità.

-

Configura i nomi DNS privati per l'endpoint VPC.

-

Accedi a Servizio AWS utilizzando il suo nome DNS regionale, noto anche come endpoint pubblico.

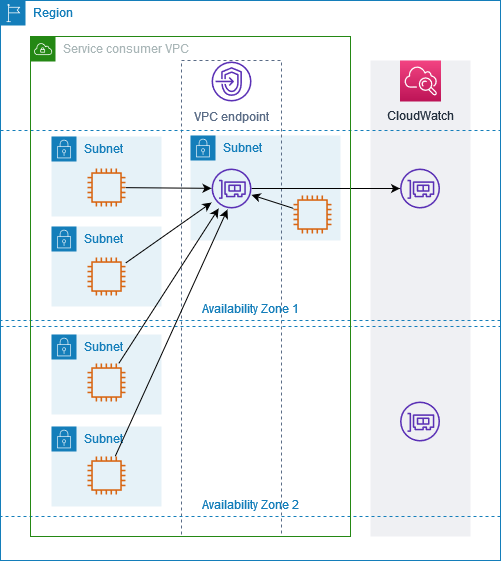

Il diagramma seguente mostra un endpoint VPC per CloudWatch Amazon con un'interfaccia di rete endpoint in un'unica zona di disponibilità. Quando una risorsa in qualsiasi sottorete del VPC accede ad CloudWatch Amazon utilizzando il suo endpoint pubblico, risolviamo il traffico all'indirizzo IP dell'interfaccia di rete dell'endpoint. Include il traffico proveniente da sottoreti in altre zone di disponibilità. Tuttavia, se la Zona di disponibilità 1 è compromessa, le risorse nella Zona di disponibilità 2 perdono l'accesso ad Amazon CloudWatch.

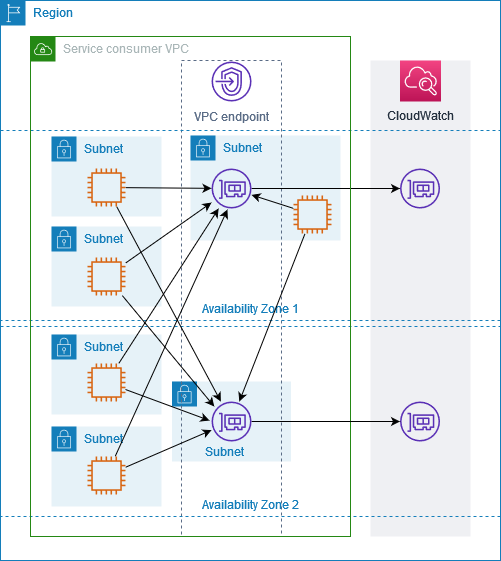

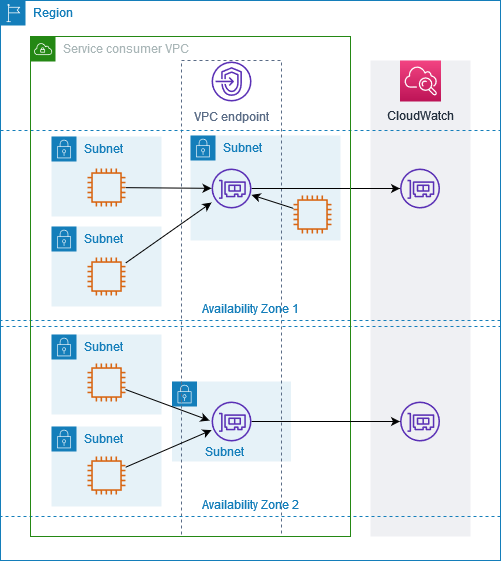

Il diagramma seguente mostra un endpoint VPC per CloudWatch Amazon con interfacce di rete endpoint in due zone di disponibilità. Quando una risorsa in qualsiasi sottorete del VPC accede ad CloudWatch Amazon utilizzando il suo endpoint pubblico, selezioniamo un'interfaccia di rete di endpoint sana, utilizzando l'algoritmo round robin per alternarle. Quindi trasferiamo il traffico verso l'indirizzo IP dell'interfaccia di rete dell'endpoint selezionata.

Se è più adatto al tuo caso d'uso, puoi inviare traffico al Servizio AWS dalle tue risorse utilizzando l'interfaccia di rete dell'endpoint nella stessa zona di disponibilità. A tale scopo, utilizza l'endpoint zonale privato o l'indirizzo IP dell'interfaccia di rete dell'endpoint.

Tipi di indirizzi IP

Servizi AWS possono supportare IPv6 tramite i propri endpoint privati anche se non lo fanno tramite i propri endpoint pubblici. IPv6 Gli endpoint che lo supportano IPv6 possono rispondere alle query DNS con record AAAA.

Requisiti da abilitare per un endpoint di interfaccia IPv6

-

Servizio AWS Deve rendere disponibili i propri endpoint di servizio su. IPv6 Per ulteriori informazioni, consulta Visualizza il supporto IPv6 .

-

Il tipo di indirizzo IP di un endpoint dell'interfaccia deve essere compatibile con le sottoreti dell'endpoint dell'interfaccia, come descritto di seguito:

-

IPv4— Assegna IPv4 indirizzi alle interfacce di rete degli endpoint. Questa opzione è supportata solo se tutte le sottoreti selezionate hanno intervalli di indirizzi. IPv4

-

IPv6— Assegna IPv6 indirizzi alle interfacce di rete degli endpoint. Questa opzione è supportata solo se tutte le sottoreti selezionate sono solo sottoreti. IPv6

-

Dualstack: assegna entrambi IPv4 gli indirizzi alle interfacce di rete degli endpoint. IPv6 Questa opzione è supportata solo se tutte le sottoreti selezionate hanno entrambi gli intervalli di indirizzi. IPv4 IPv6

-

Se l'interfaccia è supportata da un endpoint VPC IPv4, le interfacce di rete degli endpoint dispongono di indirizzi. IPv4 Se l'interfaccia è supportata da un endpoint VPC IPv6, le interfacce di rete degli endpoint dispongono di indirizzi. IPv6 L' IPv6 indirizzo per un'interfaccia di rete endpoint non è raggiungibile da Internet. Se descrivi un'interfaccia di rete endpoint con un IPv6 indirizzo, nota che è abilitata. denyAllIgwTraffic