Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Endpoint gateway per Amazon S3

Puoi accedere ad Amazon S3 dai tuoi endpoint VPC gatewayVPC. Dopo aver creato l'endpoint gateway, puoi aggiungerlo come destinazione nella tabella di routing per il traffico destinato dal tuo VPC ad Amazon S3.

L'utilizzo di endpoint gateway non comporta costi supplementari.

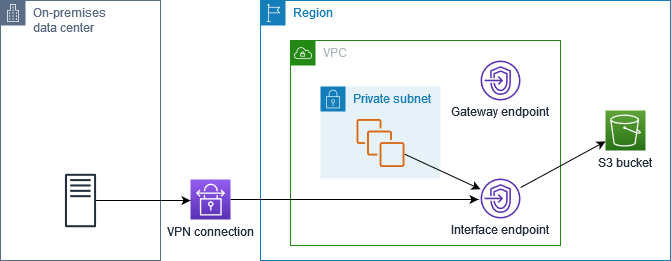

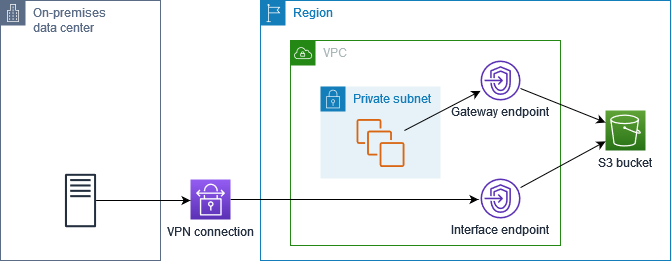

Amazon S3 supporta sia gli endpoint gateway che gli endpoint di interfaccia. Con un endpoint gateway, puoi accedere ad Amazon S3 dal VPC tuo dispositivo, senza richiedere un gateway NAT o un dispositivo Internet e senza costi aggiuntivi. VPC Tuttavia, gli endpoint gateway non consentono l'accesso da reti locali, da reti peer-to-peer VPCs in altre AWS regioni o tramite un gateway di transito. Per questi casi, è necessario utilizzare un endpoint di interfaccia, disponibile a un costo aggiuntivo. Per ulteriori informazioni, consulta Tipi di VPC endpoint per Amazon S3 nella Guida per l'utente di Amazon S3.

Indice

Considerazioni

-

Un endpoint gateway è disponibile solo nella regione in cui è stato creato. Assicurati di creare l'endpoint gateway nella stessa regione dei bucket S3.

-

Se utilizzi i DNS server Amazon, devi abilitare sia i DNSnomi host che la DNS risoluzione per i tuoiVPC. Se utilizzi il tuo DNS server, assicurati che le richieste ad Amazon S3 vengano risolte correttamente sugli indirizzi IP gestiti da. AWS

-

Le regole per i gruppi di sicurezza per le istanze che accedono ad Amazon S3 tramite l'endpoint gateway devono consentire il traffico da e verso Amazon S3. Puoi fare riferimento all'ID dell'elenco dei prefissi per Amazon S3 nelle regole del gruppo di sicurezza.

-

La rete ACL per la sottorete per le istanze che accedono ad Amazon S3 tramite un endpoint gateway deve consentire il traffico da e verso Amazon S3. Non puoi fare riferimento agli elenchi di prefissi nelle ACL regole di rete, ma puoi ottenere l'intervallo di indirizzi IP per Amazon S3 dall'elenco dei prefissi per Amazon S3.

-

Verifica se stai utilizzando un bucket S3 Servizio AWS che richiede l'accesso a un bucket S3. Ad esempio, un servizio potrebbe richiedere l'accesso a bucket che contengono file di registro o potrebbe richiedere il download di driver o agenti per le tue istanze. EC2 In tal caso, assicurati che la policy dell'endpoint consenta alla risorsa Servizio AWS o alla risorsa di accedere a questi bucket utilizzando l'azione.

s3:GetObject -

Non puoi utilizzare la

aws:SourceIpcondizione in una policy di identità o in una bucket policy per le richieste ad Amazon S3 che VPC attraversano un endpoint. Utilizza invece la condizioneaws:VpcSourceIp. In alternativa, puoi utilizzare le tabelle di routing per controllare quali EC2 istanze possono accedere ad Amazon S3 tramite VPC l'endpoint. -

Gli endpoint del gateway supportano solo il traffico. IPv4

-

IPv4Gli indirizzi di origine delle istanze nelle sottoreti interessate ricevuti da Amazon S3 passano da IPv4 indirizzi pubblici a indirizzi privati nel tuo. IPv4 VPC Un endpoint cambia i percorsi di rete e disconnette le connessioni aperte. TCP Le connessioni precedenti che utilizzavano IPv4 indirizzi pubblici non vengono ripristinate. Ti consigliamo di non eseguire attività critiche quando crei o modifichi un endpoint; oppure di verificare che il software utilizzato sia in grado di riconnettersi automaticamente ad Amazon S3 dopo l'interruzione della connessione.

-

Le connessioni endpoint non possono essere estese da un. VPC Le risorse sull'altro lato di una VPN connessione, di una connessione VPC peering, di un gateway di transito o di una AWS Direct Connect connessione nel tuo VPC non possono utilizzare un endpoint gateway per comunicare con Amazon S3.

-

Il tuo account ha una quota predefinita, ma modificabile, di 20 endpoint gateway per regione. È inoltre previsto un limite di 255 endpoint gateway per. VPC

Privato DNS

Puoi configurare private DNS per ottimizzare i costi quando crei sia un endpoint gateway che un endpoint di interfaccia per Amazon S3.

Route 53 Resolver

Amazon fornisce un DNS server, chiamato Route 53 Resolver, per te. VPC Il Route 53 Resolver risolve automaticamente i nomi di VPC dominio e i record locali in zone ospitate private. Tuttavia, non puoi utilizzare il Route 53 Resolver dall'esterno del tuo. VPC Route 53 fornisce endpoint Resolver e regole Resolver che consentono di utilizzare il Route 53 Resolver dall'esterno. VPC Un endpoint Resolver in ingresso inoltra le query dalla rete locale al Route 53 Resolver. DNS Un endpoint Resolver in uscita inoltra le query dal Route 53 Resolver alla rete locale. DNS

Quando configuri il tuo endpoint di interfaccia per Amazon S3 per l'uso DNS privato solo per l'endpoint Resolver in ingresso, creiamo un endpoint Resolver in ingresso. L'endpoint Resolver in ingresso risolve le query su Amazon S3 dagli indirizzi IP locali DNS agli indirizzi IP privati dell'endpoint di interfaccia. Aggiungiamo inoltre ALIAS i record per il Route 53 Resolver alla zona ospitata pubblica per Amazon S3, in modo DNS che le query dal VPC tuo Resolver vengano inviate agli indirizzi IP pubblici di Amazon S3, che indirizzano il traffico verso l'endpoint del gateway.

Privato DNS

Se configuri la modalità privata DNS per l'endpoint di interfaccia per Amazon S3 ma non la configurazione DNS privata solo per l'endpoint Resolver in entrata, le richieste provenienti sia dalla tua rete locale che dal tuo endpoint di interfaccia utilizzano l'endpoint di interfaccia per accedere ad Amazon S3. VPC Pertanto, paghi per utilizzare l'endpoint di interfaccia per il traffico proveniente daVPC, anziché utilizzare l'endpoint gateway senza costi aggiuntivi.

Privato DNS solo per l'endpoint Resolver in entrata

Se configuri la modalità privata DNS solo per l'endpoint Resolver in entrata, le richieste provenienti dalla rete locale utilizzano l'endpoint di interfaccia per accedere ad Amazon S3 e le richieste provenienti dal VPC tuo endpoint utilizzano l'endpoint gateway per accedere ad Amazon S3. Pertanto, ottimizzi i costi, perché paghi per utilizzare l'endpoint dell'interfaccia solo per il traffico che non può utilizzare l'endpoint del gateway.

Configura privato DNS

Puoi configurare private DNS per un endpoint di interfaccia per Amazon S3 al momento della creazione o dopo la creazione. Per ulteriori informazioni, vedere Creare un endpoint VPC (configurazione durante la creazione) o Abilita i DNS nomi privati (configurazione dopo la creazione).

Crea un endpoint gateway

Utilizza la procedura seguente per creare un endpoint gateway che si connette ad Amazon S3.

Per creare un endpoint gateway tramite la console

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoints (Endpoint).

-

Seleziona Crea endpoint.

-

Per Service category (Categoria servizio), scegli Servizi AWS.

-

Per Servizi, aggiungi il filtro Type = Gateway e seleziona com.amazonaws.

region.s3. -

Per VPC, seleziona il punto VPC in cui creare l'endpoint.

-

In Route tables (Tabelle di instradamento), seleziona le tabelle di instradamento che devono essere utilizzate dall'endpoint. Viene aggiunta automaticamente una route che indirizza il traffico destinato per il servizio all'interfaccia di rete dell'endpoint.

-

Per Policy, seleziona Accesso completo per consentire tutte le operazioni da parte di tutti i principali su tutte le risorse dell'VPCendpoint. Altrimenti, seleziona Personalizzato per allegare una policy sull'VPCendpoint che controlli le autorizzazioni di cui dispongono i responsabili per eseguire azioni sulle risorse dell'endpoint. VPC

-

(Facoltativo) Per aggiungere un tag, scegliere Add new tag (Aggiungi nuovo tag) e immettere la chiave e il valore del tag.

-

Seleziona Crea endpoint.

Per creare un endpoint gateway utilizzando la riga di comando

-

create-vpc-endpoint

(AWS CLI) -

New-EC2VpcEndpoint(Strumenti per Windows) PowerShell

Controllo dell'accesso tramite le policy di bucket

È possibile utilizzare le policy dei bucket per controllare l'accesso ai bucket da endpoint specificiVPCs, intervalli di indirizzi IP e. Account AWS Questi esempi presuppongono che vi siano anche dichiarazioni di policy che consentono l'accesso richiesto per i casi d'uso.

Esempio: limitazione dell'accesso a uno specifico endpoint

Puoi creare una bucket policy che limiti l'accesso a un endpoint specifico utilizzando la chiave aws: condition. sourceVpce La policy seguente nega l'accesso al bucket specificato utilizzando le azioni specificate a meno che non si utilizzi l'endpoint gateway specificato. Tieni presente che questa policy blocca l'accesso al bucket specificato utilizzando le azioni specificate tramite AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPCE", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "StringNotEquals": { "aws:sourceVpce": "vpce-1a2b3c4d" } } } ] }

Esempio: limita l'accesso a un determinato VPC

Puoi creare una bucket policy che limiti l'accesso a determinati utenti VPCs utilizzando la chiave aws: sourceVpc condition. Ciò è utile se hai più endpoint configurati nello stesso. VPC La seguente politica nega l'accesso al bucket specificato utilizzando le azioni specificate a meno che la richiesta non provenga da quello specificato. VPC Tieni presente che questa policy blocca l'accesso al bucket specificato utilizzando le azioni specificate tramite AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::example_bucket", "arn:aws:s3:::example_bucket/*"], "Condition": { "StringNotEquals": { "aws:sourceVpc": "vpc-111bbb22" } } } ] }

Esempio: limitazione dell'accesso a un intervallo di indirizzi IP specifici

È possibile creare una politica che limiti l'accesso a intervalli di indirizzi IP specifici utilizzando la chiave aws: VpcSourceIp condition. La policy seguente nega l'accesso al bucket specificato utilizzando le azioni specificate a meno che non si utilizzi l'indirizzo IP specificato. Tieni presente che questa policy blocca l'accesso al bucket specificato utilizzando le azioni specificate tramite AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC-CIDR", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "NotIpAddress": { "aws:VpcSourceIp": "172.31.0.0/16" } } } ] }

Esempio: limita l'accesso ai bucket in uno specifico Account AWS

Puoi creare una policy che limita l'accesso ai bucket S3 in un Account AWS specifico utilizzando la chiave di condizione s3:ResourceAccount. La policy seguente nega l'accesso ai bucket S3 utilizzando le azioni specificate a meno che non appartengano a Account AWS specificato.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-bucket-in-specific-account", "Effect": "Deny", "Principal": "*", "Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"], "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "s3:ResourceAccount": "111122223333" } } } ] }

Associazione delle tabelle di instradamento

Puoi modificare le tabelle di instradamento associate all'endpoint gateway. Quando associ una tabella di instradamento, viene aggiunta automaticamente una route che indirizza il traffico destinato per il servizio all'interfaccia di rete dell'endpoint. Quando dissoci una tabella di instradamento, la route dell'endpoint viene rimossa automaticamente.

Per associare le tabelle di instradamento utilizzando la console

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoints (Endpoint).

-

Seleziona l'endpoint gateway.

-

Selezionare Actions (Operazioni), Manage route tables (Gestisci tabelle di routing).

-

Seleziona o deseleziona le tabelle di instradamento in base alle esigenze.

-

Scegli Modify route tables (Modifica le tabelle di routing).

Per associare le tabelle di instradamento utilizzando la riga di comando

-

modify-vpc-endpoint

(AWS CLI) -

Edit-EC2VpcEndpoint(Strumenti per Windows PowerShell)

Modifica la politica degli VPC endpoint

Puoi modificare la policy degli endpoint per un endpoint gateway, che controlla l'accesso ad Amazon S3 dall'endpoint VPC all'altro. La policy predefinita consente l'accesso completo. Per ulteriori informazioni, consulta Policy di endpoint.

Per modificare la policy di endpoint usando la console

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoints (Endpoint).

-

Seleziona l'endpoint gateway.

-

Scegli Actions (Operazioni), Manage policy (Gestisci policy).

-

Scegli Full Access (Accesso completo) per consentire l'accesso completo al servizio oppure scegli Custom (Personalizzato) e specifica una policy personalizzata.

-

Seleziona Salva.

Di seguito sono riportati esempi di policy dell'endpoint per accedere ad Amazon S3.

Esempio: limitazione dell'accesso a uno specifico bucket

Puoi creare una policy che limita l'accesso solo a specifici bucket S3. Ciò è utile se ne hai altri Servizi AWS VPC che utilizzano bucket S3.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-bucket", "Effect": "Allow", "Principal": "*", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*" ] } ] }

Esempio: limita l'accesso a un ruolo specifico IAM

È possibile creare una politica che limiti l'accesso a un IAM ruolo specifico. Devi utilizzare aws:PrincipalArn per concedere l'accesso a un principale.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-IAM-role", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": "arn:aws:iam::111122223333:role/role_name" } } } ] }

Esempio: limitazione dell'accesso agli utenti in un account specifico

Puoi creare una policy che limita l'accesso a un account specifico.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-callers-from-specific-account", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": "111122223333" } } } ] }

Eliminazione di un endpoint gateway

Quando un endpoint gateway non è più necessario, è possibile eliminarlo. L'eliminazione di un endpoint gateway comporta la rimozione della route dell'endpoint dalle tabelle di instradamento della sottorete.

Non è possibile eliminare un endpoint gateway se l'opzione private DNS è abilitata.

Per eliminare un endpoint gateway usando la console

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di navigazione, seleziona Endpoints (Endpoint).

-

Seleziona l'endpoint gateway.

-

Scegli Azioni, Elimina VPC endpoint.

-

Quando viene richiesta la conferma, immetti

delete. -

Scegli Elimina.

Per eliminare un endpoint gateway usando la riga di comando

-

delete-vpc-endpoints

(AWS CLI) -

Remove-EC2VpcEndpoint(Strumenti per Windows PowerShell)