Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Come funzionano Amazon VPC Transit Gateways

In AWS Transit Gateway, un gateway di transito funge da router virtuale regionale per il flusso di traffico tra i cloud privati virtuali (VPCs) e le reti locali. Un gateway di transito si ridimensiona in modo elastico sulla base del volume di traffico di rete. Il routing attraverso un gateway di transito opera al livello 3, in cui i pacchetti vengono inoltrati a uno specifico collegamento di un sistema adiacente, in base agli indirizzi IP di destinazione.

Argomenti

Esempio di diagramma di architettura

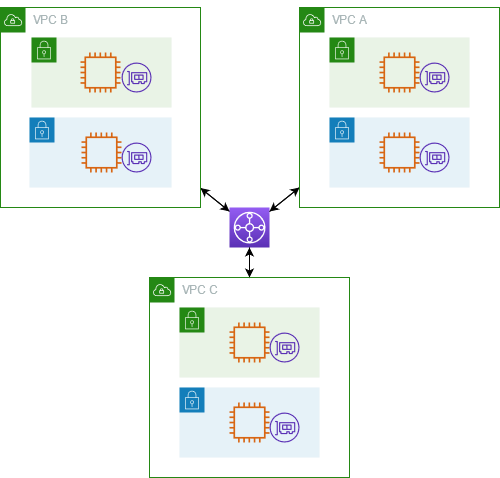

Il diagramma seguente mostra un gateway di transito con tre VPC allegati. La tabella dei percorsi per ognuno di questi VPCs include il percorso locale e gli itinerari che inviano il traffico destinato agli altri due VPCs al gateway di transito.

Di seguito è riportato un esempio di una tabella di instradamento del gateway di transito di default per i collegamenti mostrati nel diagramma precedente. I CIDR blocchi per ciascuno VPC si propagano alla tabella delle rotte. Pertanto, ogni collegamento può instradare i pacchetti agli altri due collegamenti.

| Destinazione | Target | Tipo di route |

|---|---|---|

VPC A CIDR

|

Attachment for VPC A

|

propagata |

VPC B CIDR

|

Attachment for VPC B

|

propagata |

VPC C CIDR

|

Attachment for VPC C

|

propagata |

Collegamenti alle risorse

Un collegamento a un gateway di transito costituisce sia una sorgente che una destinazione di pacchetti. È possibile allegare le seguenti risorse al gateway di transito:

-

Uno o piùVPCs. AWS Transit Gateway implementa un'interfaccia di rete elastica all'interno delle VPC sottoreti, che viene quindi utilizzata dal gateway di transito per instradare il traffico da e verso le sottoreti scelte. È necessario disporre di almeno una sottorete per ciascuna zona di disponibilità, che consente al traffico di raggiungere le risorse in tutte le sottorete di tale zona. Durante la creazione di allegati, le risorse all'interno di una particolare zona di disponibilità possono raggiungere un gateway di transito solo se una sottorete è abilitata all'interno della stessa zona. Se una tabella di routing di sottorete include un routing al gateway di transito, il traffico viene inoltrato al gateway di transito solo quando il gateway di transito dispone di un allegato in una sottorete nella stessa zona di disponibilità.

-

VPNUna o più connessioni

-

Uno o più AWS Direct Connect gateway

-

Uno o più allegati Transit Gateway Connect

-

Una o più connessioni di peering del gateway di transito

Instradamento Equal Cost Multipath

AWS Transit Gateway supporta il routing Equal Cost Multipath (ECMP) per la maggior parte degli allegati. Per un VPN allegato, è possibile abilitare o disabilitare il ECMP supporto utilizzando la console durante la creazione o la modifica di un gateway di transito. Per tutti gli altri tipi di allegati, si applicano le seguenti ECMP restrizioni:

-

VPC- VPC non supporta ECMP poiché i CIDR blocchi non possono sovrapporsi. Ad esempio, non è possibile collegare un gateway di transito a un gateway di transito VPC con un CIDR 10.1.0.0/16 con un secondo VPC utilizzo dello stesso e quindi impostare il routing CIDR per bilanciare il carico del traffico tra di essi.

-

VPN- Quando l'opzione di VPNECMPsupporto è disabilitata, un gateway di transito utilizza metriche interne per determinare il percorso preferito in caso di prefissi uguali su più percorsi. Per ulteriori informazioni sull'attivazione o la disabilitazione di un VPN allegato, ECMP vedere. Gateway di transito in Amazon VPC Transit Gateways

-

AWS Transit Gateway Connect: supporto ECMP automatico per gli allegati AWS Transit Gateway Connect.

-

AWS Direct Connect Gateway: gli allegati AWS Direct Connect gateway supportano ECMP automaticamente più allegati Direct Connect Gateway quando il prefisso di rete, la lunghezza del prefisso e AS_ PATH sono esattamente gli stessi.

-

Peering del gateway di transito - Il peering del gateway di transito non è supportato in ECMP quanto non supporta il routing dinamico né è possibile configurare la stessa route statica su due destinazioni diverse.

Nota

-

BGPMultipath AS-Path Relax non è supportato, quindi non è possibile utilizzarlo ECMP su diversi Autonomous System Numbers (). ASNs

-

ECMPnon è supportato tra diversi tipi di allegati. Ad esempio, non è possibile abilitare ECMP tra a VPN e un VPC allegato. Invece, vengono valutate le route del gateway di transito e il traffico viene indirizzato in base alla route valutata. Per ulteriori informazioni, consulta Ordine di valutazione route.

-

Un singolo gateway Direct Connect supporta ECMP più interfacce virtuali di transito. Pertanto, si consiglia di configurare e utilizzare un solo gateway Direct Connect e di ECMP non configurare e utilizzare più gateway da sfruttare. Per ulteriori informazioni sui gateway Direct Connect e sulle interfacce virtuali pubbliche, vedi Come si configura una connessione Direct Connect attiva/attiva o attiva/passiva da AWS un'

interfaccia virtuale pubblica? .

Zone di disponibilità

Quando si collega VPC a un gateway di transito, è necessario abilitare una o più zone di disponibilità affinché il gateway di transito utilizzi per indirizzare il traffico verso le risorse nelle VPC sottoreti. Per abilitare ogni zona di disponibilità, è necessario specificare una sola sottorete. Il gateway di transito crea un'interfaccia di rete in tale sottorete usando un indirizzo IP della sottorete stessa. Dopo aver abilitato una zona di disponibilità, il traffico può essere indirizzato a tutte le sottoreti della stessaVPC, non solo alla sottorete o alla zona di disponibilità specificata. Tuttavia, solo le risorse che risiedono nelle zone di disponibilità in cui è presente un collegamento del gateway di transito alla VPN possono raggiungere il gateway di transito.

Se il traffico proviene da una zona di disponibilità in cui l'allegato di destinazione non è presente, AWS Transit Gateway indirizzerà internamente tale traffico verso una zona di disponibilità casuale in cui è presente l'allegato. Non è previsto alcun costo aggiuntivo per il gateway di transito per questo tipo di traffico tra Zone di disponibilità.

Per assicurare la disponibilità, raccomandiamo di abilitare molteplici zone di disponibilità.

Utilizzo del supporto della modalità accessorio

Se prevedi di configurare un'appliance di rete con stato sul tuo dispositivoVPC, puoi abilitare il supporto in modalità appliance per l'VPCallegato in cui si trova l'appliance. Ciò garantisce che il gateway di transito utilizzi la stessa zona di disponibilità per l'VPCallegato per l'intera durata di un flusso di traffico tra origine e destinazione. Consente inoltre al gateway di transito di inviare traffico a qualsiasi zona di disponibilità dellaVPC, purché esista un'associazione di sottoreti in quella zona. Per ulteriori informazioni, consulta Esempio: dispositivo in un servizio condiviso VPC.

Routing

Il gateway di transito instrada IPv4 e IPv6 i pacchetti tra gli allegati utilizzando le tabelle di routing del gateway di transito. È possibile configurare queste tabelle di routing per propagare le route dalle tabelle di route per i gateway collegatiVPCs, VPN le connessioni e Direct Connect. È inoltre possibile aggiungere route statiche alle tabelle di route del gateway di transito. Quando un pacchetto proviene da un collegamento, viene indirizzato a un altro collegamento utilizzando la route che contiene una regola per l'indirizzo IP di destinazione.

Per gli allegati di peering del gateway di transito, sono supportati solo route statici.

Argomenti di routing

Tabelle di instradamento

Il gateway di transito viene fornito automaticamente con una tabella dei percorsi predefinita. Per impostazione predefinita, questa tabella di routing è la tabella di routing predefinita per i collegamenti nonché la tabella di routing predefinita per la propagazione. In alternativa, disabilitando la propagazione del routing e l'associazione della tabella di routing, AWS non crea una tabella di routing predefinita per il gateway di transito.

È possibile creare tabelle di route aggiuntive per il gateway di transito. Ciò permette di isolare gruppi di collegamenti. Ogni allegato può essere associato a una tabella di instradamento. Un allegato può propagare i propri instradamenti a una o più tabelle di routing

È possibile creare una route blackhole nella tabella di routing del gateway di transito che intercetti il traffico corrispondente alla route.

Quando si collega un gateway di transito VPC a un gateway di transito, è necessario aggiungere un percorso alla tabella delle rotte della sottorete affinché il traffico possa attraversare il gateway di transito. Per ulteriori informazioni, consulta Routing for a Transit Gateway nella Amazon VPC User Guide.

Associazione di tabelle di routing

È possibile associare un allegato del gateway di transito a una singola tabella di route. Ogni tabella di routing può essere associata da zero a molti collegamenti e può inoltrare i pacchetti agli altri allegati.

Propagazione delle tabelle di routing

Ogni collegamento dispone di route che possono essere installate in una o più tabelle di routing del gateway di transito. Quando un collegamento è propagato a una tabella di routing del gateway di transito, tali route sono aggiunte alla tabella di routing. Non è possibile filtrare i percorsi pubblicizzati.

Per un VPC allegato, i CIDR blocchi di VPC vengono propagati alla tabella di routing del gateway di transito.

Quando il routing dinamico viene utilizzato con un VPN allegato o un allegato gateway Direct Connect, è possibile propagare i percorsi appresi dal router locale BGP a qualsiasi tabella di routing del gateway di transito.

Quando il routing dinamico viene utilizzato con un VPN allegato, le rotte nella tabella di routing associata all'VPNallegato vengono pubblicizzate al gateway del cliente tramite. BGP

Per un allegato Connect, le route nella tabella delle route associata all'allegato Connect vengono pubblicizzate alle appliance virtuali di terze parti, come le WAN appliance SD, che funzionano in modalità VPC throughBGP.

Per un collegamento al gateway Direct Connect, le interazioni con prefissi consentiti controllano da quali percorsi vengono pubblicizzati alla rete del cliente. AWS

Quando una route statica e una route propagata hanno la stessa destinazione, la route statica ha la priorità più alta e la route propagata non viene quindi inclusa nella tabella di instradamento. Se si rimuove la route statica, la route propagata sovrapposta viene inclusa nella tabella di instradamento.

Route per gli allegati peering

È possibile eseguire il peering di due gateway di transito e instradare il traffico tra di loro. A tale scopo, creare un allegato di peering nel gateway di transito e specificare il gateway di transito peer con cui creare la connessione di peering. È quindi necessario creare una route statica nella tabella di route del gateway di transito per instradare il traffico all'allegato peering del gateway di transito. Il traffico indirizzato al gateway di transito peer può quindi essere instradato verso VPN gli allegati VPC e per il gateway di transito peer.

Per ulteriori informazioni, consulta Esempio: gateway di transito in peering.

Ordine di valutazione route

I route dei gateway di transito sono valutati nell'ordine seguente:

-

Il percorso più specifico per l'indirizzo di destinazione.

-

Per i percorsi con gli stessi CIDR tipi di allegati ma con tipi di allegati diversi, la priorità del percorso è la seguente:

-

Percorsi statici (ad esempio percorsi Site-to-Site VPN statici)

-

Route referenziate dell'elenco di prefissi

-

VPC-rotte propagate

-

Percorsi propagati dal gateway Direct Connect

-

Percorsi propagati da Transit Gateway Connect

-

Site-to-Site VPNsu percorsi privati propagati da Direct Connect

-

Site-to-Site VPN-percorsi propagati

-

Percorsi propagati tramite peering Transit Gateway (Cloud) WAN

-

Alcuni allegati supportano Route Advertising over. BGP Per i percorsi con lo stesso CIDR tipo di allegato e dello stesso tipo di allegato, la priorità del percorso è controllata da BGP attributi:

-

Lunghezza del percorso AS più breve

-

MEDValore inferiore

-

I BGP percorsi e BGP over i sono preferiti, se l'allegato lo supporta

Importante

AWS non può garantire un ordine di priorità delle rotte coerente per le BGP rotte con lo stesso CIDR tipo di allegato e gli stessi BGP attributi elencati sopra.

AWS Transit Gateway mostra solo una rotta preferita. Un percorso di backup verrà visualizzato nella tabella delle rotte Transit Gateway solo se tale percorso non è più pubblicizzato, ad esempio se pubblicizzi gli stessi percorsi tramite il gateway Direct Connect e oltre Site-to-SiteVPN. AWS Transit Gateway mostrerà solo le rotte ricevute dalla rotta gateway Direct Connect, che è la rotta preferita. Il Site-to-SiteVPN, che è il percorso di backup, verrà visualizzato solo quando il gateway Direct Connect non è più pubblicizzato.

VPCe differenze nella tabella delle rotte del gateway di transito

La valutazione della tabella delle rotte varia a seconda che si utilizzi una tabella di VPC rotte o una tabella di rotte del gateway di transito.

L'esempio seguente mostra una tabella di VPC rotte. Il percorso VPC locale ha la priorità più alta, seguito dai percorsi più specifici. Quando un route statico e propagato hanno la stessa destinazione, la route statica ha la priorità più alta.

| Destinazione | Target | Priorità |

|---|---|---|

| 10.0.0.0/16 |

locale |

1 |

| 192.168.0.0/16 | pcx-12345 | 2 |

| 172.31.0.0/16 | vgw-12345 (statico) o tgw-12345 (statico) |

2 |

| 172.31.0.0/16 | vgw-12345 (propagato) | 3 |

| 0.0.0.0/0 | igw-12345 | 4 |

L'esempio seguente mostra una tabella delle rotte dei gateway di transito. Se preferite l'allegato del AWS Direct Connect gateway all'VPNallegato, utilizzate una BGP VPN connessione e propagate le rotte nella tabella delle rotte del gateway di transito.

| Destinazione | Allegato (target) | Tipo di risorsa | Tipo di route | Priorità |

|---|---|---|---|---|

| 10.0.0.0/16 | tgw-attach-123 | vpc-1234 | VPC | Statico o propagato | 1 |

| 192.168.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Statico | 2 |

| 172.31.0.0/16 | tgw-attach-456 | dxgw_id | AWS Direct Connect gateway | Propagato | 3 |

| 172.31.0.0/16 | tgw-attach-789 | -123 tgw-connect-peer | Connessione | Propagato | 4 |

| 172.31.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Propagato | 5 |

Esempi di scenari di gateway di transito

Di seguito sono riportati casi di utilizzo comuni per i gateway di transito. I gateway di transito non sono limitati a questi casi di utilizzo.

Esempi

Puoi configurare il tuo gateway di transito come un router centralizzato che collega tutte le tue connessioni e Site-to-Site VPN tutte VPCs le AWS Direct Connect tue connessioni. In questo scenario, tutti i allegati sono associati alla tabella di routing predefinita del gateway di transito e si propagano alla tabella di routing del gateway di transito. Pertanto, tutti i collegamenti possono instradare i pacchetti tra di essi, con il gateway di transito che assume il ruolo di un semplice router IP di livello 3.

Indice

Panoramica

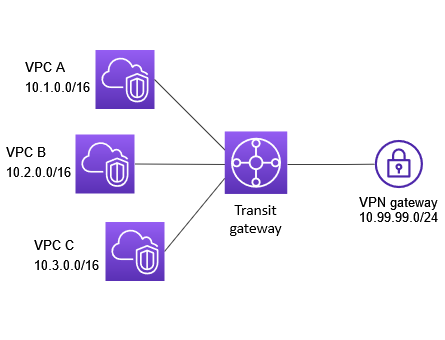

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. In questo scenario, ci sono tre VPC allegati e un Site-to-Site VPN allegato al gateway di transito. I pacchetti provenienti dalle sottoreti in A, VPC B e VPC C destinati a VPC una sottorete in un'altra VPC o alla prima VPN connessione vengono instradati attraverso il gateway di transito.

Risorse

Crea le seguenti risorse per questo scenario:

-

TreVPCs. Per informazioni sulla creazione di unVPC, consulta Create a VPC nella Amazon VPC User Guide.

-

Un gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito utilizzando Amazon VPC Transit Gateways.

-

Tre VPC allegati sul gateway di transito. Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways.

-

Un Site-to-Site VPN allegato sul gateway di transito. I CIDR blocchi per ciascuno di essi VPC si propagano nella tabella delle rotte del gateway di transito. Quando la VPN connessione è attiva, la BGP sessione viene stabilita e si Site-to-Site VPN CIDR propaga alla tabella di routing del gateway di transito e viene VPC CIDRs aggiunta alla tabella del gateway BGP del cliente. Per ulteriori informazioni, consulta Crea un gateway di transito collegato a un Amazon VPC Transit Gateways che VPN utilizza.

Rivedi i requisiti per il dispositivo gateway cliente nel Manuale dell'utente AWS Site-to-Site VPN .

Routing

Ciascuno VPC ha una tabella di routing e c'è una tabella di routing per il gateway di transito.

VPCtabelle dei percorsi

Ciascuna VPC ha una tabella dei percorsi con 2 voci. La prima voce è la voce predefinita per il IPv4 routing locale inVPC; questa voce consente alle istanze in essa contenute di VPC comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito. La tabella seguente mostra i percorsi VPC A.

| Destinazione | Target |

|---|---|

|

10.1.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-id |

Tabella di routing del gateway di transito

Di seguito è riportato un esempio di una tabella di instradamento predefinita per i collegamenti mostrati nel diagramma precedente, con la propagazione delle route abilitate.

| Destinazione | Target | Tipo di route |

|---|---|---|

|

10.1.0.0/16 |

|

propagata |

|

10.2.0.0/16 |

|

propagata |

|

10.3.0.0/16 |

|

propagata |

|

10.99.99.0/24 |

Attachment for VPN connection |

propagata |

BGPTabella Customer Gateway

La BGP tabella Customer Gateway contiene quanto segue VPCCIDRs.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

È possibile configurare il gateway di transito come più router isolati. Il caso d'uso è simile a quello dell'utilizzo di gateway di transito multipli, ma offre maggiore flessibilità nei casi in cui gli instradamenti e gli allegati siano soggetti a modifica. In questo scenario, ogni router isolato dispone di una singola tabella di routing. Tutti i collegamenti associati a un router isolato propagano e associano la sua tabella di instradamento. I collegamenti associati a un router isolato possono instradare i pacchetti tra loro, ma non possono instradare o ricevere pacchetti dai collegamenti di un altro router isolato.

Indice

Panoramica

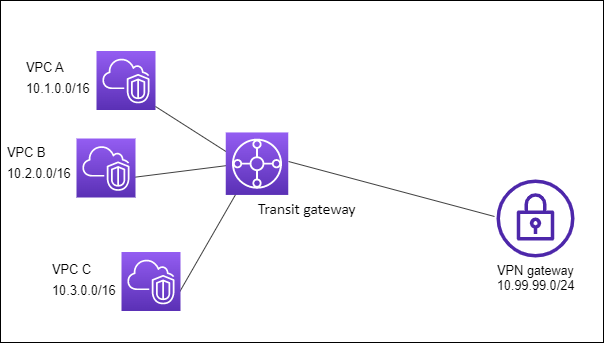

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. I pacchetti provenienti da VPC A, VPC B e VPC C vengono indirizzati al gateway di transito. I pacchetti provenienti dalle sottoreti di VPC A, VPC B e VPC C che hanno Internet come destinazione vengono prima instradati attraverso il gateway di transito e quindi vengono indirizzati verso la Site-to-Site VPN connessione (se la destinazione si trova all'interno di tale rete). I pacchetti provenienti da uno VPC che ha la destinazione di una sottorete in un'altraVPC, ad esempio da 10.1.0.0 a 10.2.0.0, vengono instradati attraverso il gateway di transito, dove vengono bloccati perché non esiste un percorso per loro nella tabella delle rotte del gateway di transito.

Risorse

Crea le seguenti risorse per questo scenario:

-

TreVPCs. Per informazioni sulla creazione di unVPC, consulta Create a VPC nella Amazon VPC User Guide.

-

Un gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito utilizzando Amazon VPC Transit Gateways.

-

Tre allegati sul gateway di transito per i treVPCs. Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways.

-

Un Site-to-Site VPN allegato sul gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito collegato a un Amazon VPC Transit Gateways che VPN utilizza. Rivedi i requisiti per il dispositivo gateway cliente nel Manuale dell'utente AWS Site-to-Site VPN .

Quando la VPN connessione è attiva, la BGP sessione viene stabilita e VPN CIDR si propaga alla tabella di routing del gateway di transito e viene VPC CIDRs aggiunta alla BGP tabella del gateway del cliente.

Routing

Ciascuna VPC ha una tabella di routing e il gateway di transito ha due tabelle di routing, una per la connessione VPCs e una per la connessione. VPN

VPCTabelle di routing VPC A, B e C VPC

Ciascuna VPC ha una tabella dei percorsi con 2 voci. La prima voce è la voce predefinita per il IPv4 routing locale in. VPC Questa voce consente alle istanze in essa contenute VPC di comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito. La tabella seguente mostra i percorsi VPC A.

| Destinazione | Target |

|---|---|

|

10.1.0.0/16 |

locale |

| 0.0.0.0/0 |

tgw-id |

Tabelle di routing del gateway di transito

Questo scenario utilizza una tabella di routing per VPCs e una tabella di route per la VPN connessione.

Gli VPC allegati sono associati alla seguente tabella di routing, che contiene una route propagata per l'VPNallegato.

| Destinazione | Target | Tipo di route |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagata |

L'VPNallegato è associato alla seguente tabella di routing, che contiene percorsi propagati per ciascuno degli allegati. VPC

| Destinazione | Target | Tipo di route |

|---|---|---|

|

10.1.0.0/16 |

|

propagata |

|

10.2.0.0/16 |

|

propagata |

|

10.3.0.0/16 |

|

propagata |

Per ulteriori informazioni sulla propagazione delle route in una tabella di routing del gateway di transito, consulta Abilita la propagazione delle rotte su una tabella di routing del gateway di transito utilizzando Amazon VPC Transit Gateways.

Tabella Customer Gateway BGP

La BGP tabella Customer Gateway contiene quanto segue VPCCIDRs.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

È possibile configurare il gateway di transito come molteplici router isolati che utilizzano un servizio condiviso. Il caso d'uso è simile a quello dell'utilizzo di gateway di transito multipli, ma offre maggiore flessibilità nei casi in cui gli instradamenti e gli allegati siano soggetti a modifica. In questo scenario, ogni router isolato dispone di una singola tabella di routing. Tutti i collegamenti associati a un router isolato propagano e associano la sua tabella di instradamento. I collegamenti associati a un router isolato possono instradare i pacchetti tra loro, ma non possono instradare o ricevere pacchetti dai collegamenti di un altro router isolato. Gli allegati possono instradare pacchetti oppure per ricevere i pacchetti dai servizi condivisi. È possibile utilizzare questo scenario in presenza di gruppi che devono essere isolati, ma che utilizzano un servizio condiviso, ad esempio un sistema di produzione.

Indice

Panoramica

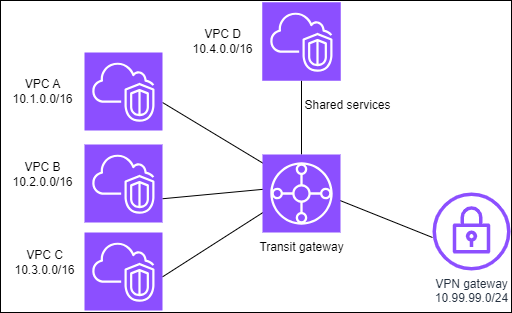

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. I pacchetti provenienti dalle sottoreti in VPC A, VPC B e VPC C che hanno Internet come destinazione, vengono prima instradati attraverso il gateway di transito e poi vengono indirizzati verso il gateway del cliente per. Site-to-Site VPN I pacchetti provenienti da sottoreti in VPC A, VPC B o VPC C che hanno come destinazione una sottorete in A, VPC B o VPC C attraversano il gateway di transito, dove vengono bloccati perché non esiste VPC un relativo percorso nella tabella delle rotte del gateway di transito. I pacchetti provenienti da VPC A, VPC B e VPC C che hanno VPC D come percorso di destinazione attraverso il gateway di transito e quindi verso D. VPC

Risorse

Crea le seguenti risorse per questo scenario:

-

QuattroVPCs. Per informazioni sulla creazione di unVPC, consulta Create a VPC nella Amazon VPC User Guide.

-

Un gateway di transito. Per ulteriori informazioni, consulta Gateway di transito.

-

Quattro allegati sul gateway di transito, uno per. VPC Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways.

-

Un Site-to-Site VPN allegato sul gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito collegato a un Amazon VPC Transit Gateways che VPN utilizza.

Rivedi i requisiti per il dispositivo gateway cliente nel Manuale dell'utente AWS Site-to-Site VPN .

Quando la VPN connessione è attiva, la BGP sessione viene stabilita e VPN CIDR si propaga alla tabella di routing del gateway di transito e viene VPC CIDRs aggiunta alla BGP tabella del gateway del cliente.

-

Ogni isolato VPC viene associato alla tabella di routing isolata e propagato alla tabella di routing condivisa.

-

Ogni servizio condiviso VPC è associato alla tabella di routing condivisa e propagato a entrambe le tabelle di routing.

Routing

Ciascuna VPC ha una tabella di routing e il gateway di transito ha due tabelle di routing, una per la VPN connessione VPCs e una per i servizi condivisi. VPC

VPCTabelle di VPC routing A, B, VPC C e D VPC

Ciascuna VPC ha una tabella dei percorsi con due voci. La prima voce è la voce predefinita per il routing locale inVPC; questa voce consente alle istanze in essa contenute di VPC comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito.

| Destinazione | Target |

|---|---|

| 10.1.0.0/16 | locale |

| 0.0.0.0/0 | transit gateway ID |

Tabelle di routing del gateway di transito

Questo scenario utilizza una tabella di routing per VPCs e una tabella di route per la VPN connessione.

Gli allegati VPC A, B e C sono associati alla seguente tabella di routing, che contiene una route propagata per l'VPNattacco e una route propagata per l'attacco per D. VPC

| Destinazione | Target | Tipo di route |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagata |

| 10.4.0.0/16 | Attachment for VPC D |

propagata |

Gli VPN allegati e i servizi condivisi VPC (VPCD) sono associati alla seguente tabella di routing, che contiene voci che puntano a ciascuno degli allegati. VPC Ciò consente la comunicazione VPCs tra la VPN connessione e i servizi condivisi. VPC

| Destinazione | Target | Tipo di route |

|---|---|---|

| 10.1.0.0/16 | Attachment for VPC A |

propagata |

| 10.2.0.0/16 | Attachment for VPC B |

propagata |

| 10.3.0.0/16 | Attachment for VPC C |

propagata |

Per ulteriori informazioni, consulta Abilita la propagazione delle rotte su una tabella di routing del gateway di transito utilizzando Amazon VPC Transit Gateways.

BGPTabella Customer Gateway

La BGP tabella Customer Gateway contiene i CIDRs dati per tutti e quattroVPCs.

È possibile creare una connessione di peering del gateway di transito tra gateway di transito. È quindi possibile instradare il traffico tra gli allegati per ciascuno dei gateway di transito. In questo scenario, VPN gli VPC allegati sono associati alle tabelle di routing predefinite del gateway di transito e si propagano alle tabelle di routing predefinite del gateway di transito. Ogni tabella di instradamento del gateway di transito ha un route statico che punta all'allegato peering del gateway di transito.

Indice

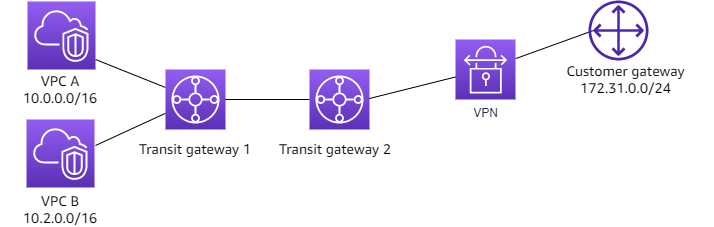

Panoramica

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. Il gateway di transito 1 ha due VPC allegati e il gateway di transito 2 ha un allegato. Site-to-Site VPN I pacchetti provenienti dalle sottoreti in VPC A e VPC B che hanno Internet come destinazione vengono prima instradati attraverso il gateway di transito 1, quindi il gateway di transito 2 e quindi vengono instradati verso la connessione. VPN

Risorse

Crea le seguenti risorse per questo scenario:

-

Due. VPCs Per informazioni sulla creazione di unVPC, consulta Create a VPC nella Amazon VPC User Guide.

-

Due gateway di transito. Possono trovarsi nella stessa regione o in diverse regioni. Per ulteriori informazioni, consulta Crea un gateway di transito utilizzando Amazon VPC Transit Gateways.

-

Due VPC allegati sul primo gateway di transito. Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways.

-

Un Site-to-Site VPN allegato sul secondo gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito collegato a un Amazon VPC Transit Gateways che VPN utilizza. Rivedi i requisiti per il dispositivo gateway cliente nel Manuale dell'utente AWS Site-to-Site VPN .

-

Un allegato peering del gateway di transito tra i due gateway di transito. Per ulteriori informazioni, consulta Allegati di peering del gateway di transito in Amazon VPC Transit Gateways.

Quando si creano gli VPC allegati, CIDRs for each si VPC propagano alla tabella di routing per il gateway di transito 1. Quando la VPN connessione è attiva, si verificano le seguenti azioni:

-

La BGP sessione viene stabilita

-

Site-to-SiteVPNCIDRSi propaga alla tabella delle rotte per il gateway di transito 2

-

VPCCIDRsVengono aggiunti alla tabella del gateway BGP del cliente

Routing

Ciascuno VPC ha una tabella delle rotte e ogni gateway di transito ha una tabella delle rotte.

VPCTabelle di routing A e VPC B

Ciascuna VPC ha una tabella dei percorsi con 2 voci. La prima voce è la voce predefinita per il IPv4 routing locale in. VPC Questa voce predefinita consente alle risorse in essa contenute VPC di comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito. La tabella seguente mostra i percorsi VPC A.

| Destinazione | Target |

|---|---|

|

10.0.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-1-id |

Tabelle di routing del gateway di transito

Di seguito è riportato un esempio della tabella di instradamento predefinita per il gateway di transito 1, con la propagazione del percorso abilitata.

| Destinazione | Target | Tipo di route |

|---|---|---|

|

10.0.0.0/16 |

|

propagata |

|

10.2.0.0/16 |

|

propagata |

|

0.0.0.0/0 |

Attachment ID for peering connection |

static |

Di seguito è riportato un esempio di tabella di instradamento predefinita per il gateway di transito 2, con la propagazione del routing attivata.

| Destinazione | Target | Tipo di route |

|---|---|---|

|

172.31.0.0/24 |

Attachment ID for VPN connection |

propagata |

|

10.0.0.0/16 |

|

static |

|

10.2.0.0/16 |

Attachment ID for peering connection

|

static |

BGPTabella Customer Gateway

La BGP tabella Customer Gateway contiene quanto segue VPCCIDRs.

-

10.0.0.0/16

-

10.2.0.0/16

È possibile configurare un gateway di transito per indirizzare il traffico Internet in uscita da un gateway Internet VPC senza un gateway Internet a un gateway VPC che contiene un NAT gateway e un gateway Internet.

Indice

Panoramica

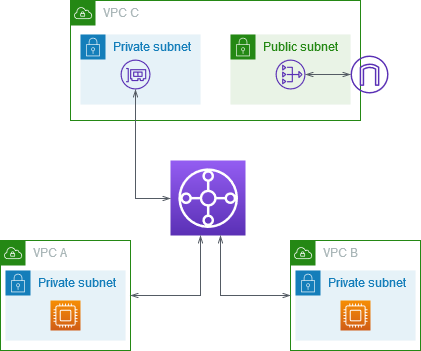

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. Esistono applicazioni in VPC A e VPC B che richiedono solo l'accesso a Internet in uscita. VPCC viene configurato con un NAT gateway pubblico e un gateway Internet e una sottorete privata per l'VPCallegato. Connect tutto VPCs a un gateway di transito. Configura il routing in modo che il traffico Internet in uscita da VPC A e VPC B attraversi il gateway di transito verso VPC C. Il NAT gateway in VPC C indirizza il traffico verso il gateway Internet.

Risorse

Crea le seguenti risorse per questo scenario:

-

Tre VPCs con intervalli di indirizzi IP che non si sovrappongono. Per ulteriori informazioni, consulta Create a VPC in the Amazon VPC User Guide.

-

VPCA e VPC B dispongono ciascuna di sottoreti private con EC2 istanze.

-

VPCC ha quanto segue:

-

Un gateway Internet collegato aVPC. Per ulteriori informazioni, consulta Creare e collegare un gateway Internet nella Amazon VPC User Guide.

-

Una sottorete pubblica con un NAT gateway. Per ulteriori informazioni, consulta Create a NAT gateway nella Amazon VPC User Guide.

-

Una sottorete privata per il collegamento del gateway di transito alla VPN. La sottorete privata deve trovarsi nella stessa zona di disponibilità della sottorete pubblica.

-

-

Un gateway di transito Per ulteriori informazioni, consulta Crea un gateway di transito utilizzando Amazon VPC Transit Gateways.

-

Tre VPC allegati sul gateway di transito. I CIDR blocchi per ciascuno di essi VPC si propagano nella tabella delle rotte del gateway di transito. Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways. Per VPC C, è necessario creare l'allegato utilizzando la sottorete privata. Se crei l'allegato utilizzando la sottorete pubblica, il traffico dell'istanza viene indirizzato al gateway Internet, ma il gateway Internet interrompe il traffico perché le istanze non dispongono di indirizzi IP pubblici. Inserendo l'allegato nella sottorete privata, il traffico viene indirizzato al gateway e il NAT gateway invia il traffico al NAT gateway Internet utilizzando il relativo indirizzo IP elastico come indirizzo IP di origine.

Routing

Sono disponibili tabelle di routing per ciascuno di essi VPC e una tabella di routing per il gateway di transito.

Tabelle di instradamento

Tabella delle rotte per VPC A

Di seguito è riportato un esempio di tabella di instradamento. La prima voce consente alle istanze in VPC di comunicare tra loro. La seconda entrata indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito.

| Destinazione | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Tabella delle rotte per B VPC

Di seguito è riportato un esempio di tabella di instradamento. La prima immissione consente alle istanze presenti in VPC di comunicare tra loro. La seconda entrata indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito.

| Destinazione | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Tabelle di routing per C VPC

Configura la sottorete con il NAT gateway come sottorete pubblica aggiungendo un percorso al gateway Internet. Lascia l'altra sottorete come sottorete privata.

Di seguito è riportata una tabella di instradamento di esempio per la sottorete pubblica. La prima voce consente alle istanze di VPC comunicare tra loro. La seconda e la terza entrata indirizzano il traffico per VPC A e VPC B verso il gateway di transito. Le entrate rimanenti indirizzano tutto il resto del traffico di IPv4 sottorete verso il gateway Internet.

| Destinazione | Target |

|---|---|

VPC C CIDR |

locale |

VPC A CIDR |

transit-gateway-id |

VPC B CIDR |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Di seguito è riportata una tabella di instradamento di esempio per la sottorete privata. La prima voce consente alle istanze in VPC di comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il NAT gateway.

| Destinazione | Target |

|---|---|

VPC C CIDR |

locale |

| 0.0.0.0/0 | nat-gateway-id |

Tabella di routing del gateway di transito

Di seguito è riportato un esempio della tabella di instradamento del gateway di transito. I CIDR blocchi di ciascuno di essi VPC si propagano alla tabella delle rotte del gateway di transito. La route statica invia il traffico internet in uscita a VPC C. È possibile opzionalmente impedire le VPC intercomunicazioni aggiungendo una route blackhole per ciascuna di esse. VPC CIDR

| CIDR | Collegamento | Tipo di routing |

|---|---|---|

|

|

|

propagata |

|

|

|

propagata |

|

|

|

propagata |

| 0.0.0.0/0 |

|

static |

È possibile configurare un dispositivo (ad esempio un dispositivo di sicurezza) in un servizio condiviso. VPC Tutto il traffico instradato tra gli allegati del gateway di transito viene prima ispezionato dall'appliance nei servizi condivisi. VPC Quando la modalità appliance è abilitata, un gateway di transito seleziona una singola interfaccia di rete nell'applianceVPC, utilizzando un algoritmo di flow hash, a cui inviare il traffico per tutta la durata del flusso. Il gateway di transito utilizza la stessa interfaccia di rete per il traffico di ritorno. Ciò garantisce che il traffico bidirezionale venga instradato in modo simmetrico: viene instradato attraverso la stessa zona di disponibilità nell'allegato per tutta la durata del flusso. VPC Se nell'architettura sono presenti più gateway di transito, ogni gateway di transito mantiene la propria affinità di sessione e può selezionare un'interfaccia di rete diversa.

È necessario collegare esattamente un gateway di transito all'appliance per garantire la continuità del flusso. VPC Il collegamento di più gateway di transito a un singolo dispositivo VPC non garantisce la persistenza del flusso, in quanto i gateway di transito non condividono tra loro le informazioni sullo stato del flusso.

Importante

-

Il traffico in modalità appliance viene instradato correttamente a condizione che il traffico di origine e quello di destinazione arrivino a un sistema centralizzato VPC (ispezioneVPC) dallo stesso collegamento del gateway di transito. Il traffico può diminuire se l'origine e la destinazione si trovano su due diversi allegati del gateway di transito. Il traffico può diminuire se il sistema centralizzato VPC riceve il traffico da un gateway diverso, ad esempio un gateway Internet, e quindi lo invia all'allegato del gateway di transito dopo l'ispezione.

-

L'attivazione della modalità appliance su un allegato esistente potrebbe influire sul percorso corrente dell'allegato, in quanto l'allegato può attraversare qualsiasi zona di disponibilità. Quando la modalità appliance non è abilitata, il traffico viene mantenuto verso la zona di disponibilità di origine.

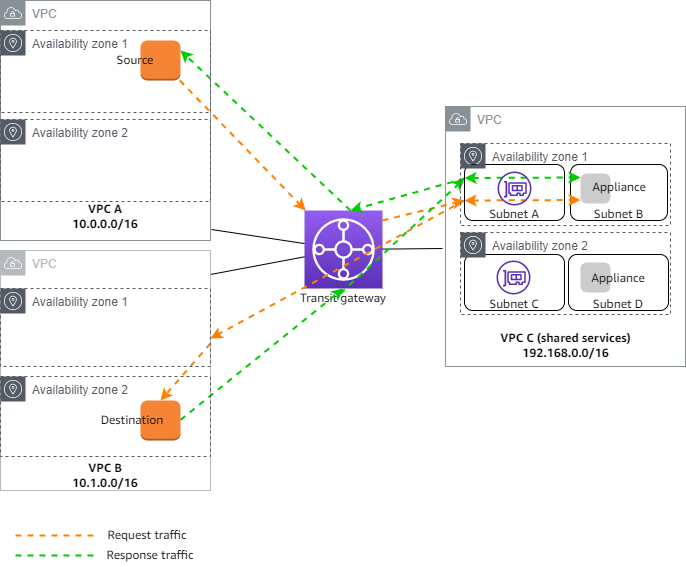

Panoramica

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. Il gateway di transito ha tre VPC allegati. VPCC è un servizio VPC condiviso. Il traffico tra VPC A e VPC B viene indirizzato al gateway di transito, quindi indirizzato a un dispositivo di sicurezza in VPC C per l'ispezione prima di essere indirizzato alla destinazione finale. L'appliance è un'appliance stateful, pertanto viene ispezionato sia il traffico di richiesta che di risposta. Per un'elevata disponibilità, è presente un'appliance in ogni zona di disponibilità in C. VPC

In questo scenario, si creano le seguenti risorse:

-

TreVPCs. Per informazioni sulla creazione di unVPC, consulta Creating a VPC nella Amazon Virtual Private Cloud User Guide.

-

Un gateway di transito. Per ulteriori informazioni, consulta Crea un gateway di transito utilizzando Amazon VPC Transit Gateways.

-

Tre VPC allegati, uno per ciascuno deiVPCs. Per ulteriori informazioni, consulta Creare un VPC allegato utilizzando Amazon VPC Transit Gateways.

Per ogni VPC allegato, specificare una sottorete in ogni zona di disponibilità. Per i servizi condivisiVPC, queste sono le sottoreti a cui viene indirizzato il traffico proveniente VPC dal gateway di transito. Nell'esempio precedente, si tratta di sottoreti A e C.

Per l'VPCallegato per VPC C, abilita il supporto della modalità appliance in modo che il traffico di risposta venga indirizzato alla stessa zona di disponibilità in VPC C del traffico di origine.

La VPC console Amazon supporta la modalità appliance. Puoi anche utilizzare Amazon VPCAPI, un AWS SDK, AWS CLI per abilitare la modalità appliance o AWS CloudFormation. Ad esempio, aggiungi

--options ApplianceModeSupport=enableal comando create-transit-gateway-vpc-attachment o modify-transit-gateway-vpc-attachment.

Nota

La persistenza del flusso in modalità appliance è garantita solo per il traffico di origine e di destinazione che ha origine verso l'ispezione. VPC

Appliance con stato e modalità appliance

Se gli VPC allegati si estendono su più zone di disponibilità e si richiede che il traffico tra gli host di origine e di destinazione venga instradato attraverso lo stesso dispositivo per l'ispezione dello stato, abilita il supporto in modalità appliance per l'allegato in cui si trova l'appliance. VPC

Per ulteriori informazioni, consultate Centralized Inspection Architecture nel blog.

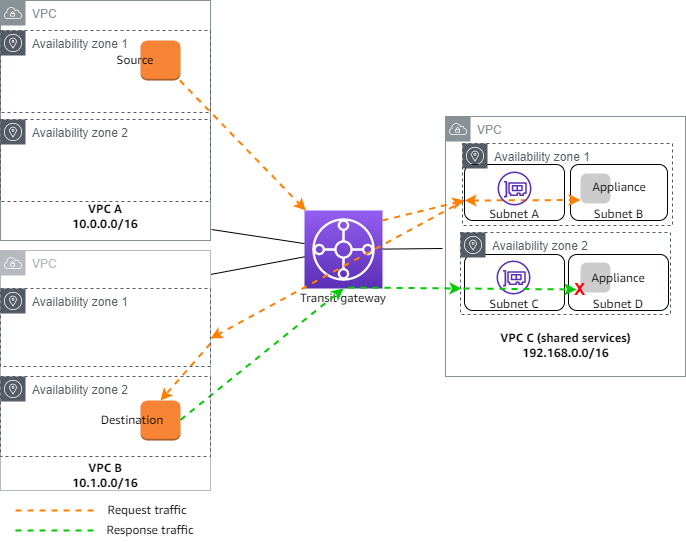

Comportamento quando la modalità appliance non è abilitata

Quando la modalità appliance non è abilitata, un gateway di transito tenta di mantenere il traffico instradato tra VPC gli allegati nella zona di disponibilità di origine fino a raggiungere la destinazione. Il traffico attraversa le zone di disponibilità tra gli allegati solo se si verifica un errore nella zona di disponibilità o se non ci sono sottoreti associate a un allegato in quella zona di disponibilità. VPC

Il diagramma seguente mostra un flusso di traffico quando il supporto della modalità appliance non è abilitato. Il traffico di risposta proveniente dalla zona di disponibilità 2 in VPC B viene instradato dal gateway di transito verso la stessa zona di disponibilità in VPC C. Il traffico viene quindi interrotto, poiché l'appliance nella zona di disponibilità 2 non è a conoscenza della richiesta originale proveniente dalla fonte in A. VPC

Routing

Ciascuna VPC ha una o più tabelle di routing e il gateway di transito ha due tabelle di routing.

VPCtabelle di routing

VPCA e VPC B

VPCsA e B hanno tabelle di percorso con 2 voci. La prima voce è la voce predefinita per il IPv4 routing locale in. VPC Questa voce predefinita consente alle risorse in essa contenute VPC di comunicare tra loro. La seconda voce indirizza tutto il resto del traffico di IPv4 sottorete verso il gateway di transito. Di seguito è riportata la tabella dei percorsi per A. VPC

| Destinazione | Target |

|---|---|

|

10.0.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-id |

VPCC

I servizi condivisi VPC (VPCC) hanno tabelle di routing diverse per ogni sottorete. La subnet A viene utilizzata dal gateway di transito (questa sottorete viene specificata quando si crea l'VPCallegato). La tabella di route per la sottorete A indirizza tutto il traffico all'accessorio nella sottorete B.

| Destinazione | Target |

|---|---|

|

192.168.0.0/16 |

locale |

|

0.0.0.0/0 |

appliance-eni-id |

La tabella dei percorsi per la sottorete B (che contiene l'accessorio) indirizza il traffico al gateway di transito.

| Destinazione | Target |

|---|---|

|

192.168.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-id |

Tabelle di routing del gateway di transito

Questo gateway di transito utilizza una tabella di routing per VPC A e VPC B e una tabella di routing per i servizi condivisi VPC (VPCC).

Gli allegati VPC A e VPC B sono associati alla seguente tabella di routing. La tabella dei percorsi indirizza tutto il traffico verso C. VPC

| Destinazione | Target | Tipo di route |

|---|---|---|

|

0.0.0.0/0 |

|

static |

L'allegato VPC C è associato alla seguente tabella di percorsi. Indirizza il traffico verso VPC A e VPC B.

| Destinazione | Target | Tipo di route |

|---|---|---|

|

10.0.0.0/16 |

|

propagata |

|

10.1.0.0/16 |

|

propagata |