Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Puoi creare un collegamento Connect del gateway di transito per stabilire una connessione tra un gateway di transito e appliance virtuali di terze parti (ad esempio le appliance SD-WAN) in esecuzione in un VPC. Un collegamento Connect supporta il protocollo del tunnel GRE (Generic Routing Encapsulation) per prestazioni elevate e Border Gateway Protocol (BGP) per il routing dinamico. Dopo aver creato un collegamento Connect, puoi creare uno o più tunnel GRE (detti anche peer di Transit Gateway Connect) sul collegamento Connect in modo da connettere il gateway di transito e l'appliance di terze parti. In questo modo vengono stabilite due sessioni BGP attraverso il tunnel GRE per scambiare informazioni di routing.

Importante

Un peer Transit Gateway Connect è costituito da due sessioni di peering BGP che terminano su un'infrastruttura gestita. AWS Le due sessioni di peering BGP forniscono la ridondanza del piano di routing, assicurando che la perdita di una sessione di peering BGP non influisca sulle operazioni di routing. Le informazioni di routing ricevute da entrambe le sessioni BGP vengono accumulate per il peer di Connect specificato. Le due sessioni di peering BGP proteggono anche da qualsiasi operazione sull'infrastruttura AWS come manutenzione ordinaria, applicazione di patch, aggiornamenti hardware e sostituzioni. Se il peer Connect funziona senza la doppia sessione di peering BGP consigliata configurata per la ridondanza, potrebbe verificarsi una perdita momentanea di connettività durante le operazioni dell'infrastruttura. AWS Consigliamo vivamente di configurare entrambe le sessioni di peering BGP sul peer di Connect. Se più peer di Connect sono stati configurati per supportare l'elevata disponibilità lato appliance, si consiglia di configurare entrambe le sessioni di peering BGP su ciascuno dei peer di Connect.

Un collegamento Connect utilizza un collegamento VPC o Direct Connect esistente come meccanismo di trasporto sottostante. Questo è detto collegamento di trasporto. Il gateway di transito identifica i pacchetti GRE corrispondenti dell'appliance di terze parti come traffico proveniente dal collegamento Connect. Tutti gli altri pacchetti, inclusi i pacchetti GRE con informazioni di origine o di destinazione errate, verranno trattati come traffico proveniente dal collegamento di trasporto.

Nota

Per utilizzare un collegamento Direct Connect come meccanismo di trasporto, devi prima integrare Direct Connect con AWS Transit Gateway. Per i passaggi per creare questa integrazione, consulta Integrazione dei dispositivi SD-WAN con AWS Transit Gateway

Peer Connect

Un peer Connect (tunnel GRE) è costituito dai componenti riportati di seguito.

- Blocchi CIDR interni (indirizzi BGP)

-

Gli indirizzi IP interni utilizzati per il peering BGP. È necessario specificare un blocco CIDR /29 dall'intervallo per.

169.254.0.0/16IPv4 Facoltativamente, è possibile specificare un blocco CIDR /125 dall'intervallo per.fd00::/8IPv6 I seguenti blocchi CIDR sono riservati e non possono essere utilizzati:-

169.254.0.0/29

-

169.254.1.0/29

-

169.254.2.0/29

-

169.254.3.0/29

-

169.254.4.0/29

-

169.254.5.0/29

-

169.254.169.248/29

È necessario configurare il primo indirizzo dell' IPv4 intervallo sull'appliance come indirizzo IP BGP. Quando si utilizza IPv6, se il blocco CIDR interno è fd00: :/125, è necessario configurare il primo indirizzo in questo intervallo (fd00: :1) sull'interfaccia tunnel dell'appliance.

Gli indirizzi BGP devono essere univoci in tutti i tunnel di un gateway di transito.

-

- Indirizzo IP peer

-

L'indirizzo IP peer (indirizzo IP esterno GRE) sul lato appliance del peer Connect. Questo può essere un qualsiasi indirizzo IP. L'indirizzo IP può essere un IPv6 indirizzo IPv4 o, ma deve appartenere alla stessa famiglia di indirizzi IP dell'indirizzo del gateway di transito.

- Indirizzo gateway di transito

-

L'indirizzo IP peer (indirizzo IP esterno GRE) sul lato gateway di transito del peer Connect. L'indirizzo IP deve essere specificato dal blocco CIDR del gateway di transito e deve essere univoco tra i collegamenti Connect nel gateway di transito. Se non specifichi un indirizzo IP, verrà utilizzato il primo indirizzo disponibile dal blocco CIDR del gateway di transito.

Puoi aggiungere un blocco CIDR del gateway di transito quando crei o modifichi un gateway di transito.

L'indirizzo IP può essere un IPv6 indirizzo IPv4 or, ma deve appartenere alla stessa famiglia di indirizzi IP dell'indirizzo IP peer.

L'indirizzo IP peer e l'indirizzo del gateway di transito vengono utilizzati per identificare in modo univoco il tunnel GRE. Puoi riutilizzare entrambi gli indirizzi in più tunnel, ma non entrambi nello stesso tunnel.

Transit Gateway Connect per il peering BGP supporta solo BGP multiprotocollo (MP-BGP), in cui l'indirizzamento Unicast è necessario per stabilire anche una sessione BGP per IPv4 Unicast. IPv6 È possibile utilizzare entrambi gli indirizzi e per gli indirizzi IP esterni GRE. IPv4 IPv6

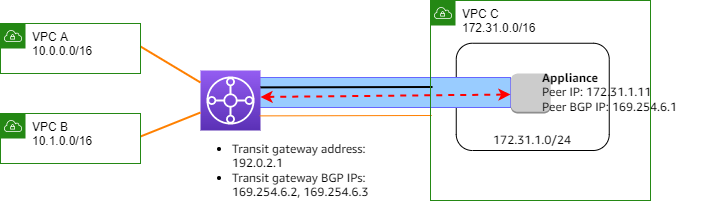

Nell'esempio seguente viene riportato un collegamento Connect tra un gateway di transito e un'appliance in un VPC.

| Componente diagramma | Descrizione |

|---|---|

|

Collegamento VPC |

|

Collegamento Connect |

|

Tunnel GRE (peer Connect) |

|

Sessione di peering BGP |

Nell'esempio precedente viene creato un collegamento Connect su un collegamento VPC esistente (il collegamento di trasporto). Viene quindi creato un peer Connect sul collegamento Connect per stabilire una connessione a un’appliance nel VPC. L'indirizzo del gateway di transito è 192.0.2.1, e l'intervallo di indirizzi BGP è 169.254.6.0/29. Il primo indirizzo IP dell'intervallo (169.254.6.1) viene configurato sull'appliance come indirizzo IP BGP peer.

La tabella di routing della rottorete per il VPC C dispone di una route che instrada il traffico destinato al blocco CIDR del gateway di transito al gateway di transito.

| Destinazione | Target |

|---|---|

| 172.31.0.0/16 | Locale |

| 192.0.2.0/24 | tgw-id |

Requisiti e considerazioni

Di seguito sono riportati i requisiti e le considerazioni per un collegamento Connect.

-

Per informazioni sulle regioni che supportano i collegamenti Connect, consulta le Domande frequenti su Transit Gateway di AWS

. -

L'appliance di terze parti deve essere configurata per inviare e ricevere traffico attraverso un tunnel GRE da e verso il gateway di transito tramite il collegamento Connect.

-

L'appliance di terze parti deve essere configurata per utilizzare BGP per gli aggiornamenti delle route dinamiche e i controlli di integrità.

-

Sono supportati i seguenti tipi di BGP:

-

BGP esterno (eBGP): utilizzato per la connessione a router che si trovano in un sistema autonomo diverso da quello del gateway di transito. Se usi eBGP, devi configurare ebgp-multihop con un valore (TTL) pari a time-to-live 2.

-

BGP interno (iBGP): utilizzato per la connessione a router che si trovano nello stesso sistema autonomo del gateway di transito. Il gateway di transito non installerà percorsi da un peer iBGP (dispositivo di terze parti), a meno che i percorsi non provengano da un peer eBGP e non abbiano dovuto essere configurati. next-hop-self Le route pubblicizzate dall'appliance di terze parti tramite il peering iBGP devono avere un ASN.

-

MP-BGP (estensioni multiprotocollo per BGP): utilizzate per supportare più tipi di protocolli, ad esempio famiglie di indirizzi. IPv4 IPv6

-

-

Il timeout di keep-alive BGP predefinito è di 10 secondi e il timer di attesa predefinito è di 30 secondi.

-

IPv6 Il peering BGP non è supportato; è supportato solo il peering BGP basato. IPv4 IPv6 i prefissi vengono scambiati tramite peering BGP utilizzando MP-BGP. IPv4

-

Il rilevamento bidirezionale di inoltro (BFD) non è supportato.

-

Non è supportato il riavvio gestito automaticamente di BGP.

-

Se crei un peer del gateway di transito, se non specifichi un numero ASN peer, verrà selezionato il numero ASN del gateway di transito. Ciò significa che l'appliance e il gateway di transito saranno nello stesso sistema autonomo che esegue iBGP.

-

Un peer di Connect che utilizza l'attributo BGP AS-PATH è il percorso preferito quando disponi di due peer Connect.

Per utilizzare il routing ECMP (Equal-Cost Multi-Path) tra più appliance, dovrai configurare l'appliance in modo che pubblicizzi gli stessi prefissi al gateway di transito con lo stesso attributo BGP AS-PATH. Affinché il gateway di transito scelga tutti i percorsi ECMP disponibili, l'AS-PATH e il numero di sistema autonomo (ASN) devono corrispondere. Il gateway di transito può utilizzare ECMP tra peer Connect per lo stesso collegamento Connect o tra collegamenti Connect sullo stesso gateway di transito. Il gateway di transito non può utilizzare ECMP tra entrambi i peering BGP ridondanti che un singolo peer stabilisce.

-

Per impostazione predefinita, con un allegato Connect le route vengono propagate a una tabella di routing del gateway di transito.

-

Le route statiche non sono supportate.

-

Assicurati che l'interfaccia esterna del tuo dispositivo di terze parti (sorgente tunnel) sia la Maximum Transmission Unit (MTU)

-

corrisponde all'MTU dell'interfaccia del tunnel GRE, oppure

-

dovrebbe essere maggiore di quella dell'interfaccia del tunnel GRE.

-