Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Sottoreti per il VPC

una sottorete è un intervallo di indirizzi IP nel VPC; È possibile creare AWS risorse, come le istanze EC2, in sottoreti specifiche.

Indice

- Nozioni di base sulla sottorete

- Sicurezza della sottorete

- Creazione di una sottorete

- Aggiungere o rimuovere un blocco CIDR IPv6 dalla sottorete

- Modifica gli attributi di indirizzamento IP della tua sottorete

- Prenotazioni della CIDR per la sottorete

- Tabelle di instradamento

- Procedura guidata di instradamento middlebox

- Eliminare una sottorete

Nozioni di base sulla sottorete

Ogni sottorete deve risiedere totalmente all'interno di una zona di disponibilità e non può estendersi in altre zone. Avviando AWS risorse in zone di disponibilità separate, è possibile proteggere le applicazioni dal guasto di una singola zona di disponibilità.

Indice

Intervallo di indirizzi IP di sottorete

Quando crei una sottorete, devi specificare i relativi indirizzi IP, a seconda della configurazione del VPC:

-

Solo IPv4: la sottorete ha un blocco CIDR IPv4 ma non un blocco CIDR IPv6. Le risorse in una sottorete solo IPv4 devono comunicare tramite IPv4.

-

Dual-stack: la sottorete ha sia un blocco CIDR IPv4 che un blocco CIDR IPv6. Il VPC deve avere sia un blocco CIDR IPv4 che un blocco CIDR IPv6. Le risorse in una sottorete dual-stack possono comunicare tramite IPv4 e IPv6.

-

Solo IPv6: la sottorete ha un blocco CIDR IPv6 ma non un blocco CIDR IPv4. Il VPC deve disporre di un blocco CIDR IPv6. Le risorse in una sottorete solo IPv6 devono comunicare tramite IPv6.

Nota

Alle risorse nelle sottoreti solo IPv6 vengono assegnati indirizzi link-local

IPv4 dal blocco CIDR 169.254.0.0/16. Questi indirizzi vengono utilizzati per comunicare con servizi VPC come il Servizio di metadati di istanza (IMDS).

Per ulteriori informazioni, consulta Indirizzamento IP per le tue VPCs sottoreti.

Tipi di sottorete

Il tipo di sottorete è determinato dalla modalità di configurazione del routing per le sottoreti. Per esempio:

-

Sottorete pubblica: la sottorete ha un percorso diretto a un gateway Internet. Le risorse di una sottorete pubblica possono accedere alla rete Internet pubblica.

-

Sottorete privata: la sottorete non ha un instradamento diretto a un gateway Internet. Le risorse in una sottorete privata richiedono un dispositivo NAT per accedere alla rete Internet pubblica.

-

Sottorete solo VPN: la sottorete ha un instradamento diretto a una connessione VPN Site-to-Site tramite un gateway privato virtuale. La sottorete pubblica non ha una route a un gateway Internet.

-

Sottorete isolata: la sottorete non ha percorsi verso destinazioni esterne al suo VPC. Le risorse in una sottorete isolata possono accedere o essere accessibili solo da altre risorse nello stesso VPC.

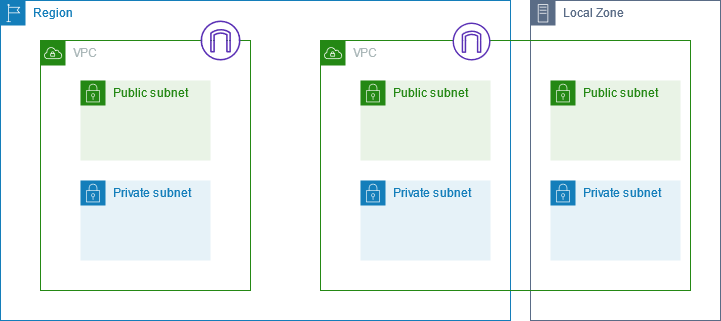

Diagramma sottorete

Il seguente diagramma mostra due VPC in una regione. Ogni VPC dispone di sottoreti pubbliche e private e di un gateway Internet. Facoltativamente, hai la possibilità di aggiungere sottoreti in una zona locale, come mostrato nel diagramma. Una zona locale è un'implementazione AWS dell'infrastruttura che avvicina i servizi di elaborazione, archiviazione e database agli utenti finali. Utilizzando una zona locale, gli utenti finali sono in grado di eseguire applicazioni che richiedono latenze inferiori ai 10 millisecondi. Per ulteriori informazioni, consulta AWS Zone locali.

Routing della sottorete

Ogni sottorete deve Essere associata a una tabella di instradamento, che specifica le route consentite per il traffico in uscita che lascia la sottorete. Ogni sottorete creata viene automaticamente associata alla tabella di instradamento principale per il VPC. Puoi modificare l'associazione E modificare il contenuto della tabella di instradamento principale. Per ulteriori informazioni, consulta Configurare le tabelle di routing.

Impostazioni sottorete

Tutte le sottoreti hanno un attributo modificabile che determina se all'interfaccia di rete creata nella sottorete viene assegnato un indirizzo IPv4 pubblico e, se possibile, un indirizzo IPv6. Questo include l'interfaccia di rete primaria (eth0) creata per l'istanza quando questa viene avviata nella sottorete. Indipendentemente dall'attributo della sottorete, puoi comunque sostituire questa impostazione per un'istanza specifica durante il suo avvio.

Una volta creata, la sottorete può essere modificata nelle seguenti impostazioni:

Impostazioni di assegnazione automatica IP: consente di configurare le impostazioni di assegnazione automatica IP per richiedere automaticamente un indirizzo IPv4 o IPv6 pubblico per una nuova interfaccia di rete in questa sottorete.

Impostazioni RBN (Resource-based Name): consente di specificare il tipo di nome host per le istanze EC2 in questa sottorete e di configurare il modo in cui vengono gestite le query dei registri DNS A e AAAA. Per ulteriori informazioni, consulta i tipi di hostname delle istanze Amazon EC2 nella Amazon EC2 User Guide.

Sicurezza della sottorete

Per proteggere AWS le tue risorse, ti consigliamo di utilizzare sottoreti private. Utilizza un host bastione o un dispositivo NAT per fornire l'accesso Internet per l'accesso Internet, ad esempio istanze EC2, in una sottorete privata.

AWS offre funzionalità che puoi utilizzare per aumentare la sicurezza delle risorse nel tuo VPC. I gruppi di sicurezza consentono il traffico in entrata e in uscita delle risorse associate, ad esempio le istanze EC2. Le ACL di rete consentono o rifiutano il traffico in entrata e in uscita a livello di sottorete. Nella maggior parte dei casi, i gruppi di sicurezza possono soddisfare le tue esigenze. Se desideri un livello di sicurezza aggiuntivo per il tuo VPC, puoi utilizzare le ACL di rete. Per ulteriori informazioni, consulta Confronto dei gruppi di sicurezza e della rete ACLs.

Per impostazione predefinita, ogni sottorete deve Essere associata a una lista di controllo accessi di rete. Ogni sottorete creata viene automaticamente associata alla lista di controllo accessi di rete predefinita del VPC. L'ACL di rete predefinita consente tutto il traffico in entrata e in uscita. È possibile aggiornare l'ACL di rete predefinita o creare ACL di rete personalizzate e associarle alle sottoreti. Per ulteriori informazioni, consulta Controlla il traffico di sottorete con gli elenchi di controllo degli accessi alla rete.

Puoi creare un log di flusso sul VPC o sulla sottorete per acquisire il flusso di traffico per e dalle interfacce di rete nel VPC o nella sottorete. Puoi anche creare un log di flusso su un'interfaccia di rete singola. Per ulteriori informazioni, consulta Registrazione del traffico IP utilizzando log di VPC flusso.