Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempi di record di log di flusso

Di seguito sono riportati alcuni esempi di record di log di flusso che acquisiscono specifici flussi di traffico.

Per informazioni sul formato dei record di log di flusso, vedere Record di log di flusso. Per informazioni sulla creazione di log di flusso, consulta Utilizzo dei log di flusso.

Indice

Traffico accettato e rifiutato

Di seguito sono riportati esempi di record di log di flusso predefiniti.

In questo esempio, il traffico SSH (porta di destinazione 22, protocollo TCP) dall'indirizzo IP 172.31.16.139 all'interfaccia di rete con indirizzo IP privato 172.31.16.21 e ID eni-1235b8ca123456789 nell'account 123456789010 è stato consentito.

2 123456789010 eni-1235b8ca123456789 172.31.16.139 172.31.16.21 20641 22 6 20 4249 1418530010 1418530070 ACCEPT OKIn questo esempio, il traffico RDP (porta di destinazione 3389, protocollo TCP) all'interfaccia di rete eni-1235b8ca123456789 nell'account 123456789010 è stato rifiutato.

2 123456789010 eni-1235b8ca123456789 172.31.9.69 172.31.9.12 49761 3389 6 20 4249 1418530010 1418530070 REJECT OKNessun dato e record ignorati

Di seguito sono riportati esempi di record di log di flusso predefiniti.

In questo esempio non è stato registrato alcun dato durante l'intervallo di aggregazione.

2 123456789010 eni-1235b8ca123456789 - - - - - - - 1431280876 1431280934 - NODATAIn questo esempio, i record sono stati ignorati durante l'intervallo di aggregazione. VPC Flow Logs salta i record quando non è in grado di acquisire i dati del flusso di log durante un intervallo di aggregazione perché supera la capacità interna. Un singolo registro ignorato può rappresentare flussi multipli che non sono stati acquisiti per l'interfaccia di rete durante l'intervallo di aggregazione.

2 123456789010 eni-11111111aaaaaaaaa - - - - - - - 1431280876 1431280934 - SKIPDATANota

Alcuni record del log di flusso sono stati ignorati durante l'intervallo di aggregazione (consulta log-status in Campi disponibili). Ciò può essere causato da un limite di AWS capacità interna o da un errore interno. Se utilizzi AWS Cost Explorer per visualizzare i costi dei log di flusso VPC e alcuni log di flusso vengono ignorati durante l'intervallo di aggregazione dei log di flusso, il numero di log di flusso riportato AWS Cost Explorer sarà superiore al numero di log di flusso pubblicati da Amazon VPC.

Regole del gruppo di sicurezza e della lista di controllo accessi di rete

Se stai utilizzando log di flusso per diagnosticare regole del gruppo di sicurezza o della lista di controllo accessi di rete troppo restrittive o permissive, considera che le risorse sono stateless. I gruppi di sicurezza sono stateful: ovvero le risposte a traffico consentito sono consentite, anche se le regole nel gruppo di sicurezza non lo permettono. Al contrario, le reti ACLs sono prive di stato, pertanto le risposte al traffico consentito sono soggette alle regole ACL di rete.

Ad esempio, il comando ping viene utilizzato dal computer di casa (con indirizzo IP 203.0.113.12) all'istanza (con indirizzo IP privato dell'interfaccia di rete 172.31.16.139). Il traffico ICMP è consentito dalle regole in ingresso del gruppo di sicurezza, ma non dalle regole in uscita. Dato che i gruppi di sicurezza sono stateful, il ping di risposta dall'istanza è consentito. La lista di controllo accessi di rete permette traffico ICMP in entrata ma non traffico ICMP in uscita. Poiché ACLs le reti sono prive di stato, il ping di risposta viene interrotto e non raggiunge il computer di casa. In un log di flusso predefinito, questo viene visualizzato come due record di log di flusso:

-

Un record ACCEPT per il ping originario è stato consentito dalla lista di controllo accessi di rete e dal gruppo di sicurezza, pertanto può raggiungere l'istanza.

-

A REJECT record per il ping di risposta rifiutato dalla lista di controllo accessi di rete.

2 123456789010 eni-1235b8ca123456789 203.0.113.12 172.31.16.139 0 0 1 4 336 1432917027 1432917142 ACCEPT OK2 123456789010 eni-1235b8ca123456789 172.31.16.139 203.0.113.12 0 0 1 4 336 1432917094 1432917142 REJECT OKSe l'ACL di rete consente il traffico ICMP in uscita, il log di flusso visualizza due ACCEPT record (uno per il ping originario e uno per il ping di risposta). Se il gruppo di sicurezza nega il traffico ICMP in ingresso, nel registro di flusso viene visualizzato un singolo record REJECT perché al traffico non è stato consentito raggiungere l'istanza.

IPv6 traffico

Di seguito è riportato un esempio di record del log di flusso predefinito. Nell'esempio, era consentito il traffico SSH (porta 22) dall' IPv6 indirizzo 2001:db 8:1234:a 100:8 d6e:3477:df66:f105 all'interfaccia di rete eni-1235b8ca123456789 nell'account 123456789010.

2 123456789010 eni-1235b8ca123456789 2001:db8:1234:a100:8d6e:3477:df66:f105 2001:db8:1234:a102:3304:8879:34cf:4071 34892 22 6 54 8855 1477913708 1477913820 ACCEPT OKSequenza di flag TCP

Questa sezione contiene esempi di log di flusso personalizzati che acquisiscono i campi seguenti nell'ordine riportato di seguito.

version vpc-id subnet-id instance-id interface-id account-id type srcaddr dstaddr srcport dstport pkt-srcaddr pkt-dstaddr protocol bytes packets start end action tcp-flags log-statusIl tcp-flags i campi negli esempi second-to-last di questa sezione sono rappresentati dal valore nel log di flusso. I flag TCP possono essere utili per identificare la direzione del traffico, ad esempio per sapere quale server ha inizializzato la connessione.

Nota

Per ulteriori informazioni su tcp-flags opzione e una spiegazione di ciascuno dei flag TCP, vedere. Campi disponibili

Nei record seguenti (avvio alle 7:47:55 PM e fine alle 7:48:53 PM), sono state avviate due connessioni da un client a un server in esecuzione sulla porta 5001. Il server ha ricevuto due flag SYN (2) dal client da diverse porte di origine sul client (43416 e 43418). Per ogni SYN, è stato inviato un SYN-ACK dal server al client (18) sulla porta corrispondente.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43416 5001 52.213.180.42 10.0.0.62 6 568 8 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43416 10.0.0.62 52.213.180.42 6 376 7 1566848875 1566848933 ACCEPT 18 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 100701 70 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 632 12 1566848875 1566848933 ACCEPT 18 OKNel secondo intervallo di aggregazione, una delle connessioni stabilite nel flusso precedente viene chiusa. Il client ha inviato un flag FIN (1) al server per la connessione sulla porta 43418. Il server ha inviato un FIN al client sulla porta 43418.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 63388 1219 1566848933 1566849113 ACCEPT 1 OK 3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 23294588 15774 1566848933 1566849113 ACCEPT 1 OK

Per le connessioni brevi (ad esempio di alcuni secondi) che vengono aperte e chiuse entro un unico intervallo di aggregazione, i flag potrebbero essere impostati sulla stessa riga nel record di log di flusso per il flusso di traffico nella stessa direzione. Nell'esempio seguente, la connessione viene stabilita e terminata all'interno dello stesso intervallo di aggregazione. Nella prima riga, il valore del flag TCP è 3, che indica la presenza di un SYN e di un messaggio FIN inviato dal client al server. Nella seconda riga, il valore del flag TCP è 19, che indica la presenza di un SYN-ACK e di un messaggio FIN inviato dal server al client.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43638 5001 52.213.180.42 10.0.0.62 6 1260 17 1566933133 1566933193 ACCEPT 3 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43638 10.0.0.62 52.213.180.42 6 967 14 1566933133 1566933193 ACCEPT 19 OKTraffico tramite un gateway NAT

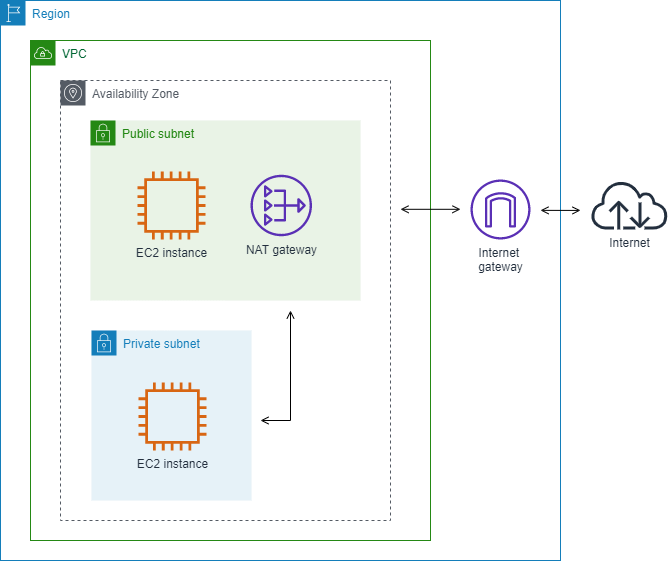

In questo esempio, un'istanza in una sottorete privata accede a Internet tramite un gateway NAT situato in una sottorete pubblica.

Il seguente log di flusso personalizzato per l'interfaccia di rete del gateway NAT acquisisce i campi seguenti nell'ordine seguente.

instance-id interface-id srcaddr dstaddr pkt-srcaddr pkt-dstaddrIl log di flusso mostra il flusso di traffico dall'indirizzo IP dell'istanza (10.0.1.5) tramite l'interfaccia di rete del gateway NAT fino a un host su Internet (203.0.113.5). L'interfaccia di rete del gateway NAT è un'interfaccia di rete gestita dal richiedente, per cui il record del log di flusso visualizza un simbolo '-' per il campo instance-id . La riga seguente mostra il traffico dall'istanza di origine all'interfaccia di rete del gateway NAT. I valori per i campi dstaddr e pkt-dstaddr sono diversi. Il dstaddr visualizza l'indirizzo IP privato dell'interfaccia di rete del gateway NAT e il campo pkt-dstaddr visualizza l'indirizzo IP di destinazione finale dell'host su Internet.

- eni-1235b8ca123456789 10.0.1.5 10.0.0.220 10.0.1.5 203.0.113.5Le due righe successive mostrano il traffico dall'interfaccia di rete del gateway NAT all'host target su Internet e il traffico di risposta dall'host all'interfaccia di rete del gateway NAT.

- eni-1235b8ca123456789 10.0.0.220 203.0.113.5 10.0.0.220 203.0.113.5

- eni-1235b8ca123456789 203.0.113.5 10.0.0.220 203.0.113.5 10.0.0.220La riga seguente mostra il traffico di risposta dall'interfaccia di rete del gateway NAT all'istanza di origine. I valori per i campi srcaddr e pkt-srcaddr sono diversi. Il srcaddr visualizza l'indirizzo IP privato dell'interfaccia di rete del gateway NAT e il campo pkt-srcaddr visualizza l'indirizzo IP dell'host su Internet.

- eni-1235b8ca123456789 10.0.0.220 10.0.1.5 203.0.113.5 10.0.1.5Per creare un altro log di flusso personalizzato, puoi usare lo stesso set di campi riportato sopra. Puoi creare il log di flusso per l'interfaccia di rete per l'istanza nella sottorete privata. In questo caso, il campo instance-id restituisce l'ID dell'istanza associata all'interfaccia di rete e non c'è differenza tra i campi dstaddr e pkt-dstaddr e i campi srcaddr e pkt-srcaddr . A differenza dell'interfaccia di rete per il gateway NAT, questa non è un'interfaccia di rete intermedia per il traffico.

i-01234567890123456 eni-1111aaaa2222bbbb3 10.0.1.5 203.0.113.5 10.0.1.5 203.0.113.5 #Traffic from the source instance to host on the internet

i-01234567890123456 eni-1111aaaa2222bbbb3 203.0.113.5 10.0.1.5 203.0.113.5 10.0.1.5 #Response traffic from host on the internet to the source instanceTraffico tramite un gateway di transito

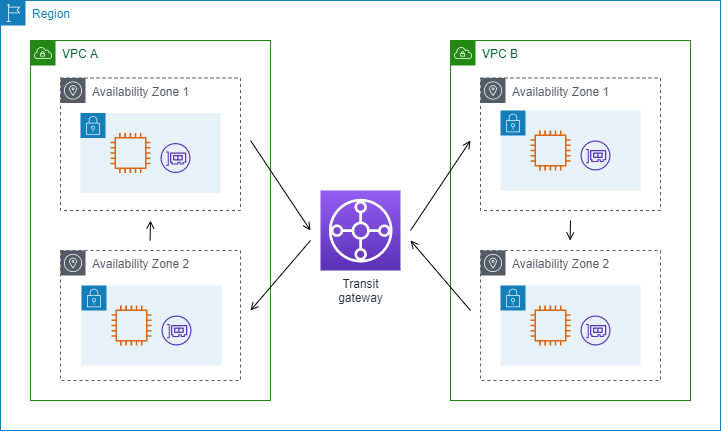

In questo esempio, un client in VPC A si connette a un server Web in VPC B tramite un gateway di transito. Il client e il server sono in diverse zone di disponibilità. Il traffico arriva al server nel VPC B utilizzando un ID dell'interfaccia di rete elastica (in questo esempio, supponiamo che l'ID sia eni-11111111111111111) e lascia il VPC B usandone un altro (ad esempio, eni-22222222222222222).

Puoi creare un log di flusso personalizzato per VPC B con il formato seguente.

version interface-id account-id vpc-id subnet-id instance-id srcaddr dstaddr srcport dstport protocol tcp-flags type pkt-srcaddr pkt-dstaddr action log-statusLe seguenti righe dei record di file di log dimostrano il flusso del traffico sull'interfaccia di rete per il server Web. La prima riga è il traffico di richiesta dal client e l'ultima riga è il traffico di risposta dal server Web.

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.20.33.164 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OK

...

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.40.2.236 10.20.33.164 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKLa riga seguente è il traffico di richiesta su eni-11111111111111111, un'interfaccia di rete gestita dal richiedente per il gateway di transito nella sottorete subnet-11111111aaaaaaaaa. Nel record del log di flusso, pertanto, è presente un simbolo '-' per il campo instance-id . Il srcaddr visualizza l'indirizzo IP privato dell'interfaccia di rete del gateway di transito e il campo pkt-srcaddr visualizza l'indirizzo IP di origine del client in VPC A.

3 eni-11111111111111111 123456789010 vpc-abcdefab012345678 subnet-11111111aaaaaaaaa - 10.40.1.175 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OKLa riga seguente è il traffico di risposta su eni-22222222222222222, un'interfaccia di rete gestita dal richiedente per il gateway di transito nella sottorete subnet-22222222bbbbbbbbb. Il dstaddr visualizza l'indirizzo IP privato dell'interfaccia di rete del gateway di transito e il campo pkt-dstaddr visualizza l'indirizzo IP del client in VPC A.

3 eni-22222222222222222 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb - 10.40.2.236 10.40.2.31 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKNome del servizio, percorso di traffico e direzione del flusso

Di seguito è riportato un esempio dei campi per un record di log di flusso personalizzato.

version srcaddr dstaddr srcport dstport protocol start end type packets bytes account-id vpc-id subnet-id instance-id interface-id region az-id sublocation-type sublocation-id action tcp-flags pkt-srcaddr pkt-dstaddr pkt-src-aws-service pkt-dst-aws-service traffic-path flow-direction log-statusNell'esempio seguente, la versione è 5 perché i record includono campi della versione 5. Un' EC2 istanza chiama il servizio Amazon S3. I log di flusso vengono acquisiti sull'interfaccia di rete per l'istanza. Il primo record ha una direzione di flusso di ingress e il secondo record ha una direzione di flusso di egress. Per egress record, traffic-path è 8 e indica che il traffico passa attraverso un gateway Internet. Il traffic-path campo non è supportato per ingress il traffico. Quando pkt-srcaddr oppure pkt-dstaddr è un indirizzo IP pubblico, viene visualizzato il nome del servizio.

5 52.95.128.179 10.0.0.71 80 34210 6 1616729292 1616729349 IPv4 14 15044 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 19 52.95.128.179 10.0.0.71 S3 - - ingress OK 5 10.0.0.71 52.95.128.179 34210 80 6 1616729292 1616729349 IPv4 7 471 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 3 10.0.0.71 52.95.128.179 - S3 8 egress OK