Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Regole del gruppo di sicurezza

Le regole di un gruppo di sicurezza controllano il traffico in entrata autorizzato a raggiungere le risorse associate al gruppo di sicurezza. e il traffico in uscita autorizzato a lasciarle.

Puoi aggiungere o rimuovere le regole di un gruppo di sicurezza (autorizzazione o revoca dell'accesso in entrata o in uscita). Una regola si applica al traffico in entrata (ingresso) o al traffico in uscita (uscita). Puoi concedere l'accesso a un'origine o a una destinazione specifica.

Indice

- Nozioni di base sulle regole dei gruppi di sicurezza

- Componenti di una regola di un gruppo di sicurezza

- Riferimenti dei gruppi di sicurezza

- Dimensioni dei gruppi di sicurezza

- Regole obsolete del gruppo di sicurezza

- Utilizzo delle regole dei gruppi di sicurezza

- Regole di esempio

- Risolvere i problemi di raggiungibilità

Nozioni di base sulle regole dei gruppi di sicurezza

-

Puoi specificare regole che autorizzano, non regole che negano.

-

Al momento della sua creazione, un gruppo di sicurezza è privo di regole in entrata. Di conseguenza, non è consentito alcun traffico in entrata fino a quando al gruppo di sicurezza non vengono aggiunte regole in entrata.

-

Quando si crea per la prima volta un gruppo di sicurezza, questo include una regola in uscita che consente tutto il traffico in uscita dalla risorsa. Puoi rimuovere la regola e aggiungere regole in uscita che autorizzano l'uscita solo di un determinato tipo di traffico. Se un gruppo di sicurezza è privo di regole in uscita, non viene autorizzato alcun traffico in uscita.

-

Se si associano a una risorsa molteplici gruppi di sicurezza, le regole di ciascun gruppo di sicurezza vengono aggregate efficacemente per creare un unico set di regole utilizzate per determinare se consentire l'accesso o meno.

-

Quando si aggiunge, aggiorna o rimuove delle regole, queste si applicano automaticamente a tutte le risorse associate al gruppo di sicurezza. Gli effetti di alcune modifiche delle regole possono dipendere dalle modalità di monitoraggio del traffico. Per ulteriori informazioni, consulta Tracciamento delle connessioni nella Guida per l'utente di Amazon EC2.

-

Quando crei una regola del gruppo di sicurezza, AWS assegna un ID univoco alla regola. È possibile utilizzare l'ID di una regola quando si utilizza l'API o la CLI per modificare o eliminare la regola.

Limitazione

I gruppi di sicurezza non possono bloccare le richieste DNS da o verso il Route 53 Resolver, a volte indicato come «indirizzo IP VPC+2» (vedi Amazon Route 53 Resolvernella Amazon Route 53 Developer Guide) o come DNS. AmazonProvided Per filtrare le richieste DNS attraverso il risolutore Route 53, utilizza DNS Firewall per il risolutore Route 53.

Componenti di una regola di un gruppo di sicurezza

-

Protocollo: il protocollo da autorizzare. I protocolli più comuni sono 6 (TCP) 17 (UDP) e 1 (ICMP).

-

Intervallo di porte: per un protocollo personalizzato o per TCP e UDP, l'intervallo di porte da autorizzare. Puoi specificare un solo numero di porta (ad esempio

22) o un intervallo dei numeri di porta (ad esempio7000-8000). -

Tipo e codice ICMP: per ICMP, il tipo e il codice ICMP. Ad esempio, utilizza il tipo 8 per la richiesta Echo ICMP o il tipo 128 per la richiesta Echo ICMPv6.

-

Origine o destinazione: l'origine (regole in entrata) o la destinazione (regole in uscita) del traffico da consentire. Specifica una delle seguenti proprietà:

-

Un singolo indirizzo IPv4. Devi utilizzare la lunghezza del prefisso

/32. Ad esempio,203.0.113.1/32. -

Un singolo indirizzo IPv6. Devi utilizzare la lunghezza del prefisso

/128. Ad esempio,2001:db8:1234:1a00::123/128. -

Un intervallo di indirizzi IPv4 in notazione a blocco CIDR. Ad esempio,

203.0.113.0/24. -

Un intervallo di indirizzi IPv6 in notazione a blocco CIDR. Ad esempio,

2001:db8:1234:1a00::/64. -

L'ID di un elenco di prefissi. Ad esempio,

pl-1234abc1234abc123. Per ulteriori informazioni, consulta Raggruppamento di blocchi CIDR utilizzando elenchi di prefissi gestiti. -

L'ID di un gruppo di sicurezza. Ad esempio,

sg-1234567890abcdef0. Per ulteriori informazioni, consulta Riferimenti dei gruppi di sicurezza.

-

-

(Opzionale) Descrizione: puoi aggiungere una descrizione della regola, per semplificarne l'identificazione in un secondo momento. Una descrizione può essere lunga fino a 255 caratteri. I caratteri consentiti sono a-z, A-Z, 0-9, spazi e ._-:/()#,@[]+=;{}!$*.

Riferimenti dei gruppi di sicurezza

Quando specifichi un gruppo di sicurezza come origine o destinazione di una regola, la regola interessa tutte le istanze associate ai gruppi di sicurezza. Le istanze possono comunicare nella direzione specificata utilizzando gli indirizzi IP privati delle istanze tramite il protocollo e la porta specificati.

Ad esempio, la tabella seguente rappresenta una regola in entrata per un gruppo di sicurezza che si riferisce al gruppo di sicurezza sg-0abcdef1234567890. Questa regola consente il traffico SSH in entrata dalle istanze associate a sg-0abcdef1234567890.

| Crea | Protocollo | Intervallo porte |

|---|---|---|

sg-0abcdef1234567890 |

TCP | 22 |

Quando fai riferimento a un gruppo di sicurezza in una regola di un gruppo di sicurezza, tieni presente quanto segue:

-

Entrambi i gruppi di sicurezza devono appartenere allo stesso VPC o ai VPC in peering.

-

Nessuna regola del gruppo di sicurezza di riferimento viene aggiunta al gruppo di sicurezza che vi fa riferimento.

-

Per le regole in entrata, le istanze EC2 associate al gruppo di sicurezza possono ricevere traffico in entrata dagli indirizzi IP privati delle istanze EC2 associate al gruppo di sicurezza di riferimento.

-

Per le regole in uscita, le istanze EC2 associate al gruppo di sicurezza possono inviare traffico in uscita agli indirizzi IP privati delle istanze EC2 associate al gruppo di sicurezza di riferimento.

Limitazione

Se le route vengono configurate per inoltrare il traffico tra due istanze in sottoreti diverse attraverso un'appliance middlebox, è necessario assicurarsi che i gruppi di sicurezza per entrambe le istanze consentano il flusso del traffico tra le istanze. Il gruppo di sicurezza per ogni istanza deve fare riferimento all'indirizzo IP privato dell'altra istanza o all'intervallo CIDR della sottorete che contiene l'altra istanza come origine. Se si fa riferimento al gruppo di sicurezza dell'altra istanza come origine, allora il flusso del traffico tra le istanze non sarà consentito.

Esempio

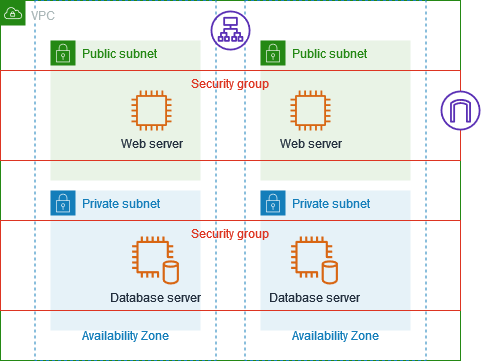

Il seguente diagramma mostra un VPC con sottoreti in due zone di disponibilità, un gateway Internet e un Application Load Balancer. Ogni zona di disponibilità ha una sottorete pubblica per i server web e una sottorete privata per i server di database. Esistono gruppi di sicurezza separati per il sistema di bilanciamento del carico, i server web e i server di database. Crea le seguenti regole del gruppo di sicurezza per consentire il traffico.

-

Aggiungi regole al gruppo di sicurezza del sistema di bilanciamento del carico per consentire il traffico HTTP e HTTPS da Internet. Il codice sorgente è 0.0.0.0/0.

-

Aggiungi regole al gruppo di sicurezza dei server Web per consentire il traffico HTTP e HTTPS solo dal sistema di bilanciamento del carico. L'origine è il gruppo di sicurezza per il sistema di bilanciamento del carico.

-

Aggiungi regole al gruppo di sicurezza dei server di database per consentire le richieste dei database dai server Web. L'origine è il gruppo di sicurezza dei server Web.

Dimensioni dei gruppi di sicurezza

Il tipo di origine o destinazione determina la modalità con cui ogni regola viene conteggiata ai fini del numero massimo di regole che è possibile avere per ogni gruppo di sicurezza.

-

Una regola che fa riferimento a un blocco CIDR viene conteggiata come regola singola.

-

Una regola che fa riferimento a un altro gruppo di sicurezza viene conteggiata come regola singola, indipendentemente dalle dimensioni del gruppo di sicurezza di riferimento.

-

Una regola che fa riferimento a un elenco di prefissi gestito dal cliente viene conteggiata in base alla dimensione massima dell'elenco di prefissi. Ad esempio, se la dimensione massima dell'elenco di prefissi è 20, una regola che fa riferimento a questo elenco di prefissi viene conteggiata come 20 regole.

-

Una regola che fa riferimento a un elenco di prefissi AWS-managed conta come peso dell'elenco di prefissi. Ad esempio, se il peso dell'elenco di prefissi è 10, una regola che fa riferimento a tale elenco di prefissi viene conteggiata come 10 regole. Per ulteriori informazioni, consulta Elenchi di AWS prefissi gestiti disponibili.

Regole obsolete del gruppo di sicurezza

Se il VPC ha una connessione peering VPC con un altro VPC, o se utilizza un VPC condiviso da un altro account, una regola del gruppo di sicurezza potrebbe fare riferimento all'altro gruppo di sicurezza nel VPC simile o condiviso. Ciò consente alle risorse associate al gruppo di sicurezza e a quelle associate al gruppo di protezione di riferimento di comunicare tra loro.

Se il gruppo di sicurezza nel VPC condiviso viene eliminato o se la connessione peering VPC viene eliminata, la regola del gruppo di sicurezza viene contrassegnata come obsoleta. Le regole obsolete possono essere Eliminate nello stesso modo delle altre regole del gruppo di sicurezza. Per ulteriori informazioni, consulta Lavora con le regole dei gruppi di sicurezza obsolete nella Amazon VPC Peering Guide.

Utilizzo delle regole dei gruppi di sicurezza

Le attività seguenti illustrano come utilizzare le regole dei gruppi di sicurezza.

Autorizzazioni richieste

Attività

Aggiunta di regole a un gruppo di sicurezza

Quando si aggiunge una regola a un gruppo di sicurezza, la nuova regola viene applicata automaticamente a tutte le risorse associate al gruppo di sicurezza.

Se disponi di una connessione peering VPC, puoi fare riferimento ai gruppi di sicurezza del VPC in peering come origine o destinazione delle regole del gruppo di sicurezza. Per ulteriori informazioni, consulta la sezione relativa all'Aggiornamento dei gruppi di sicurezza ai gruppi di sicurezza del VPC in peering di riferimento nella Guida Amazon VPC Peering.

Per informazioni sulle autorizzazioni richieste per gestire le regole del gruppo di sicurezza, consulta Gestione delle regole del gruppo di sicurezza.

avvertimento

Se scegli Anywhere-IPv4, consenti il traffico da tutti gli indirizzi IPv4. Se scegli Anywhere-IPv6, consenti il traffico da tutti gli indirizzi IPv6. Quando aggiungi regole per le porte 22 (SSH) o 3389 (RDP), autorizzi l'accesso alle istanze soltanto da parte di un intervallo di indirizzi IP specifico.

Per aggiungere una regola tramite la console

Accedere alla console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli Gruppi di sicurezza nel riquadro di navigazione.

-

Selezionare il gruppo di sicurezza.

-

Scegliere Actions (Operazioni), Edit inbound rules (Modifica regole in entrata) o Actions (Operazioni), Edit outbound rules (Modifica regole in uscita).

-

Per ogni regola, seleziona Aggiungi regola e completa le attività riportate di seguito.

-

Per Type (Tipo), scegliere il tipo di protocollo consentito.

-

Per TCP o UDP, è necessario immettere l'intervallo di porte consentito.

-

Se si sceglie un protocollo ICMP personalizzato, occorre scegliere il nome del tipo ICMP da Protocollo e, se applicabile, il nome del codice da Intervallo di porte.

-

Se si sceglie qualsiasi altro tipo, il protocollo e l'intervallo di porte vengono configurati automaticamente.

-

-

Per Source type (Tipo di origine) (regole in entrata) o Destination type (Tipo di destinazione (regole in uscita), effettua una delle seguenti operazioni per consentire il traffico:

-

Scegli Personalizzato, quindi immetti un indirizzo IP in notazione CIDR, un blocco CIDR, un altro gruppo di sicurezza o un elenco di prefissi.

-

Scegli Anywhere-IPv4 (Ovunque-IPv4) per consentire il traffico proveniente da qualsiasi indirizzo IPv4 (regole in entrata) o per consentire al traffico di raggiungere tutti gli indirizzi IPv4 (regole in uscita). Ciò aggiunge automaticamente una regola per il blocco CIDR IPv4 0.0.0.0/0.

-

Scegli Anywhere-IPv6 (Ovunque-IPv6) per consentire il traffico proveniente da qualsiasi indirizzo IPv6 (regole in entrata) o per consentire al traffico di raggiungere tutti gli indirizzi IPv6 (regole in uscita). Ciò aggiunge automaticamente una regola per il blocco CIDR IPv6 ::/0.

-

Seleziona Il mio IP per permettere il traffico solo da (regole in entrata) o verso (regole in uscita) l'indirizzo IPv4 pubblico del computer locale.

-

-

(Facoltativo) Per Descrizione, specifica una breve descrizione della regola.

-

-

Scegliere Salva regole.

Per aggiungere una regola a un gruppo di sicurezza utilizzando il AWS CLI

Utilizzare i comandi authorize-security-group-ingress e authorize-security-group-egress.

Aggiornamento delle regole del gruppo di sicurezza

Quando si aggiorna una regola, la regola aggiornata viene applicata automaticamente a tutte le risorse associate al gruppo di sicurezza.

Per informazioni sulle autorizzazioni richieste per gestire le regole del gruppo di sicurezza, consulta Gestione delle regole del gruppo di sicurezza.

Per aggiornare una regola utilizzando la console

Accedere alla console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli Gruppi di sicurezza nel riquadro di navigazione.

-

Selezionare il gruppo di sicurezza.

-

Scegliere Actions (Operazioni), Edit inbound rules (Modifica regole in entrata) o Actions (Operazioni), Edit outbound rules (Modifica regole in uscita).

-

Aggiornare la regola come richiesto.

-

Scegliere Save rules (Salva regole).

Per aggiornare una regola del gruppo di sicurezza utilizzando il AWS CLI

Usa i comandi modify-security-group-rulesupdate-security-group-rule-descriptions-ingress e update-security-group-rule-descriptions-egress.

Tag delle regole del gruppo di sicurezza

Aggiungi tag alle risorse per aiutarti a organizzarle e identificarle, differenziandole ad esempio per scopo, proprietario o ambiente. Puoi aggiungere i tag anche alle regole di un gruppo di sicurezza. Le chiavi dei tag devono essere univoche per ogni regola del gruppo di sicurezza. Se aggiungi un tag con una chiave già associata al gruppo target, il valore del tag viene aggiornato.

Come aggiungere un tag a una regola tramite la console

Accedere alla console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli Gruppi di sicurezza nel riquadro di navigazione.

-

Selezionare il gruppo di sicurezza.

-

In Regole in entrata o Regole in uscita, seleziona la casella di controllo della regola e quindi scegli Gestisci tag.

-

La pagina Gestisci tag visualizza tutti i tag assegnati alla regola. Per aggiungere un tag, selezionare Add tag (Aggiungi tag), quindi specifica la chiave del tag e il suo valore. Per eliminare un tag, scegliere Remove (Rimuovi) accanto al tag che desideri eliminare.

-

Selezionare Save changes (Salva modifiche).

Per etichettare una regola utilizzando il AWS CLI

Utilizzare il comando crea tag.

Eliminazione delle regole di un gruppo di sicurezza

Quando elimini una regola da un gruppo di sicurezza, la modifica viene applicata automaticamente a tutte le istanze associate al gruppo di sicurezza.

Per eliminare una regola di un gruppo di sicurezza tramite console

Accedere alla console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Scegli Gruppi di sicurezza nel riquadro di navigazione.

-

Selezionare il gruppo di sicurezza.

-

Seleziona Operazioni, quindi Modifica regole in entrata per rimuovere una regola in entrata o Modifica regole in uscita per rimuovere una regola in uscita.

-

Seleziona il pulsante Elimina accanto alla regola da eliminare.

-

Scegliere Save rules (Salva regole). In alternativa, scegli Anteprima modifiche, rivedi le modifiche e scegli Conferma.

Per eliminare una regola del gruppo di sicurezza utilizzando il AWS CLI

Usa i comandi revoke-security-group-ingress e revoke-security-group-egress

Regole di esempio

Server Web

Le seguenti sono regole di esempio per un gruppo di sicurezza per i server Web. I server Web possono ricevere traffico HTTP e HTTPS da tutti gli indirizzi IPv4 e IPv6 e possono inviare traffico SQL o MySQL ai server di database.

avvertimento

Quando si aggiungono regole per le porte 22 (SSH) o 3389 (RDP) in modo da poter accedere alle istanze EC2, consigliamo di autorizzare solo intervalli di indirizzi IP specifici. Se specifichi 0.0.0.0/0 (IPv4) e ::/ (IPv6), ciò consente a chiunque di accedere alle istanze da qualsiasi indirizzo IP utilizzando il protocollo specificato.

In entrata | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Crea | Protocollo | Intervallo porte | Descrizione | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

0.0.0.0/0 |

TCP |

80 |

Permette l'accesso HTTP in entrata da tutti gli indirizzi IPv4 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 80 | Consente l'accesso HTTP in entrata da tutti gli indirizzi IPv6 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

0.0.0.0/0 |

TCP |

443 |

Autorizza l'accesso HTTPS in entrata da tutti gli indirizzi IPv4 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 443 | Consente l'accesso HTTPS in entrata da tutti gli indirizzi IPv6 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervallo di indirizzi IPv4 pubblici della rete |

TCP |

22 |

(Facoltativo) Autorizza l'accesso SSH in entrata dagli indirizzi IP IPv4 nella rete |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervallo di indirizzi IPv6 della rete |

TCP | 22 | (Facoltativo) Autorizza l'accesso SSH in entrata dagli indirizzi IP IPv6 nella rete | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervallo di indirizzi IPv4 pubblici della rete |

TCP |

3389 |

(Facoltativo) Autorizza l'accesso RDP in entrata dagli indirizzi IP IPv4 nella rete |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Intervallo di indirizzi IPv6 della rete |

TCP | 3389 | (Facoltativo) Autorizza l'accesso RDP in entrata dagli indirizzi IP IPv6 nella rete | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID di questo gruppo di sicurezza |

Tutti | Tutti | (Facoltativo) Autorizza il traffico in entrata dagli altri server associati a questo gruppo di sicurezza | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

In uscita | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Destinazione | Protocollo | Intervallo porte | Descrizione | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID del gruppo di sicurezza per le istanze che eseguono Microsoft SQL Server |

TCP |

1433 |

Autorizza l'accesso Microsoft SQL Server in uscita |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID del gruppo di sicurezza per le istanze che eseguono MySQL |

TCP |

3306 |

Autorizza l'accesso MySQL in uscita |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Server di database

I server di database richiedono regole che autorizzino protocolli specifici in entrata, come MySQL o Microsoft SQL Server. Per degli esempi, consulta la sezione Regole del server di database nella Guida per l'utente di Amazon EC2. Per maggiori informazioni sui gruppi di sicurezza per le istanze di Amazon RDS DB, consulta Controllo dell'accesso con i gruppi di sicurezza nella Guida dell'utente di Amazon RDS.

Risolvere i problemi di raggiungibilità

Reachability Analyzer è uno strumento di analisi statica della configurazione. Usa Reachability Analyzer per analizzare ed eseguire il debug della raggiungibilità della rete tra due risorse nel tuo VPC. Reachability Analyzer hop-by-hop produce dettagli del percorso virtuale tra queste risorse quando sono raggiungibili e identifica il componente di blocco in caso contrario. Ad esempio, può identificare le regole del gruppo di sicurezza mancanti o non configurate correttamente.

Per ulteriori informazioni, consulta la Guida di Reachability Analyzer.