Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Condivisione dei gruppi di sicurezza con AWS Organizations

La funzionalità Shared Security Group consente di condividere un gruppo di sicurezza con altri account AWS Organizations e di rendere il gruppo di sicurezza disponibile per l'utilizzo da parte di tali account.

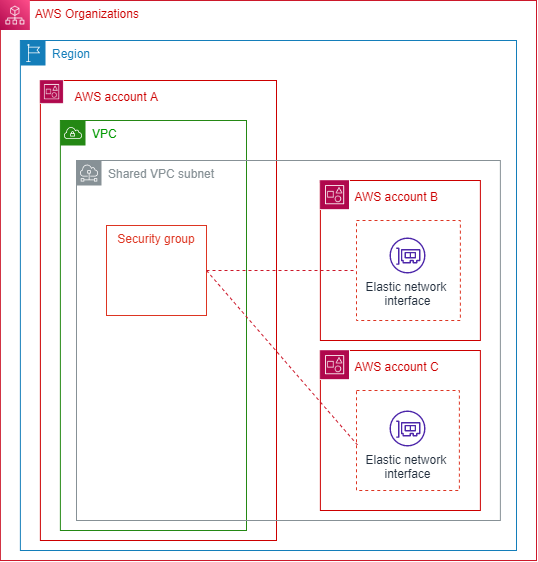

Il diagramma seguente mostra come utilizzare la funzionalità Shared Security Group per semplificare la gestione dei gruppi di sicurezza tra gli account delle Organizzazioni AWS :

Questo diagramma mostra tre account che fanno parte della stessa organizzazione. L'account A condivide una VPC sottorete con gli account B e C. L'account A condivide il gruppo di sicurezza con gli account B e C utilizzando la funzionalità Shared Security Group. Gli account B e C utilizzano quindi quel gruppo di sicurezza quando avviano istanze nella sottorete condivisa. Ciò consente all'account A di gestire il gruppo di sicurezza; qualsiasi aggiornamento al gruppo di sicurezza si applica alle risorse che gli account B e C hanno in esecuzione nella sottorete VPC condivisa.

Requisiti della funzionalità Shared Security Group

-

Questa funzionalità è disponibile solo per gli account della stessa Organization in AWS Organizations. La condivisione delle risorse deve essere abilitata in AWS Organizations.

-

L'account che condivide il gruppo di sicurezza deve possedere sia il VPC gruppo di sicurezza che il gruppo di sicurezza.

-

Non è possibile condividere gruppi di sicurezza predefiniti.

-

Non è possibile condividere gruppi di sicurezza predefinitiVPC.

-

Gli account dei partecipanti possono creare gruppi di sicurezza in un ambiente condivisoVPC, ma non possono condividere tali gruppi di sicurezza.

-

È necessario un set minimo di autorizzazioni per consentire a un IAM principale di condividere un gruppo di sicurezza. AWS RAM Utilizza

AmazonEC2FullAccessle IAM politicheAWSResourceAccessManagerFullAccessgestite per garantire che IAM i responsabili dispongano delle autorizzazioni necessarie per condividere e utilizzare i gruppi di sicurezza condivisi. Se utilizzi una IAM politica personalizzata, sonoec2:DeleteResourcePolicynecessarie le azionic2:PutResourcePolicye. Si tratta di azioni che richiedono solo l'autorizzazione. IAM Se a un IAM principale non sono concesse queste autorizzazioni, si verificherà un errore durante il tentativo di condividere il gruppo di sicurezza utilizzando il. AWS RAM

Servizi che supportano questa funzionalità

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Sistema di bilanciamento del carico elastico

Application Load Balancer

Network Load Balancer

In che modo questa funzionalità influisce sulle quote esistenti

Si applicano le quote dei gruppi di sicurezza. Per la quota «Gruppi di sicurezza per interfaccia di rete», tuttavia, se un partecipante utilizza sia gruppi di proprietà che gruppi condivisi su un'interfaccia di rete elastica (ENI), si applica la quota minima del proprietario e del partecipante.

Esempio per dimostrare in che modo la quota è influenzata da questa funzionalità:

-

Quota dell'account del proprietario: 4 gruppi di sicurezza per interfaccia

-

Quota dell'account partecipante: 5 gruppi di sicurezza per interfaccia.

-

Il proprietario condivide i gruppi SG-O1, SG-O2, SG-O3, SG-O4, SG-O5 con il partecipante. Il partecipante ha già dei gruppi propri nei seguenti formati: SG-P1, SG-P2, SG-P3, SG-P4, SG-P5. VPC

-

Se il partecipante crea un gruppo ENI e utilizza solo i propri gruppi di proprietà, può associare tutti e 5 i gruppi di sicurezza (SG-P1, SG-P2, SG-P3, SG-P4, SG-P5) perché quella è la sua quota.

-

Se il partecipante crea un gruppo condiviso e lo utilizza, può associare solo fino a 4 gruppiENI. In questo caso, la quota per tale gruppo ENI è la quota minima del proprietario e del partecipante. Le possibili configurazioni valide avranno il seguente aspetto:

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-1, SG-O2, SG-O3, SG-O4

-

Condividi un gruppo di sicurezza

Questa sezione spiega come utilizzare AWS Management Console e AWS CLI condividere un gruppo di sicurezza con altri account dell'organizzazione.

Interrompere la condivisione di un gruppo di sicurezza

Questa sezione spiega come utilizzare AWS Management Console e AWS CLI per interrompere la condivisione di un gruppo di sicurezza con altri account dell'organizzazione.

Il gruppo di sicurezza non è più condiviso. Dopo avere interrotto la condivisione di un gruppo di sicurezza, si applicano le regole seguenti:

Il partecipante esistente Elastic Network Interfaces (ENIs) continua a ricevere tutti gli aggiornamenti delle regole dei gruppi di sicurezza apportati ai gruppi di sicurezza non condivisi. L'annullamento della condivisione impedisce solo al partecipante di creare nuove associazioni con il gruppo non condiviso.

I partecipanti non possono più associare il gruppo di sicurezza non condiviso a nessuno di loro proprietà. ENIs

I partecipanti possono descrivere ed eliminare i gruppi ENIs di sicurezza ancora associati a gruppi di sicurezza non condivisi.

Se i partecipanti sono ancora ENIs associati al gruppo di sicurezza non condiviso, il proprietario non può eliminare il gruppo di sicurezza non condiviso. Il proprietario può eliminare il gruppo di sicurezza solo dopo che i partecipanti hanno dissociato (rimosso) il gruppo di sicurezza da tutti i loro. ENIs