Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempio: VPC per un ambiente di test

Questo esempio illustra come creare un VPC da utilizzare come ambiente di sviluppo o test. Poiché questo VPC non è destinato all'uso in produzione, non è necessario distribuire i server in più zone di disponibilità. Per contenere i costi e la complessità, è possibile distribuire i server in un'unica zona di disponibilità.

Indice

Panoramica

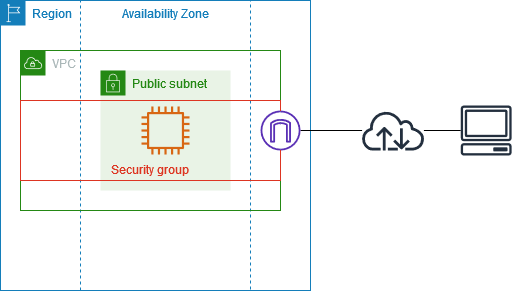

Nel diagramma seguente viene fornita una panoramica delle risorse incluse in questo esempio. Il VPC ha una sottorete pubblica in un'unica zona di disponibilità e un gateway Internet. Il server è un' EC2 istanza che viene eseguita nella sottorete pubblica. Il gruppo di sicurezza dell'istanza consente il traffico SSH dal tuo computer, oltre a qualsiasi altro traffico specificamente richiesto per le tue attività di sviluppo o test.

Routing

Quando crei questo VPC utilizzando la console Amazon VPC, creiamo una tabella di routing per la sottorete pubblica con percorsi locali e percorsi verso il gateway Internet. Di seguito è riportato un esempio della tabella delle rotte con percorsi per entrambi IPv4 e IPv6. Se crei una sottorete IPv4 -only invece di una subnet dual stack, la tabella di routing contiene solo le rotte. IPv4

| Destinazione | Target |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

locale |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Sicurezza

Per questa configurazione di esempio, è necessario creare un gruppo di sicurezza per l'istanza che consenta il traffico di cui l'applicazione ha bisogno. Ad esempio, potrebbe essere necessario aggiungere una regola che consenta il traffico SSH dal computer o il traffico HTTP dalla rete.

Di seguito sono riportati alcuni esempi di regole in entrata per un gruppo di sicurezza, con regole per entrambi e. IPv4 IPv6 Se si creano sottoreti IPv4 -only anziché sottoreti dual stack, sono necessarie solo le regole per. IPv4

| Crea | Protocollo | Intervallo porte | Descrizione |

|---|---|---|---|

| 0.0.0.0/0 | TCP | 80 | Consente l'accesso HTTP in entrata da tutti gli indirizzi IPv4 |

| ::/0 | TCP | 80 | Consente l'accesso HTTP in entrata da tutti gli indirizzi IPv6 |

| 0.0.0.0/0 | TCP | 443 | Consente l'accesso HTTPS in entrata da tutti gli indirizzi IPv4 |

| ::/0 | TCP | 443 | Consente l'accesso HTTPS in entrata da tutti gli indirizzi IPv6 |

Public IPv4 address range of your network |

TCP | 22 | (Facoltativo) Consente l'accesso SSH in entrata dagli indirizzi IPv4 IP della rete |

IPv6 address range of your network |

TCP | 22 | (Facoltativo) Consente l'accesso SSH in entrata dagli IPv6 indirizzi IP della rete |

Public IPv4 address range of your network |

TCP | 3389 | (Facoltativo) Consente l'accesso RDP in entrata dagli IPv4 indirizzi IP della rete |

IPv6 address range of your network |

TCP | 3389 | (Facoltativo) Consente l'accesso RDP in entrata dagli IPv6 indirizzi IP della rete |

1. Creazione del VPC

Utilizza la procedura seguente per creare un VPC con una sottorete pubblica in una zona di disponibilità. Questa configurazione è adatta per un ambiente di sviluppo o test.

Per creare il VPC

Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel pannello di controllo, scegli Crea VPC.

-

Per Risorse da creare, scegli VPC e altro.

-

Configurazione del VPC

-

Per Name tag auto-generation (Generazione automatica di tag nome), immetti un nome per il VPC.

-

Per il blocco IPv4 CIDR, puoi mantenere il suggerimento predefinito o, in alternativa, puoi inserire il blocco CIDR richiesto dall'applicazione o dalla rete. Per ulteriori informazioni, consulta Blocchi CIDR del VPC.

-

(Facoltativo) Se l'applicazione comunica utilizzando IPv6 indirizzi, scegli blocco CIDR, blocco IPv6 CIDR fornito da Amazon IPv6 .

-

-

Configurazione delle sottoreti

-

Per Numero di zone di disponibilità, scegli 1. Puoi mantenere la zona di disponibilità predefinita o, in alternativa, puoi espandere Personalizza AZs e selezionare una zona di disponibilità.

-

Per Number of public subnets (Numero di sottoreti pubbliche), scegli 1.

-

Per Number of private subnets (Numero di sottoreti private), scegli 0.

-

Puoi mantenere il blocco CIDR predefinito per la sottorete pubblica o, in alternativa, espandere Personalizza blocchi CIDR della sottorete e inserire un blocco CIDR. Per ulteriori informazioni, consulta Blocchi CIDR di sottorete.

-

-

Per Gateway NAT, mantieni il valore predefinito, Nessuno.

-

Per VPC endpoints (Endpoint VPC), scegli None (Nessuno). Un endpoint VPC del gateway per S3 viene utilizzato solo per accedere ad Amazon S3 da sottoreti private.

-

Mantieni selezionate entrambe le opzioni in Opzioni DNS. Di conseguenza, l'istanza riceverà un nome host DNS pubblico che corrisponde al suo indirizzo IP pubblico.

-

Seleziona Crea VPC.

2. Distribuzione dell'applicazione

Esistono diversi modi per distribuire le EC2 istanze. Per esempio:

Dopo aver distribuito un' EC2 istanza, puoi connetterti all'istanza, installare il software necessario per l'applicazione e quindi creare un'immagine per utilizzi futuri. Per ulteriori informazioni, consulta Creare un'AMI nella Amazon EC2 User Guide. In alternativa, puoi utilizzare EC2 Image Builder

3. Test della configurazione

Dopo aver completato l'implementazione dell'applicazione, potrai testarla. Se non riesci a connetterti alla tua EC2 istanza o se l'applicazione non è in grado di inviare o ricevere il traffico previsto, puoi utilizzare Reachability Analyzer per aiutarti a risolvere i problemi. Ad esempio, Sistema di analisi della reperibilità può identificare i problemi di configurazione relativi alle tabelle di instradamento o ai gruppi di sicurezza. Per ulteriori informazioni, consulta la Guida di Reachability Analyzer.

4. Eliminazione

Quando la configurazione non è più necessaria, è possibile eliminarla. Prima di eliminare il VPC, è necessario terminare l'istanza. Per ulteriori informazioni, consulta Eliminazione del VPC.