Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Inizia con AWS Client VPN

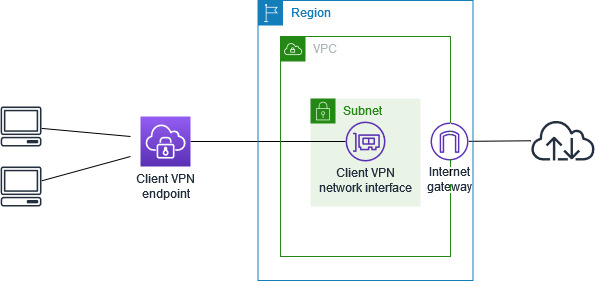

In questo tutorial, creerai un AWS Client VPN endpoint che esegue le seguenti operazioni:

-

Fornisce a tutti i client l'accesso a un singoloVPC.

-

Fornisce a tutti i clienti l'accesso a Internet.

-

Utilizza l'autenticazione reciproca.

Il diagramma seguente rappresenta la configurazione dell'VPNendpoint tuo VPC e del client dopo aver completato questo tutorial.

Fasi

- Prerequisiti

- Fase 1: Generare i certificati e le chiavi server e client

- Fase 2: Creare un endpoint Client VPN

- Fase 3: Associazione di una rete target

- Fase 4: Aggiungere una regola di autorizzazione per VPC

- Fase 5: Fornire l'accesso a Internet.

- Fase 6: Verificare i requisiti del gruppo di sicurezza

- Passaggio 7: scarica il file di configurazione dell'VPNendpoint del client

- Fase 8: Connect all'VPNendpoint Client

Prerequisiti

Prima di iniziare questo tutorial introduttivo, assicurati di disporre di quanto segue:

-

Le autorizzazioni necessarie per lavorare con gli VPN endpoint del Client.

-

Le autorizzazioni necessarie per importare i certificati in AWS Certificate Manager.

-

A VPC con almeno una sottorete e un gateway Internet. La tabella di routing associata alla sottorete deve disporre di una route per il gateway Internet.

Fase 1: Generare i certificati e le chiavi server e client

Questo tutorial utilizza l'autenticazione reciproca. Con l'autenticazione reciproca, Client VPN utilizza i certificati per eseguire l'autenticazione tra i client e l'VPNendpoint Client. È necessario creare un certificato server e una chiave e almeno un certificato client e una chiave. Come minimo, il certificato del server dovrà essere importato in AWS Certificate Manager (ACM) e specificato quando si crea l'VPNendpoint Client. L'importazione del certificato client in ACM è facoltativa.

Se non disponi già di certificati da utilizzare per questo scopo, è possibile crearli utilizzando l'utilità Open VPN easy-rsa. Per i passaggi dettagliati per generare i certificati e le chiavi del server e del client utilizzando l'utilità Open VPN easy-rsa

Nota

Il certificato del server deve essere fornito o importato in AWS Certificate Manager (ACM) nella stessa AWS regione in cui verrà creato l'endpoint Client. VPN

Fase 2: Creare un endpoint Client VPN

L'VPNendpoint Client è la risorsa che crei e configuri per abilitare e gestire le sessioni clientVPN. È il punto di terminazione per tutte le sessioni clientVPN.

Per creare un endpoint Client VPN

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel riquadro di navigazione, scegli Client VPN Endpoints, quindi scegli Crea VPN endpoint Client.

-

(Facoltativo) Fornisci un nome e una descrizione per l'endpoint ClientVPN.

-

Per Client IPv4 CIDR, specifica un intervallo di indirizzi IP, in CIDR notazione, da cui assegnare gli indirizzi IP del client.

Nota

L'intervallo di indirizzi non può sovrapporsi all'intervallo di indirizzi di rete di destinazione, all'intervallo di VPC indirizzi o a nessuno dei percorsi che verranno associati all'endpoint Client. VPN L'intervallo di indirizzi del client deve essere minimo /22 e non superiore alla dimensione del blocco CIDR /12. Non è possibile modificare l'intervallo di indirizzi del client dopo aver creato l'endpoint ClientVPN.

-

Per Certificato server ARN, seleziona il certificato ARN del server che hai generato nel passaggio 1.

-

In Opzioni di autenticazione, scegli Usa autenticazione reciproca, quindi per Certificato client ARN, seleziona il ARN certificato che desideri utilizzare come certificato client.

Se i certificati server e client sono firmati dalla stessa autorità di certificazione (CA), hai la possibilità di specificare il certificato del server sia ARN per i certificati client che per quelli server. In questo scenario, qualsiasi certificato client corrispondente al certificato del server può essere utilizzato per l'autenticazione.

-

(Facoltativo) Specificate quali DNS server utilizzare per la DNS risoluzione. Per utilizzare DNS server personalizzati, per l'indirizzo IP DNS del DNS server 1 e l'indirizzo IP del server 2, specificare gli indirizzi IP dei DNS server da utilizzare. Per utilizzare il VPC DNS server, per l'indirizzo IP DNS del DNS Server 1 o dell'indirizzo IP del Server 2, specificare gli indirizzi IP e aggiungere l'indirizzo IP del VPC DNS server.

Nota

Verificate che i DNS server possano essere raggiunti dai client.

-

Mantieni le altre impostazioni predefinite e scegli Create Client VPN Endpoint.

Dopo aver creato l'VPNendpoint Client, il suo stato è. pending-associate I client possono stabilire una VPN connessione solo dopo aver associato almeno una rete di destinazione.

Per ulteriori informazioni sulle opzioni che è possibile specificare per un VPN endpoint Client, vedereCreare un AWS Client VPN endpoint.

Fase 3: Associazione di una rete target

Per consentire ai client di stabilire una VPN sessione, è necessario associare una rete di destinazione all'VPNendpoint Client. Una rete di destinazione è una sottorete in un. VPC

Per associare una rete di destinazione all'endpoint Client VPN

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel riquadro di navigazione, scegli Client VPN Endpoints.

-

Seleziona l'VPNendpoint client che hai creato nella procedura precedente, quindi scegli Associazioni di rete di destinazione, Associa rete di destinazione.

-

Per VPC, scegli la rete VPC in cui si trova la sottorete.

-

Per Scegli una sottorete da associare, scegli la sottorete da associare all'endpoint Client. VPN

-

Scegli Associa rete tdi destinazione.

-

Se le regole di autorizzazione lo consentono, un'associazione di sottorete è sufficiente per consentire ai client di accedere all'intera rete. VPC Puoi associare sottoreti aggiuntive per fornire un'elevata disponibilità nel caso in cui una delle zone di disponibilità sia danneggiata.

Quando si associa la prima sottorete all'VPNendpoint Client, si verifica quanto segue:

-

Lo stato dell'VPNendpoint Client cambia in.

availableI client possono ora stabilire una VPN connessione, ma non possono accedere a nessuna risorsa VPC fino a quando non vengono aggiunte le regole di autorizzazione. -

La route locale di VPC viene aggiunta automaticamente alla tabella di routing dell'VPNendpoint Client.

-

Il gruppo VPC di sicurezza predefinito viene applicato automaticamente all'VPNendpoint Client.

Fase 4: Aggiungere una regola di autorizzazione per VPC

Affinché i client possano accedere aVPC, è necessario che VPC nella tabella di routing dell'endpoint Client sia presente un percorso verso la tabella di VPN routing dell'endpoint Client e una regola di autorizzazione. Il percorso è già stato aggiunto automaticamente nella fase precedente. Per questo tutorial, vogliamo concedere a tutti gli utenti l'accesso a. VPC

Per aggiungere una regola di autorizzazione per VPC

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel riquadro di navigazione, scegli Client VPN Endpoints.

-

Seleziona l'VPNendpoint Client a cui aggiungere la regola di autorizzazione. Scegli Regole di autorizzazione, quindi scegli Add authorization rule (Aggiungi regola di autorizzazione).

-

Per consentire l'accesso alla rete CIDR di destinazione, inserisci la rete a cui desideri consentire l'accesso. Ad esempio, per consentire l'accesso all'intera reteVPC, specificate il IPv4 CIDR blocco diVPC.

-

In Grant access to (Consenti accesso a), scegliere Allow access to all users (Consenti accesso a tutti gli utenti).

-

(Opzionale) In Descrizione immettere una breve descrizione della regola di autorizzazione.

-

Scegliere Add authorization rule (Aggiungi regola di autorizzazione).

Fase 5: Fornire l'accesso a Internet.

È possibile fornire l'accesso a reti aggiuntive connesse aVPC, ad esempio, AWS serviziVPCs, reti peer-to-premise e Internet. Per ogni rete aggiuntiva, si aggiunge una route alla rete nella tabella di routing dell'VPNendpoint Client e si configura una regola di autorizzazione per consentire ai client l'accesso.

Per questo tutorial, vogliamo garantire a tutti gli utenti l'accesso a Internet e anche a. VPC Hai già configurato l'accesso aVPC, quindi questo passaggio riguarda l'accesso a Internet.

Fornire l'accesso a Internet

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel riquadro di navigazione, scegli Client VPN Endpoints.

-

Seleziona l'VPNendpoint client che hai creato per questo tutorial. Scegli Tabella di routing, quindi scegli Create Route (Crea routing).

-

Per Route destination (Destinazione route), immettere

0.0.0.0/0. Per ID sottorete per associazione rete di destinazione, specifica l'ID della sottorete in cui instradare il traffico. -

Selezionare Create Route (Crea route).

-

Scegli Regole di autorizzazione, quindi scegli Add authorization rule (Aggiungi regola di autorizzazione).

-

Per Destination network to enable access (Rete di destinazione per abilitare l’accesso), immettere

0.0.0.0/0e scegliere Allow access to all users (Consenti accesso a tutti gli utenti). -

Scegliere Add authorization rule (Aggiungi regola di autorizzazione).

Fase 6: Verificare i requisiti del gruppo di sicurezza

In questo tutorial, non è stato specificato alcun gruppo di sicurezza durante la creazione dell'VPNendpoint Client nel passaggio 2. Ciò significa che il gruppo di sicurezza predefinito per il VPC viene applicato automaticamente all'VPNendpoint Client quando viene associata una rete di destinazione. Di conseguenza, il gruppo di sicurezza predefinito per il VPC dovrebbe ora essere associato all'VPNendpoint Client.

Verifica i seguenti requisiti del gruppo di sicurezza

-

Il fatto che il gruppo di sicurezza associato alla sottorete attraverso cui state indirizzando il traffico (in questo caso il gruppo di VPC sicurezza predefinito) consenta il traffico in uscita verso Internet. Per fare ciò, aggiungi una regola in uscita che consenta tutto il traffico verso la destinazione

0.0.0.0/0. -

Che i gruppi di sicurezza per le risorse presenti VPC abbiano una regola che consenta l'accesso dal gruppo di sicurezza applicato all'VPNendpoint Client (in questo caso il gruppo di sicurezza predefinitoVPC). Ciò consente ai tuoi clienti di accedere alle risorse del tuoVPC.

Per ulteriori informazioni, consulta Gruppi di sicurezza.

Passaggio 7: scarica il file di configurazione dell'VPNendpoint del client

Il passaggio successivo consiste nel scaricare e preparare il file di configurazione dell'VPNendpoint del client. Il file di configurazione include i dettagli dell'VPNendpoint del Client e le informazioni sul certificato necessarie per stabilire una VPN connessione. Fornisci questo file agli utenti finali che devono connettersi all'VPNendpoint Client. L'utente finale utilizza il file per configurare la propria applicazione VPN client.

Per scaricare e preparare il file di configurazione dell'VPNendpoint del client

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. -

Nel riquadro di navigazione, scegli Client VPN Endpoints.

-

Seleziona l'VPNendpoint client che hai creato per questo tutorial e scegli Scarica la configurazione del client.

-

Individuare il certificato client e la chiave che sono stati generati nel passaggio 1. Il certificato e la chiave del client sono disponibili nelle seguenti posizioni nel repository Open VPN easy-rsa clonato:

-

Certificato clien —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

Chiave clien —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

Apri il file di configurazione dell'VPNendpoint del client utilizzando l'editor di testo preferito. Aggiungi i tag

<cert></cert>e<key></key>al file. Inserire il contenuto del certificato del client e il contenuto della chiave privata tra i tag corrispondenti, come segue:<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

Salva e chiudi il file di configurazione dell'VPNendpoint del client.

-

Distribuisci il file di configurazione dell'VPNendpoint Client agli utenti finali.

Per ulteriori informazioni sul file di configurazione dell'VPNendpoint del client, vedere. AWS Client VPN esportazione del file di configurazione dell'endpoint

Fase 8: Connect all'VPNendpoint Client

È possibile connettersi all'VPNendpoint Client utilizzando il client AWS fornito o un'altra applicazione client VPN basata su Open e il file di configurazione appena creato. Per ulteriori informazioni, consulta la Guida per l'utente AWS Client VPN.