Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Le regole di autorizzazione fungono da regole di firewall che concedono l'accesso alle reti. Aggiungendo le regole di autorizzazione, viene concesso l'accesso alla rete specificata a client specifici. Per ciascuna rete per cui vuoi concedere l'accesso, è necessario disporre di una regola di autorizzazione. È possibile aggiungere regole di autorizzazione a un VPN endpoint Client utilizzando la console e il AWS CLI.

Nota

Il client VPN utilizza la corrispondenza dei prefissi più lunga durante la valutazione delle regole di autorizzazione. Per maggiori dettagli, consulta l'argomento sulla risoluzione dei problemi Risoluzione dei problemi AWS Client VPN: le regole di autorizzazione per i gruppi di Active Directory non funzionano come previsto e la priorità del percorso nella Amazon VPC User Guide.

Punti chiave per comprendere le regole di autorizzazione

I seguenti punti illustrano alcuni dei comportamenti delle regole di autorizzazione:

-

Per consentire l'accesso a una rete di destinazione, è necessario aggiungere esplicitamente una regola di autorizzazione. Il comportamento predefinito prevede la negazione dell'accesso.

-

Non è possibile aggiungere una regola di autorizzazione per limitare l'accesso a una rete di destinazione.

-

0.0.0.0/0CIDRViene gestito come un caso speciale. Viene elaborato per ultimo, a prescindere dall'ordine di creazione delle regole di autorizzazione. -

0.0.0.0/0CIDRPuò essere considerata come «qualsiasi destinazione» o «qualsiasi destinazione non definita da altre regole di autorizzazione». -

La corrispondenza del prefisso più lungo è la regola che ha la precedenza.

Argomenti

Scenari di esempio per le regole di VPN autorizzazione del cliente

Questa sezione descrive come funzionano le regole di autorizzazione AWS Client VPN. Include punti chiave per comprendere le regole di autorizzazione, un'architettura di esempio e l'illustrazione di scenari di esempio corrispondenti all'architettura di esempio.

Scenari

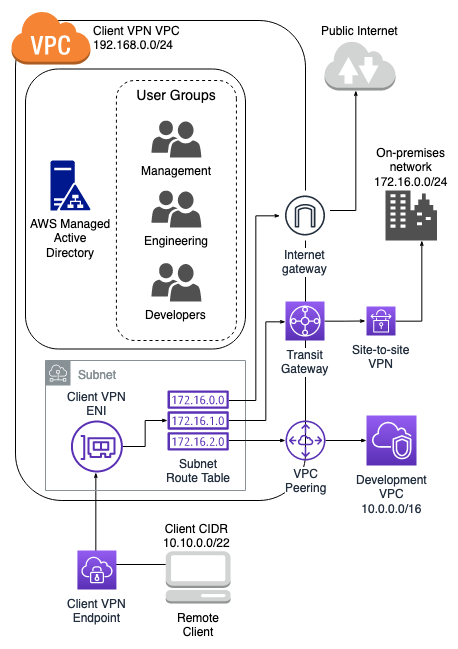

Il diagramma seguente mostra l'architettura di esempio utilizzata per gli scenari di esempio riportati in questa sezione.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisci l'accesso al gruppo di manager al Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportamento risultante

-

Il gruppo di progettazione può accedere solo a

172.16.0.0/24. -

Il gruppo di sviluppo può accedere solo a

10.0.0.0/16. -

Il gruppo di manager può accedere solo a

192.168.0.0/24. -

Tutto il resto del traffico viene interrotto dall'VPNendpoint del Client.

Nota

In questo scenario, nessun gruppo di utenti ha accesso alla rete Internet pubblica.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

Comportamento risultante

-

Il gruppo di progettazione può accedere solo a

172.16.0.0/24. -

Il gruppo di sviluppo può accedere solo a

10.0.0.0/16. -

Il gruppo di manager può accedere alla rete Internet pubblica e a

192.168.0.0/24, ma non può accedere a172.16.0.0/24o10.0.0/16.

Nota

In questo scenario, poiché nessuna regola fa riferimento a 192.168.0.0/24, l'accesso a tale rete è fornito anche dalla regola 0.0.0.0/0.

Una regola contenente 0.0.0.0/0 viene sempre valutata per ultima indipendentemente dall'ordine in cui sono state create le regole. Per questo motivo, tenere presente che le regole valutate prima di 0.0.0.0/0 svolgono un ruolo nel determinare a quali reti 0.0.0.0/0 concede l'accesso.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fornisci al gruppo di manager l'accesso a un singolo host in fase di sviluppo VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

Comportamento risultante

-

Il gruppo di progettazione può accedere solo a

172.16.0.0/24. -

Il gruppo di sviluppo può accedere a

10.0.0.0/16, eccetto per l'host singolo10.0.2.119/32. -

Il gruppo di manager può accedere alla rete Internet pubblica e a un singolo host (

10.0.2.119/32) all'interno dello sviluppoVPC, ma non ha accesso a172.16.0.0/24nessuno degli host rimanenti nello sviluppo.192.168.0.0/24VPC

Nota

Qui è possibile vedere come una regola con un prefisso IP più lungo ha la precedenza su una regola con un prefisso IP più breve. Se si desidera che il gruppo di sviluppo abbia accesso a 10.0.2.119/32, è necessario aggiungere una regola aggiuntiva che consenta al team di sviluppo di accedere a 10.0.2.119/32.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fornisci ai gruppi di manager l'accesso a un singolo host in fase di sviluppo VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Fornisce al gruppo di progettazione l'accesso a una sottorete più piccola all'interno della rete on-premise. |

S-xxxxx14 |

False |

172,16,0,128/25 |

Comportamento risultante

-

Il gruppo di sviluppo può accedere a

10.0.0.0/16, eccetto per l'host singolo10.0.2.119/32. -

Il gruppo di manager può accedere alla rete Internet pubblica,

192.168.0.0/24, e a un singolo host (10.0.2.119/32) all'interno della rete10.0.0.0/16, ma non ha accesso a172.16.0.0/24o a uno qualsiasi degli host rimanenti nella rete10.0.0.0/16. -

Il gruppo di progettazione ha accesso a

172.16.0.0/24, inclusa la sottorete più specifica172.16.0.128/25.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fornisci ai gruppi di manager l'accesso a un singolo host in fase di sviluppo VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Fornisce al gruppo di progettazione l'accesso a una sottorete più piccola all'interno della rete on-premise. |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fornisce al gruppo di progettazione l'accesso a qualsiasi destinazione |

S-xxxxx14 |

False |

0.0.0.0/0 |

Comportamento risultante

-

Il gruppo di sviluppo può accedere a

10.0.0.0/16, eccetto per l'host singolo10.0.2.119/32. -

Il gruppo di manager può accedere alla rete Internet pubblica,

192.168.0.0/24, e a un singolo host (10.0.2.119/32) all'interno della rete10.0.0.0/16, ma non ha accesso a172.16.0.0/24o a uno qualsiasi degli host rimanenti nella rete10.0.0.0/16. -

Il gruppo di progettazione può accedere alla rete Internet pubblica,

192.168.0.0/24, e a172.16.0.0/24, inclusa la sottorete più specifica172.16.0.128/25.

Nota

Si noti che sia il gruppo di progettazione che quello di manager possono ora accedere a 192.168.0.0/24. Questo perché entrambi i gruppi hanno accesso a 0.0.0.0/0 (qualsiasi destinazione) e nessun'altra regola fa riferimento a 192.168.0.0/24.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fornisci ai gruppi di manager l'accesso a un singolo host in fase di sviluppo VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Fornisce al gruppo di progettazione l'accesso a una sottorete nella rete on-premise |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fornisce al gruppo di progettazione l'accesso a qualsiasi destinazione |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Fornisci l'accesso al gruppo di manager al Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportamento risultante

-

Il gruppo di sviluppo può accedere a

10.0.0.0/16, eccetto per l'host singolo10.0.2.119/32. -

Il gruppo di manager può accedere alla rete Internet pubblica,

192.168.0.0/24, e a un singolo host (10.0.2.119/32) all'interno della rete10.0.0.0/16, ma non ha accesso a172.16.0.0/24o a uno qualsiasi degli host rimanenti nella rete10.0.0.0/16. -

Il gruppo di progettazione può accedere alla rete Internet pubblica,

172.16.0.0/24e a172.16.0.128/25.

Nota

Si noti come l'aggiunta della regola per l'accesso del gruppo di manager a 192.168.0.0/24 fa sì che il gruppo di sviluppo non abbia più accesso a quella rete di destinazione.

| Descrizione della regola | ID gruppo | Consente l'accesso a tutti gli utenti | Destinazione CIDR |

|---|---|---|---|

|

Fornisce al gruppo di progettazione l'accesso alla rete on-premise |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fornire ai gruppi di sviluppo l'accesso allo sviluppo VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fornisce al gruppo di manager l'accesso a qualsiasi destinazione |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fornisci ai gruppi di manager l'accesso a un singolo host in fase di sviluppo VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

Fornisce al gruppo di progettazione l'accesso a una sottorete nella rete on-premise |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fornisce al gruppo di progettazione l'accesso a tutte le reti |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Fornisci l'accesso al gruppo di manager al Client VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

|

Fornisce l'accesso a tutti i gruppi |

N/D |

True |

0.0.0.0/0 |

Comportamento risultante

-

Il gruppo di sviluppo può accedere a

10.0.0.0/16, eccetto per l'host singolo10.0.2.119/32. -

Il gruppo di manager può accedere alla rete Internet pubblica,

192.168.0.0/24, e a un singolo host (10.0.2.119/32) all'interno della rete10.0.0.0/16, ma non ha accesso a172.16.0.0/24o a uno qualsiasi degli host rimanenti nella rete10.0.0.0/16. -

Il gruppo di progettazione può accedere alla rete Internet pubblica,

172.16.0.0/24e a172.16.0.128/25. -

Qualsiasi altro gruppo di utenti, ad esempio "gruppo di amministratori", può accedere alla rete Internet pubblica, ma non a qualsiasi altra rete di destinazione definita nelle altre regole.