Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Visualizzazione dei dettagli degli eventi a livello di infrastruttura (livello 3 o 4) in Shield Advanced

Puoi visualizzare i dettagli sul rilevamento e la mitigazione di un evento a livello di infrastruttura e sui principali contributori nella sezione inferiore della pagina della console relativa all'evento. Questa sezione può includere una combinazione di traffico legittimo e potenzialmente indesiderato e può rappresentare sia il traffico passato alla risorsa protetta sia il traffico bloccato dalle mitigazioni Shield.

Rilevamento e mitigazione

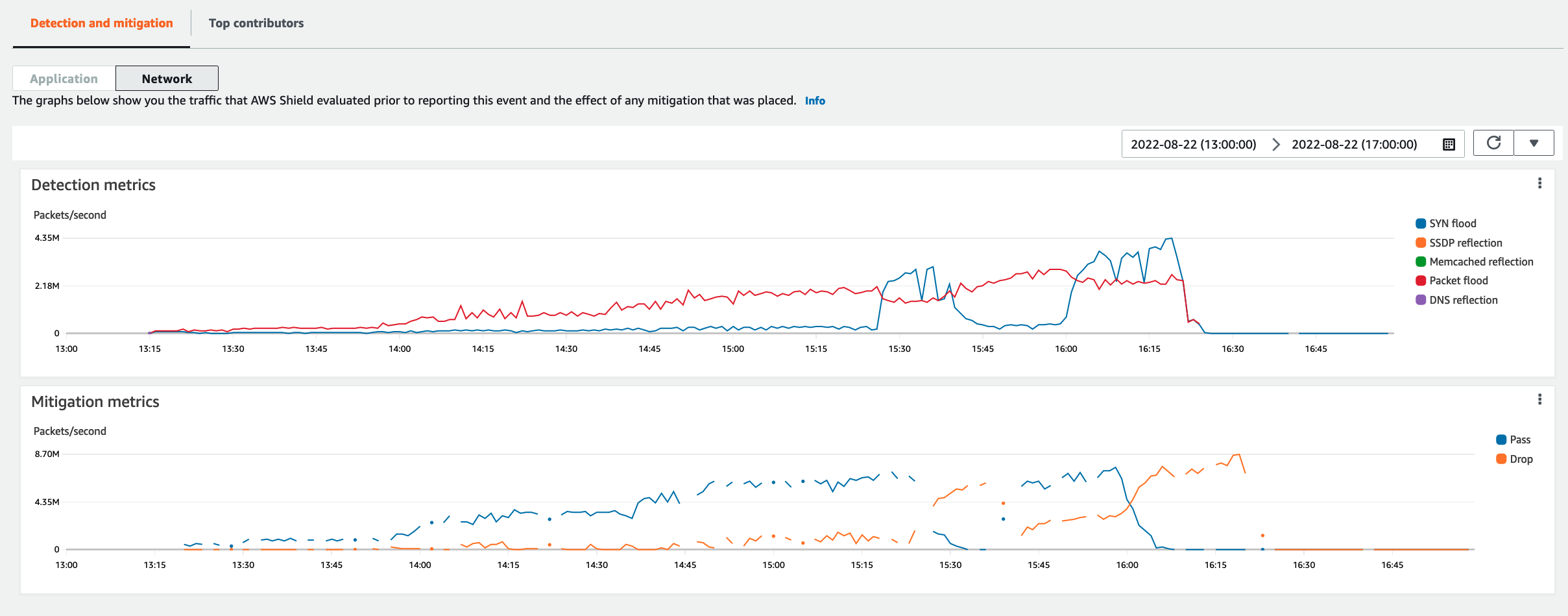

Per un evento a livello di infrastruttura (livello 3 o 4), la scheda Rilevamento e mitigazione mostra le metriche di rilevamento basate su flussi di rete campionati e le metriche di mitigazione basate sul traffico osservato dai sistemi di mitigazione. Le metriche di mitigazione sono una misurazione più precisa del traffico verso la risorsa.

Shield crea automaticamente una mitigazione per i tipi di risorse protette Elastic IP (EIP), Classic Load Balancer CLB (), Application Load ALB Balancer () AWS Global Accelerator e standard accelerator. Le metriche di mitigazione per EIP gli indirizzi e gli acceleratori AWS Global Accelerator standard indicano il numero di pacchetti passati e rilasciati.

La schermata seguente mostra un esempio di scheda Rilevamento e mitigazione per un evento a livello di infrastruttura.

Il traffico degli eventi che si interrompe prima che Shield effettui una mitigazione non è rappresentato nelle metriche di mitigazione. Ciò può comportare una differenza tra il traffico mostrato nei grafici di rilevamento e le metriche relative al passaggio e alla caduta mostrate nei grafici di mitigazione.

Collaboratori principali

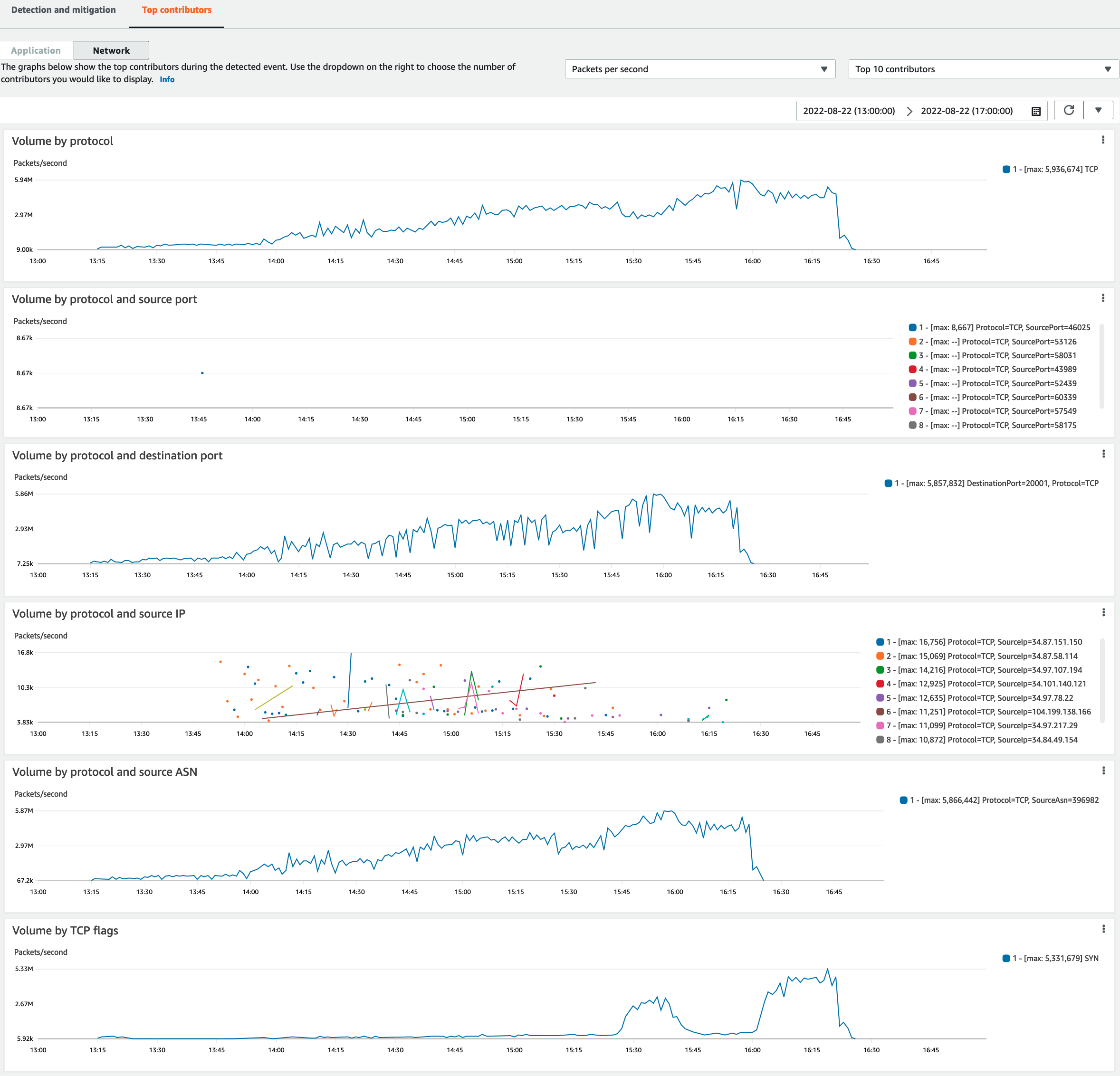

La scheda Collaboratori principali per gli eventi a livello di infrastruttura elenca le metriche relative a un massimo di 100 contributori principali in diverse dimensioni del traffico. I dettagli includono le proprietà del livello di rete per qualsiasi dimensione in cui è possibile identificare almeno cinque fonti di traffico significative. Esempi di fonti di traffico sono source IP e sourceASN.

La schermata seguente mostra un esempio della scheda Top contributors per un evento a livello di infrastruttura.

Le metriche dei contributori si basano su flussi di rete campionati per il traffico legittimo e potenzialmente indesiderato. È più probabile che gli eventi con un volume maggiore e gli eventi in cui le fonti di traffico non sono distribuite in modo elevato abbiano contributori principali identificabili. Un attacco distribuito in modo significativo può avere un numero qualsiasi di fonti, il che rende difficile identificare i principali responsabili dell'attacco. Se Shield non identifica alcun contributore significativo per una metrica o una categoria specifica, visualizza i dati come non disponibili.

In un DDoS attacco a livello di infrastruttura, le sorgenti di traffico potrebbero essere contraffatte o riflesse. Una fonte contraffatta viene falsificata intenzionalmente dall'aggressore. Una fonte riflessa è la vera fonte del traffico rilevato, ma non partecipa volontariamente all'attacco. Ad esempio, un utente malintenzionato potrebbe generare un flusso di traffico ampio e amplificato verso un bersaglio, riflettendo l'attacco su servizi su Internet che di solito sono legittimi. In questo caso, le informazioni sulla fonte potrebbero essere valide mentre non sono la fonte effettiva dell'attacco. Questi fattori possono limitare la fattibilità delle tecniche di mitigazione che bloccano le sorgenti in base alle intestazioni dei pacchetti.