Abbiamo rilasciato una nuova versione del Framework Well-Architected. Abbiamo anche aggiunto obiettivi nuovi e aggiornati al Catalogo Lens. Scopri di più

Attivazione di Trusted Advisor per un carico di lavoro in IAM

Nota

I proprietari dei carichi di lavoro devono attivare l'opzione Attiva supporto all'individuazione per il relativo account prima di creare un carico di lavoro di Trusted Advisor. La scelta di attivare l'opzione Attiva supporto all'individuazione crea il ruolo richiesto per il proprietario del carico di lavoro. Utilizza la seguente procedura per tutti gli altri account associati.

I proprietari degli account associati per i carichi di lavoro che hanno attivato Trusted Advisor devono creare un ruolo in IAM per visualizzare le informazioni di Trusted Advisor nello AWS Well-Architected Tool.

Per creare un ruolo in IAM affinché lo AWS WA Tool ottenga informazioni da Trusted Advisor

-

Accedi alla AWS Management Console e apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione della console IAM, scegli Ruoli e poi Crea ruolo.

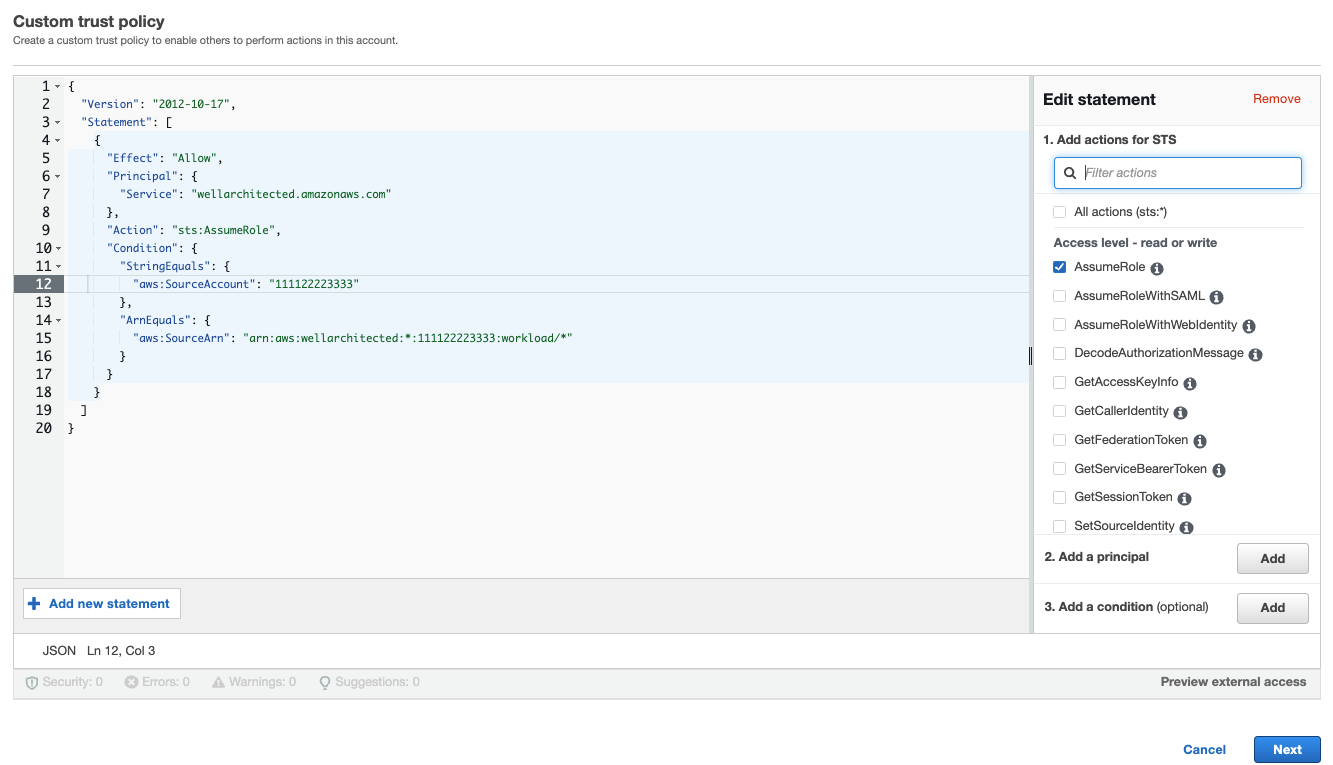

Sotto Tipo di entità attendibile scegli Policy di attendibilità personalizzata.

-

Copia e incolla la seguente policy di attendibilità personalizzata nel campo JSON della console IAM, come mostrato nell'immagine seguente. Sostituisci

WORKLOAD_OWNER_ACCOUNT_ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": "arn:aws:wellarchitected:*:WORKLOAD_OWNER_ACCOUNT_ID:workload/*" } } } ] }

Nota

Il valore

aws:sourceArnnel blocco condizione della precedente policy di attendibilità personalizzata corrisponde a"arn:aws:wellarchitected:*:, che è una condizione generica che indica che il ruolo può essere utilizzato dallo AWS WA Tool per tutti i carichi di lavoro del proprietario del carico di lavoro in questione. Tuttavia, l'accesso può essere limitato a uno specifico ARN del carico di lavoro o a un set di ARN del carico di lavoro. Per specificare più ARN, vedi la seguente policy di attendibilità di esempio.WORKLOAD_OWNER_ACCOUNT_ID:workload/*"{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": [ "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_1", "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_2" ] } } } ] } Nella pagina Aggiungi autorizzazioni, per Policy di autorizzazione scegli Crea policy per concedere allo AWS WA Tool l'accesso ai dati in lettura da Trusted Advisor. Selezionando Crea policy si apre una nuova finestra.

Nota

Inoltre, è possibile ignorare la creazione delle autorizzazioni durante la creazione del ruolo e creare una policy inline dopo la creazione del ruolo. Scegli Visualizza ruolo nel messaggio relativo alla corretta creazione del ruolo e seleziona Crea policy inline nel menu a discesa Aggiungi autorizzazioni della scheda Autorizzazioni.

Copia e incolla la seguente policy di autorizzazione nel campo JSON. Nell'ARN di

Resource, sostituisciYOUR_ACCOUNT_ID*) e scegli Prossimo:Tag.Per maggiori dettagli sui formati ARN, consulta Amazon Resource Name (ARN) in Riferimenti generali di AWS.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "trustedadvisor:DescribeCheckRefreshStatuses", "trustedadvisor:DescribeCheckSummaries", "trustedadvisor:DescribeRiskResources", "trustedadvisor:DescribeAccount", "trustedadvisor:DescribeRisk", "trustedadvisor:DescribeAccountAccess", "trustedadvisor:DescribeRisks", "trustedadvisor:DescribeCheckItems" ], "Resource": [ "arn:aws:trustedadvisor:*:YOUR_ACCOUNT_ID:checks/*" ] } ] }-

Se Trusted Advisor è attivato per un carico di lavoro e nel campo Definizione della risorsa è stato selezionato AppRegistry o Tutti, tutti gli account che possiedono una risorsa nell'applicazione AppRegistry collegate al carico di lavoro devono aggiungere la seguente autorizzazione alla policy di autorizzazione del proprio ruolo Trusted Advisor.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DiscoveryPermissions", "Effect": "Allow", "Action": [ "servicecatalog:ListAssociatedResources", "tag:GetResources", "servicecatalog:GetApplication", "resource-groups:ListGroupResources", "cloudformation:DescribeStacks", "cloudformation:ListStackResources" ], "Resource": "*" } ] } -

(Facoltativo) Aggiungi tag. Scegli Prossimo: Rivedi.

-

Controlla la policy, assegnale un nome e seleziona Crea policy.

-

Nella pagina Aggiungi autorizzazioni del ruolo, seleziona il nome della policy che hai appena creato, quindi seleziona Avanti.

-

Inserisci il nome del ruolo, che deve utilizzare la seguente sintassi:

WellArchitectedRoleForTrustedAdvisor-. Quindi scegli Crea ruolo. SostituisciWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDNella parte superiore della pagina dovrebbe comparire un messaggio di operazione riuscita che indica che il ruolo è stato creato.

-

Per visualizzare il ruolo e la policy di autorizzazione associata, nel pannello di navigazione sinistro sotto Gestione degli accessi, scegli Ruoli e cerca il nome di

WellArchitectedRoleForTrustedAdvisor-. Seleziona il nome del ruolo per verificare che le autorizzazioni e le relazioni di attendibilità siano corrette.WORKLOAD_OWNER_ACCOUNT_ID