Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo del NAT gateway e del Gateway Load Balancer con EC2 istanze Amazon per l'uscita centralizzata IPv4

L'utilizzo di un'appliance virtuale basata su software (su AmazonEC2) da Marketplace AWS e AWS Partner Network come punto di uscita è simile alla configurazione del NAT gateway. Questa opzione può essere utilizzata se si desidera utilizzare il sistema di prevenzione e rilevamento delle intrusioni (IPS/IDS) avanzato di livello 7 e le funzionalità di ispezione approfondita dei pacchetti offerte dai vari fornitori.

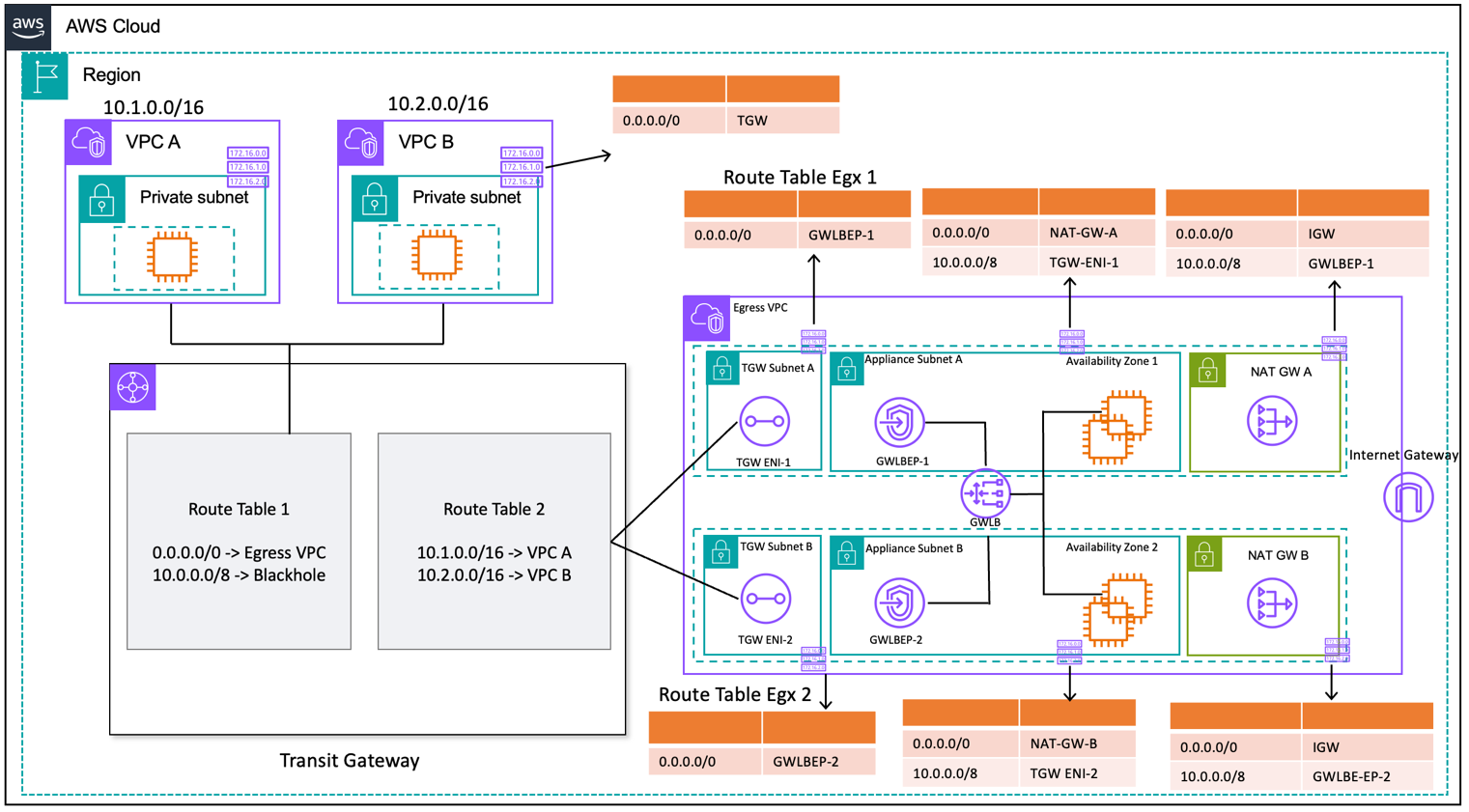

Nella figura seguente, oltre al NAT gateway, si distribuiscono appliance virtuali utilizzando EC2 istanze dietro un Gateway Load GWLB Balancer (). In questa configurazioneGWLB, Gateway Load Balancer Endpoint (GWLBE), le appliance e i NAT gateway virtuali vengono distribuiti in un sistema centralizzato VPC collegato al Transit Gateway tramite allegato. VPC Gli spoke VPCs sono inoltre collegati al Transit Gateway tramite un VPC Attachment. Poiché GWLBEs sono una destinazione instradabile, puoi indirizzare il traffico che si sposta da e verso il Transit Gateway verso la flotta di appliance virtuali configurate come destinazioni dietro aGWLB. GWLBagisce come un bump-in-the-wire e trasmette in modo trasparente tutto il traffico di livello 3 attraverso dispositivi virtuali di terze parti e quindi è invisibile alla fonte e alla destinazione del traffico. Pertanto, questa architettura consente di ispezionare centralmente tutto il traffico in uscita che attraversa Transit Gateway.

Per ulteriori informazioni su come il traffico fluisce dalle applicazioni su Internet e viceversa attraverso questa configurazione, consulta Architettura di ispezione centralizzata con AWS Gateway Load AWS Transit Gateway Balancer

È possibile abilitare la modalità appliance su Transit Gateway per mantenere la simmetria del flusso attraverso le appliance virtuali. Ciò significa che il traffico bidirezionale viene instradato attraverso lo stesso dispositivo e la zona di disponibilità per tutta la durata del flusso. Questa impostazione è particolarmente importante per i firewall stateful che eseguono un'ispezione approfondita dei pacchetti. L'attivazione della modalità appliance elimina la necessità di soluzioni alternative complesse, come la traduzione degli indirizzi di rete di origine (SNAT), per forzare il ritorno del traffico all'appliance corretta per mantenere la simmetria. Per ulteriori informazioni, consulta le best practice per l'implementazione di Gateway Load

È anche possibile implementare gli GWLB endpoint in modo distribuito senza Transit Gateway per consentire l'ispezione in uscita. Scopri di più su questo modello architettonico nel post del blog Introducing AWS Gateway Load Balancer: Supported architecture patterns

Uscita centralizzata con Gateway Load Balancer EC2 e istanza (progettazione della tabella di percorso)

Elevata disponibilità

AWSconsiglia di implementare Gateway Load Balancer e appliance virtuali in più zone di disponibilità per una maggiore disponibilità.

Gateway Load Balancer può eseguire controlli di integrità per rilevare i guasti delle appliance virtuali. In caso di malfunzionamento dell'appliance, GWLB reindirizza i nuovi flussi verso dispositivi funzionanti. I flussi esistenti vanno sempre allo stesso obiettivo indipendentemente dallo stato di salute dell'obiettivo. Ciò consente di svuotare la connessione e di evitare errori nei controlli di integrità dovuti a CPU picchi sugli elettrodomestici. Per ulteriori dettagli, fare riferimento alla sezione 4: Comprendere gli scenari di errore di appliance e Availability Zone nel post del blog Best practice for deploying Gateway Load Balancer

Vantaggi

Gli endpoint Gateway Load Balancer e Gateway Load Balancer sono alimentati AWS PrivateLink da, che consente lo scambio di traffico VPC attraverso i confini in modo sicuro senza la necessità di attraversare la rete Internet pubblica.

Gateway Load Balancer è un servizio gestito che elimina il carico indifferenziato di gestione, implementazione e scalabilità delle appliance di sicurezza virtuali, in modo che tu possa concentrarti sulle cose che contano. Gateway Load Balancer può esporre lo stack di firewall come servizio endpoint a cui i clienti possono abbonarsi utilizzando il. Marketplace AWS

Considerazioni chiave

-

Le apparecchiature devono supportare il protocollo di incapsulamento Geneve

con cui integrarsi. GWLB -

Alcuni dispositivi di terze parti possono supportare SNAT e sovrapporre il routing (modalità a due bracci

), eliminando così la necessità di creare gateway per risparmiare sui costi. NAT Tuttavia, consulta un AWS partner di tua scelta prima di utilizzare questa modalità, poiché dipende dal supporto e dall'implementazione del fornitore. -

Prendi nota del timeout di GWLBinattività. Ciò può causare timeout di connessione per i client. È possibile regolare i timeout a livello di client, server, firewall e sistema operativo per evitare che ciò si verifichi. Per ulteriori informazioni, consultate la Sezione 1: Ottimizzazione dei valori TCP keep-alive o timeout per supportare TCP flussi di lunga durata nel post del blog Best practice for deploying Gateway Load Balancer

. -

GWLBEsono alimentati da, pertanto verranno applicati dei AWS PrivateLink costi. AWS PrivateLink Puoi saperne di più nella pagina AWS PrivateLink dei prezzi

. Se si utilizza il modello centralizzato con Transit Gateway, saranno applicabili i costi di elaborazione dei TGW dati. -

Prendi in considerazione la possibilità di implementare Transit Gateway e l'uscita VPC in un account Network Services separato per separare l'accesso in base alla delega di compiti, ad esempio solo gli amministratori di rete possono accedere all'account di servizi di rete.