Questa guida fornisce la documentazione per AWS Wickr. Per Wickr Enterprise, che è la versione locale di Wickr, consulta Enterprise Administration Guide.

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura AWS Wickr con il servizio Single Sign-On di Microsoft Entra (Azure AD)

AWS Wickr può essere configurato per utilizzare Microsoft Entra (Azure AD) come provider di identità. A tale scopo, completa le seguenti procedure sia in Microsoft Entra che nella console di amministrazione di AWS Wickr.

avvertimento

Una volta abilitato l'SSO su una rete, gli utenti attivi verranno disconnessi da Wickr e li obbligherà a riautenticarsi utilizzando il provider SSO.

Completa la seguente procedura per registrare AWS Wickr come applicazione in Microsoft Entra.

Nota

Consulta la documentazione di Microsoft Entra per schermate dettagliate e risoluzione dei problemi. Per ulteriori informazioni, vedi Registrare un'applicazione con la piattaforma di identità Microsoft

-

Nel riquadro di navigazione, scegli Applicazioni, quindi scegli Registrazioni app.

-

Nella pagina Registrazioni delle app, scegli Registra un'applicazione, quindi inserisci il nome dell'applicazione.

-

Seleziona Account solo in questa directory organizzativa (solo directory predefinita - Tenant singolo).

-

In URI di reindirizzamento, seleziona Web, quindi inserisci il seguente indirizzo Web:.

https://messaging-pro-prod.wickr.com/deeplink/oidc.phpNota

L'URI di reindirizzamento può anche essere copiato dalle impostazioni di configurazione SSO nella console di amministrazione di AWS Wickr.

-

Scegli Registrati.

-

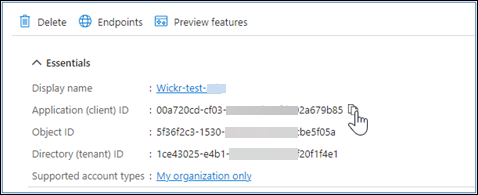

Dopo la registrazione, copia/salva l'ID dell'applicazione (client) generato.

-

Seleziona la scheda Endpoints per prendere nota di quanto segue:

-

Endpoint di autorizzazione Oauth 2.0 (v2): Ad esempio:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

Modifica questo valore per rimuovere 'oauth2/» e «authorize». Ad esempio, l'URL fisso avrà questo aspetto:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

Questo verrà indicato come emittente SSO.

-

Completare la procedura seguente per configurare l'autenticazione in Microsoft Entra.

-

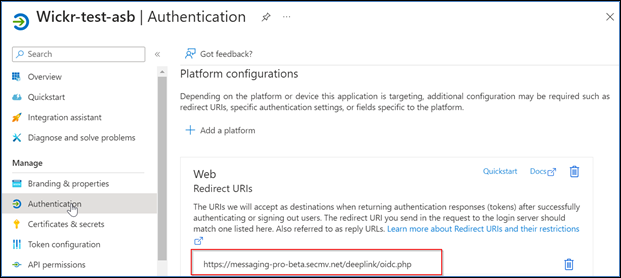

Nel riquadro di navigazione, scegli Autenticazione.

-

Nella pagina Autenticazione, assicurati che l'URI di reindirizzamento Web sia lo stesso inserito in precedenza (in Registra AWS Wickr come applicazione).

-

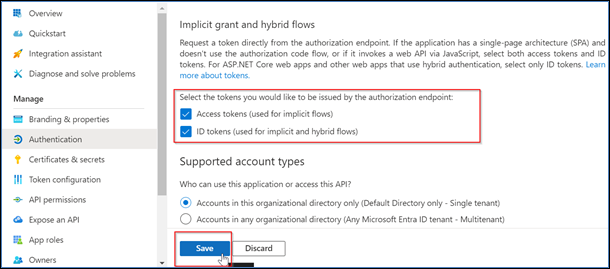

Seleziona i token di accesso utilizzati per i flussi impliciti e i token ID utilizzati per i flussi impliciti e ibridi.

-

Seleziona Salva.

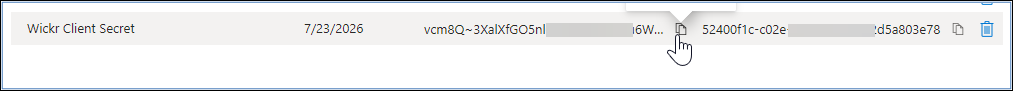

Completa la seguente procedura per configurare certificati e segreti in Microsoft Entra.

-

Nel riquadro di navigazione, scegli Certificati e segreti.

-

Nella pagina Certificati e segreti, seleziona la scheda Client secrets.

-

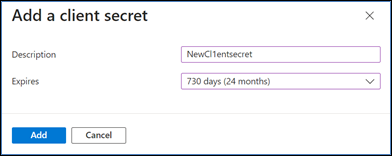

Nella scheda Client secrets, seleziona Nuovo client secret.

-

Inserisci una descrizione e seleziona un periodo di scadenza per il segreto.

-

Scegli Aggiungi.

-

Dopo aver creato il certificato, copia il valore segreto del client.

Nota

Il valore segreto del client (non l'ID segreto) sarà richiesto per il codice dell'applicazione client. Potresti non essere in grado di visualizzare o copiare il valore segreto dopo aver lasciato questa pagina. Se non lo copi ora, dovrai tornare indietro per creare un nuovo client secret.

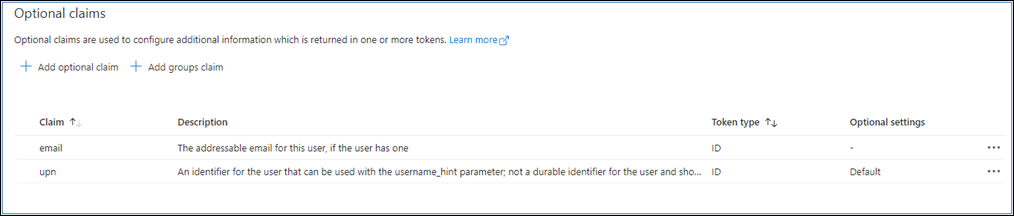

Completare la procedura seguente per configurare la configurazione dei token in Microsoft Entra.

-

Nel riquadro di navigazione, scegli Configurazione token.

-

Nella pagina di configurazione del token, scegli Aggiungi reclamo opzionale.

-

In Reclami opzionali, seleziona il tipo di token come ID.

-

Dopo aver selezionato ID, in Reclamo, seleziona email e upn.

-

Scegli Aggiungi.

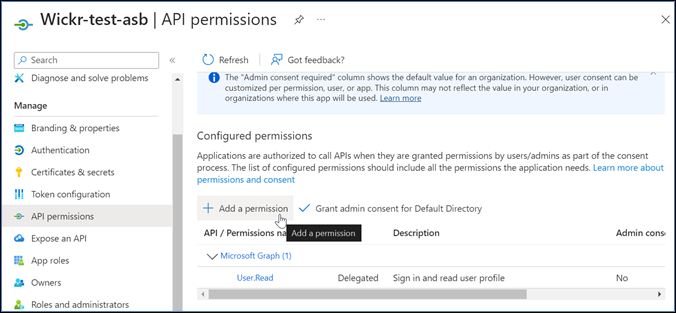

Completare la procedura seguente per configurare le autorizzazioni API in Microsoft Entra.

-

Nel riquadro di navigazione, scegli API permissions (Autorizzazioni API).

-

Nella pagina delle autorizzazioni API, scegli Aggiungi un'autorizzazione.

-

Seleziona Microsoft Graph, quindi seleziona Autorizzazioni delegate.

-

Seleziona la casella di controllo per email, offline_access, openid, profile.

-

Scegli Aggiungi autorizzazioni.

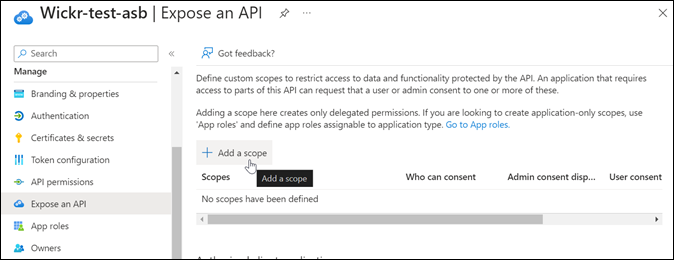

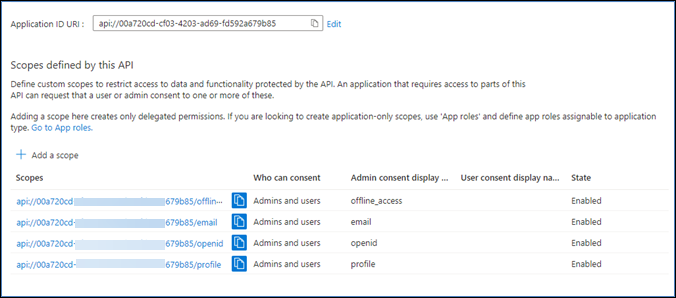

Completa la procedura seguente per esporre un'API per ciascuno dei 4 ambiti in Microsoft Entra.

-

Nel riquadro di navigazione, scegli Esponi un'API.

-

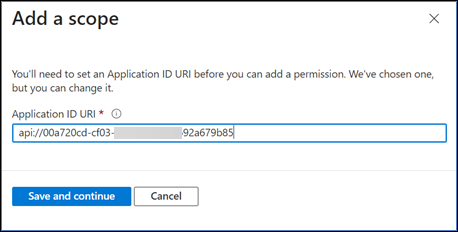

Nella pagina Esponi un'API, scegli Aggiungi un ambito.

L'URI dell'ID dell'applicazione deve essere compilato automaticamente e l'ID che segue l'URI deve corrispondere all'ID dell'applicazione (creato in Register AWS Wickr come applicazione).

-

Seleziona Salva e continua.

-

Seleziona il tag Amministratori e utenti, quindi inserisci il nome dell'ambito come offline_access.

-

Seleziona Stato, quindi seleziona Abilita.

-

Scegli Aggiungi ambito.

-

Ripeti i passaggi da 1 a 6 di questa sezione per aggiungere i seguenti ambiti: email, openid e profile.

-

In Applicazioni client autorizzate, scegli Aggiungi un'applicazione client.

-

Seleziona tutti e quattro gli ambiti creati nel passaggio precedente.

-

Immettere o verificare l'ID dell'applicazione (client).

-

Scegli Aggiungi applicazione.

Completa la seguente procedura di configurazione nella console AWS Wickr.

-

Apri il file AWS Management Console per Wickr all'indirizzo. https://console.aws.amazon.com/wickr/

-

Nella pagina Reti, scegli il link Amministratore, per accedere alla Console di amministrazione di Wickr per quella rete.

-

Nel pannello di navigazione della console di amministrazione di Wickr, scegli Impostazioni di rete, quindi scegli Configurazione SSO.

-

In Network Endpoint, assicurati che l'URI di reindirizzamento corrisponda al seguente indirizzo web (aggiunto nel passaggio 4 in Registra AWS Wickr come applicazione).

https://messaging-pro-prod.wickr.com/deeplink/oidc.php. -

In Configurazione SSO, scegli Start

-

Inserisci i seguenti dettagli:

-

Emittente SSO: questo è l'endpoint che è stato modificato in precedenza (ad es.).

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

ID client SSO: è l'ID dell'applicazione (client) dal riquadro Panoramica.

-

ID aziendale: può essere un valore di testo univoco che include caratteri alfanumerici e caratteri di sottolineatura. Questa frase è ciò che gli utenti inseriranno al momento della registrazione su nuovi dispositivi.

-

Segreto del client: questo è il segreto del client nel pannello Certificati e segreti.

-

Ambiti: questi sono i nomi degli ambiti esposti nel riquadro Esponi un'API. Inserisci email, profile, offline_access e openid.

-

Ambito del nome utente personalizzato: inserisci upn.

Gli altri campi sono facoltativi.

-

-

Scegli Prova e salva.

-

Seleziona Salva.

La configurazione SSO è completa. Per verificare, ora puoi aggiungere un utente all'applicazione in Microsoft Entra e accedere con l'utente utilizzando SSO e Company ID.

Per ulteriori informazioni su come invitare e integrare utenti, consulta Creare e invitare utenti.

Di seguito sono riportati i problemi più comuni che potresti riscontrare e suggerimenti per risolverli.

-

Il test di connessione SSO fallisce o non risponde:

-

Assicurati che l'emittente SSO sia configurato come previsto.

-

Assicurati che i campi obbligatori in SSO Configured siano impostati come previsto.

-

-

Il test di connessione ha avuto esito positivo, ma l'utente non è in grado di effettuare il login:

-

Assicurati che l'utente sia aggiunto all'applicazione Wickr che hai registrato in Microsoft Entra.

-

Assicurati che l'utente stia utilizzando l'ID aziendale corretto, incluso il prefisso. Ad esempio, UE1 w_DRQTVADemoNetwork.

-

Il Client Secret potrebbe non essere impostato correttamente nella configurazione SSO di AWS Wickr. Reimpostalo creando un altro segreto client in Microsoft Entra e imposta il nuovo segreto del client nella configurazione SSO di Wickr.

-