Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Protezione dei dati in Amazon WorkMail

Il modello di responsabilità AWS condivisa Modello

Ai fini della protezione dei dati, ti consigliamo di proteggere Account AWS le credenziali e di configurare i singoli utenti con AWS IAM Identity Center o AWS Identity and Access Management (IAM). In tal modo, a ogni utente verranno assegnate solo le autorizzazioni necessarie per svolgere i suoi compiti. Ti suggeriamo, inoltre, di proteggere i dati nei seguenti modi:

-

Utilizza l'autenticazione a più fattori (MFA) con ogni account.

-

UsaSSL/TLSper comunicare con AWS le risorse. Richiediamo TLS 1.2 e consigliamo TLS 1.3.

-

Configurazione API e registrazione delle attività degli utenti con AWS CloudTrail. Per informazioni sull'uso dei CloudTrail percorsi per registrare AWS le attività, consulta Lavorare con i CloudTrail percorsi nella Guida per l'AWS CloudTrail utente.

-

Utilizza soluzioni di AWS crittografia, insieme a tutti i controlli di sicurezza predefiniti all'interno Servizi AWS.

-

Utilizza i servizi di sicurezza gestiti avanzati, come Amazon Macie, che aiutano a individuare e proteggere i dati sensibili archiviati in Amazon S3.

-

Se hai bisogno di FIPS 140-3 moduli crittografici convalidati per accedere AWS tramite un'interfaccia a riga di comando o unAPI, usa un endpoint. FIPS Per ulteriori informazioni sugli FIPS endpoint disponibili, vedere Federal Information Processing

Standard () 140-3. FIPS

Ti consigliamo vivamente di non inserire mai informazioni riservate o sensibili, ad esempio gli indirizzi e-mail dei clienti, nei tag o nei campi di testo in formato libero, ad esempio nel campo Nome. Ciò include quando lavori con Amazon WorkMail o altri Servizi AWS utenti utilizzando la consoleAPI, AWS CLI, o AWS SDKs. I dati inseriti nei tag o nei campi di testo in formato libero utilizzati per i nomi possono essere utilizzati per i la fatturazione o i log di diagnostica. Se fornisci un URL a un server esterno, ti consigliamo vivamente di non includere le informazioni sulle credenziali URL per convalidare la tua richiesta a quel server.

In che modo Amazon WorkMail utilizza AWS KMS

Amazon crittografa in WorkMail modo trasparente tutti i messaggi nelle caselle di posta di tutte le WorkMail organizzazioni Amazon prima che i messaggi vengano scritti su disco e decrittografa in modo trasparente i messaggi quando gli utenti vi accedono. Non puoi disabilitare la crittografia. Per proteggere le chiavi di crittografia che proteggono i messaggi, Amazon WorkMail è integrato con AWS Key Management Service (AWS KMS).

Amazon offre WorkMail anche un'opzione per consentire agli utenti di inviare e-mail firmate o crittografate. Questa caratteristica di crittografia non utilizza AWS KMS. Per ulteriori informazioni, consulta Abilitazione di e-mail crittografate o firmate.

Argomenti

WorkMail Crittografia Amazon

In Amazon WorkMail, ogni organizzazione può contenere più caselle di posta, una per ogni utente dell'organizzazione. Tutti i messaggi, inclusi gli elementi di calendario ed e-mail, vengono archiviati nella casella di posta dell'utente.

Per proteggere il contenuto delle caselle di posta nelle tue WorkMail organizzazioni Amazon, Amazon WorkMail crittografa tutti i messaggi delle caselle di posta prima che vengano scritti su disco. Nessuna informazione fornita dai clienti viene archiviata in testo non crittografato.

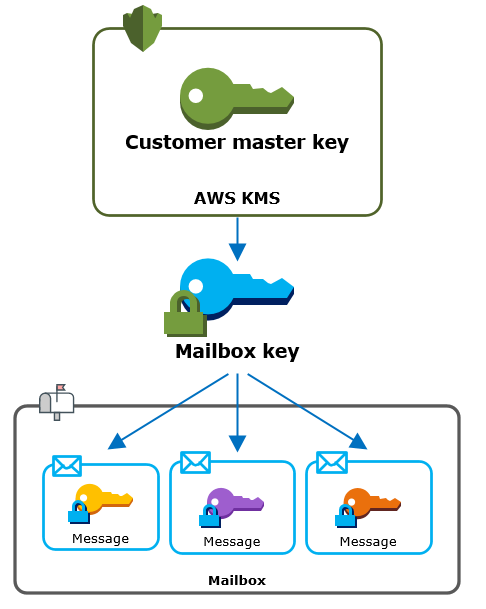

Ogni messaggio viene crittografato con una chiave di crittografia dei dati univoca. La chiave del messaggio è protetta da una chiave della casella di posta, che è una chiave di crittografia univoca che viene utilizzata solo per quella casella. La chiave della casella di posta è crittografata con una chiave master AWS KMS del cliente (CMK) per l'organizzazione che non esce mai non crittografata. AWS KMS Il seguente diagramma mostra la relazione dei messaggi crittografati, le chiavi dei messaggi crittografati, la chiave della casella di posta crittografata e la CMK per l'organizzazione in AWS KMS.

Impostazione di un file CMK per l'organizzazione

Quando crei un' WorkMail organizzazione Amazon, hai la possibilità di selezionare una chiave master AWS KMS del cliente (CMK) per l'organizzazione. Questa CMK protegge tutte le chiavi delle caselle di posta in quell’organizzazione.

Puoi selezionare l'impostazione predefinita AWS gestita CMK per Amazon WorkMail oppure puoi selezionare un cliente esistente gestito CMK che possiedi e gestisci. Per ulteriori informazioni, consulta Customer Master Keys (CMKs) nella AWS Key Management Service Developer Guide. Puoi selezionarne una uguale CMK o diversa CMK per ciascuna delle tue organizzazioni, ma non puoi cambiarle CMK una volta selezionata.

Importante

Amazon WorkMail supporta solo sistemi simmetriciCMKs. Non è possibile utilizzare un formato asimmetrico. CMK Per informazioni su come determinare se a CMK è simmetrico o asimmetrico, consulta Identification symmetric and asimmetric nella Developer Guide. CMKs AWS Key Management Service

Per trovare il file più adatto alla tua organizzazione, utilizza la voce CMK di registro verso cui vengono registrate le chiamate. AWS CloudTrail AWS KMS

Una chiave di crittografia univoca per ogni casella di posta

Quando crei una casella di posta, Amazon WorkMail genera una chiave di crittografia simmetrica unica Advanced Encryption Standard

Per proteggere la chiave della casella di posta, Amazon WorkMail chiede di AWS KMS crittografare la chiave della casella di posta sotto CMK per l'organizzazione. Quindi archivia la chiave della casella di posta crittografata nei metadati della casella.

Nota

Amazon WorkMail utilizza una chiave di crittografia simmetrica delle caselle di posta per proteggere le chiavi dei messaggi. In precedenza, Amazon WorkMail proteggeva ogni casella di posta con una coppia di chiavi asimmetrica. Usava la chiave pubblica per crittografare ogni chiave di messaggio e la chiave privata per decrittografarla. La chiave della casella di posta privata era protetta dalla CMK per l'organizzazione. Le cassette postali più vecchie possono utilizzare una coppia di chiavi di posta asimmetrica. Questa modifica non influisce sulla sicurezza della casellla di posta o dei messaggi.

Crittografia di ogni messaggio

Quando un utente aggiunge un messaggio a una casella di posta, Amazon WorkMail genera una chiave di crittografia AES simmetrica unica a 256 bit per il messaggio esterno. AWS KMS Usa questa chiave del messaggio per crittografare il messaggio. Amazon WorkMail crittografa la chiave del messaggio sotto la chiave della casella di posta e archivia la chiave del messaggio crittografato con il messaggio. Quindi, crittografa la chiave della casella di posta con la CMK per l'organizzazione.

Creazione di una nuova casella di posta

Quando Amazon WorkMail crea una casella di posta, utilizza il seguente processo per preparare la cassetta postale a contenere messaggi crittografati.

-

Amazon WorkMail genera una chiave di crittografia AES simmetrica unica a 256 bit per la casella di posta esterna. AWS KMS

-

Amazon WorkMail chiama l'operazione AWS KMS Encrypt. Passa la chiave della casella di posta e l'identificatore della chiave master del cliente (CMK) per l'organizzazione. AWS KMS restituisce un testo cifrato della chiave della cassetta postale crittografato con. CMK

-

Amazon WorkMail archivia la chiave crittografata della casella di posta con i metadati della casella di posta.

Crittografia di un messaggio di casella di posta

Per crittografare un messaggio, Amazon WorkMail utilizza il seguente processo.

-

Amazon WorkMail genera una chiave AES simmetrica unica a 256 bit per il messaggio. Utilizza la chiave del messaggio in testo semplice e l'algoritmo Advanced Encryption Standard (AES) per crittografare il messaggio all'esterno di. AWS KMS

-

Per proteggere la chiave del messaggio contenuta nella chiave della casella di posta, Amazon WorkMail deve decrittografare la chiave della casella di posta, che viene sempre archiviata in forma crittografata.

Amazon WorkMail chiama l'operazione AWS KMS Decrypt e inserisce la chiave della casella di posta crittografata. AWS KMS utilizza CMK for the organization per decrittografare la chiave della casella di posta e restituisce la chiave della casella di posta in testo semplice ad Amazon. WorkMail

-

Amazon WorkMail utilizza la chiave della casella di posta in testo semplice e l'algoritmo Advanced Encryption Standard (AES) per crittografare la chiave del messaggio all'esterno di. AWS KMS

-

Amazon WorkMail memorizza la chiave del messaggio crittografato nei metadati del messaggio crittografato in modo che sia disponibile per la decrittografia.

Decrittografia di un messaggio di casella di posta

Per decrittografare un messaggio, Amazon WorkMail utilizza il seguente processo.

-

Amazon WorkMail chiama l'operazione AWS KMS Decrypt e inserisce la chiave della casella di posta crittografata. AWS KMS utilizza CMK for the organization per decrittografare la chiave della casella di posta e restituisce la chiave della casella di posta in testo semplice ad Amazon. WorkMail

-

Amazon WorkMail utilizza la chiave della casella di posta in testo semplice e l'algoritmo Advanced Encryption Standard (AES) per decrittografare la chiave del messaggio crittografato all'esterno di. AWS KMS

-

Amazon WorkMail utilizza la chiave del messaggio in testo semplice per decrittografare il messaggio crittografato.

Memorizzazione delle chiavi delle caselle di posta

Per migliorare le prestazioni e ridurre al minimo le chiamate a AWS KMS, Amazon WorkMail memorizza nella cache ogni chiave della casella di posta in testo semplice per ogni client localmente per un massimo di un minuto. Al termine del periodo di memorizzazione, la chiave della casella di posta viene rimossa. Se la chiave della casella di posta per quel client è richiesta durante il periodo di memorizzazione nella cache, Amazon WorkMail può recuperarla dalla cache anziché chiamare. AWS KMS La chiave è protetta nella cache e non viene mai scritta su disco in testo non crittografato.

Autorizzazione dell'utilizzo della CMK

Quando Amazon WorkMail utilizza una chiave master del cliente (CMK) nelle operazioni crittografiche, agisce per conto dell'amministratore della casella di posta.

Per utilizzare la chiave master AWS KMS del cliente (CMK) come segreto per tuo conto, l'amministratore deve disporre delle seguenti autorizzazioni. È possibile specificare queste autorizzazioni necessarie in una policy IAM o della chiave.

-

kms:Encrypt -

kms:Decrypt -

kms:CreateGrant

Per consentire l'CMKutilizzo solo per le richieste che provengono da Amazon WorkMail, puoi utilizzare la chiave kms: ViaService condition con il workmail. valore.<region>.amazonaws.com

Puoi inoltre utilizzare le chiavi o i valori nel contesto di crittografia come una condizione per utilizzare la CMK per le operazioni di crittografia. Ad esempio, è possibile utilizzare un operatore di condizione stringa in un documento di policy IAM o delle chiavi oppure utilizzare un vincolo di concessione in una concessione.

Politica chiave per i gestiti AWS CMK

La politica chiave per AWS managed CMK for Amazon WorkMail consente agli utenti di utilizzare la CMK per operazioni specificate solo quando Amazon WorkMail effettua la richiesta per conto dell'utente. La policy delle chiavi non consente ad alcun utente di utilizzare la CMK direttamente.

Questa policy delle chiavi, come le policy di tutte le chiavi gestite da AWS, viene stabilita dal servizio. Non puoi modificare la politica chiave, ma puoi visualizzarla in qualsiasi momento. Per i dettagli, consulta Visualizzazione di una politica chiave nella Guida per gli AWS Key Management Service sviluppatori.

Le istruzioni di policy nella policy delle chiavi hanno l'effetto seguente:

-

Consenti agli utenti dell'account e della regione di utilizzarlo CMK per operazioni crittografiche e creare concessioni, ma solo quando la richiesta proviene da Amazon per loro WorkMail conto. La chiave di condizione

kms:ViaServiceapplica questa limitazione. -

Consente all' AWS account di creare IAM politiche che consentono agli utenti di visualizzare le CMK proprietà e revocare le sovvenzioni.

Di seguito è riportata una politica chiave per un esempio AWS gestito CMK per Amazon WorkMail.

{ "Version" : "2012-10-17", "Id" : "auto-workmail-1", "Statement" : [ { "Sid" : "Allow access through WorkMail for all principals in the account that are authorized to use WorkMail", "Effect" : "Allow", "Principal" : { "AWS" : "*" }, "Action" : [ "kms:Decrypt", "kms:CreateGrant", "kms:ReEncrypt*", "kms:DescribeKey", "kms:Encrypt" ], "Resource" : "*", "Condition" : { "StringEquals" : { "kms:ViaService" : "workmail.us-east-1.amazonaws.com", "kms:CallerAccount" : "111122223333" } } }, { "Sid" : "Allow direct access to key metadata to the account", "Effect" : "Allow", "Principal" : { "AWS" : "arn:aws:iam::111122223333:root" }, "Action" : [ "kms:Describe*", "kms:List*", "kms:Get*", "kms:RevokeGrant" ], "Resource" : "*" } ] }

Utilizzo delle sovvenzioni per autorizzare Amazon WorkMail

Oltre alle politiche chiave, Amazon WorkMail utilizza le sovvenzioni per aggiungere autorizzazioni a ciascuna CMK organizzazione. Per visualizzare le sovvenzioni disponibili CMK nel tuo account, utilizza l'operazione. ListGrants

Amazon WorkMail utilizza le sovvenzioni per aggiungere le seguenti autorizzazioni all'CMKorganizzazione.

-

Aggiungi l'

kms:Encryptautorizzazione per consentire ad Amazon di WorkMail crittografare la chiave della casella di posta. -

Aggiungi l'

kms:Decryptautorizzazione per consentire ad Amazon di WorkMail utilizzare la chiave CMK per decrittografare la casella di posta. Amazon WorkMail richiede questa autorizzazione in una concessione perché la richiesta di lettura dei messaggi della casella di posta utilizza il contesto di sicurezza dell'utente che sta leggendo il messaggio. La richiesta non utilizza le credenziali dell' AWS account. Amazon WorkMail crea questa sovvenzione quando ne selezioni una CMK per l'organizzazione.

Per creare le sovvenzioni, Amazon WorkMail chiama per CreateGrantconto dell'utente che ha creato l'organizzazione. L’autorizzazione a creare la concessione proviene dalla policy delle chiavi. Questa politica consente agli utenti dell'account di CreateGrant CMK rivolgersi all'organizzazione quando Amazon WorkMail effettua la richiesta per conto di un utente autorizzato.

La policy chiave consente inoltre all'account root di revocare la concessione sulla chiave AWS gestita. Tuttavia, se revochi la concessione, Amazon non WorkMail può decrittografare i dati crittografati nelle tue caselle di posta.

Contesto WorkMail di crittografia Amazon

Un contesto di crittografia è un set di coppie chiave-valore che contiene dati arbitrari non segreti. Quando includi un contesto di crittografia in una richiesta di crittografia dei dati, associa AWS KMS crittograficamente il contesto di crittografia ai dati crittografati. lo stesso contesto di crittografia sia necessario per decrittografare i dati. Per ulteriori informazioni, consultare Contesto della crittografia nella Guida per gli sviluppatori di AWS Key Management Service .

Amazon WorkMail utilizza lo stesso formato di contesto di crittografia in tutte le operazioni AWS KMS crittografiche. È possibile utilizzare il contesto di crittografia per identificare un’operazione di crittografia in record e log di audit, ad esempio AWS CloudTrail, nonché come una condizione per l'autorizzazione in policy e concessioni.

Nelle sue richieste Encrypt and Decrypt a, AWS KMS Amazon WorkMail utilizza un contesto di crittografia in cui la chiave è aws:workmail:arn e il valore è l'Amazon Resource Name (ARN) dell'organizzazione.

"aws:workmail:arn":"arn:aws:workmail:region:account ID:organization/organization-ID"Ad esempio, il seguente contesto di crittografia include un'organizzazione di esempio ARN nella regione Europa (Irlanda) eu-west-1 ().

"aws:workmail:arn":"arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56"Monitoraggio WorkMail dell'interazione di Amazon con AWS KMS

Puoi utilizzare AWS CloudTrail Amazon CloudWatch Logs per tenere traccia delle richieste a cui Amazon WorkMail invia per tuo AWS KMS conto.

Crittografa

Quando crei una casella di posta, Amazon WorkMail genera una chiave della casella di posta e chiama AWS KMS per crittografare la chiave della casella di posta. Amazon WorkMail invia una richiesta Encrypt a AWS KMS con la chiave della casella di posta in testo semplice e un identificatore per l'organizzazione Amazon. CMK WorkMail

L'evento che registra l'operazione Encrypt è simile a quello del seguente evento di esempio. L'utente è il WorkMail servizio Amazon. I parametri includono l'CMKID (keyId) e il contesto di crittografia per l' WorkMail organizzazione Amazon. Amazon WorkMail inserisce anche la chiave della casella di posta, ma questa non viene registrata nel CloudTrail registro.

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-19T10:01:09Z", "eventSource": "kms.amazonaws.com", "eventName": "Encrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" }, "keyId": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d" }, "responseElements": null, "requestID": "76e96b96-7e24-4faf-a2d6-08ded2eaf63c", "eventID": "d5a59c18-128a-4082-aa5b-729f7734626a", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "d08e60f1-097e-4a00-b7e9-10bc3872d50c" }

Decrypt

Quando aggiungi, visualizzi o elimini un messaggio della casella di posta, Amazon WorkMail chiede di decrittografare la AWS KMS chiave della casella di posta. Amazon WorkMail invia una richiesta Decrypt a AWS KMS con la chiave della casella di posta crittografata e un identificatore per CMK l'organizzazione Amazon. WorkMail

L'evento che registra l'operazione Decrypt è simile a quello del seguente evento di esempio. L'utente è il WorkMail servizio Amazon. I parametri includono la chiave della casella di posta crittografata (come blob di testo cifrato), che non è registrata nel registro, e il contesto di crittografia per l'organizzazione Amazon. WorkMail AWS KMS ricava l'ID del dal testo cifrato. CMK

{ "eventVersion": "1.05", "userIdentity": { "type": "AWSService", "invokedBy": "workmail.eu-west-1.amazonaws.com" }, "eventTime": "2019-02-20T11:51:10Z", "eventSource": "kms.amazonaws.com", "eventName": "Decrypt", "awsRegion": "eu-west-1", "sourceIPAddress": "workmail.eu-west-1.amazonaws.com", "userAgent": "workmail.eu-west-1.amazonaws.com", "requestParameters": { "encryptionContext": { "aws:workmail:arn": "arn:aws:workmail:eu-west-1:111122223333:organization/m-a123b4c5de678fg9h0ij1k2lm234no56" } }, "responseElements": null, "requestID": "4a32dda1-34d9-4100-9718-674b8e0782c9", "eventID": "ea9fd966-98e9-4b7b-b377-6e5a397a71de", "readOnly": true, "resources": [ { "ARN": "arn:aws:kms:eu-west-1:111122223333:key/1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "accountId": "111122223333", "type": "AWS::KMS::Key" } ], "eventType": "AwsApiCall", "recipientAccountId": "111122223333", "sharedEventID": "241e1e5b-ff64-427a-a5b3-7949164d0214" }