Amazon S3 と RDS for Oracle を統合する IAM アクセス許可の設定

RDS for Oracle が Amazon S3 と統合するには、DB インスタンスが Amazon S3 バケットにアクセスできる必要があります。DB インスタンスで使用される Amazon VPC は Amazon S3 エンドポイントへのアクセスを提供する必要はありません。

RDS for Oracle は、あるアカウントの DB インスタンスと別のアカウントの Amazon S3 バケットの間のファイルの転送をサポートしています。追加のステップが必要な場合は、以下のセクションで説明します。

トピック

ステップ 1: Amazon RDS ロール用の IAM ポリシーを作成する

このステップでは、Amazon S3 バケットと RDS DB インスタンスの間のファイル転送に必要なアクセス許可を持つ AWS Identity and Access Management (IAM) ポリシーを作成します。このステップは、S3 バケットが既に作成されていることを前提としています。

ポリシーを作成する前に、次の情報を書き留めます。

-

バケットの Amazon リソースネーム (ARN)

-

お客様の AWS KMS キーの ARN、バケットが SSE-KMS または SSE-S3 暗号化を使用している場合

注記

RDS for Oracle DB インスタンスは、SSE-C で暗号化された Amazon S3 バケットにアクセスできません。

詳細については、「Amazon Simple Storage Service ユーザーガイド」の「サーバー側の暗号化を使用したデータの保護」を参照してください。

Amazon S3 バケットへのアクセスを Amazon RDS に許可する IAM ポリシーを作成するには

-

IAM マネジメントコンソール

を開きます。 -

[Access management (アクセス管理)] で、[Policies (ポリシー)] を選択します。

-

[ポリシーを作成] を選択します。

-

[Visual editor] タブで、[Choose a service] を選択し、[S3] を選択します。

-

[Actions (アクション)] で [Expand all (すべて展開)] を選択し、Amazon S3 バケットから Amazon RDS にファイルを転送するために必要なバケットのアクセス許可とオブジェクトのアクセス許可を選択します。例えば、以下を実行してください。

-

[List (リスト)] を展開し、[ListBucket] を選択します。

-

[Read (読み取り)] を展開し、[GetObject] を選択します。

-

[Write] (書き込み) を展開し、[PutObject] および [DeleteObject] を選択します。

-

[Permissions management] (アクセス許可の管理) を展開し、PutObjectAcl を選択します。このアクセス許可は、別のアカウントが所有するバケットにファイルをアップロードする予定で、このアカウントがバケットの内容を完全に制御する必要がある場合に必要です。

オブジェクトのアクセス許可は、Amazon S3 のオブジェクトオペレーションのアクセス許可です。バケット自体ではなくバケット内のオブジェクトに付与する必要があります。詳細については、「オブジェクトオペレーションに対するアクセス許可」を参照してください。

-

-

[リソース] を選択し、次の操作を行います。

-

[特定] を選択します。

-

[バケット] では、[ARN を追加] を選択します。バケット ARN を入力します。バケット名は自動的に入力されます。その後、[Add] (追加) を選択します。

-

[オブジェクト] リソースが表示されている場合は、[ARN を追加] を選択してリソースを手動で追加するか、[すべて] を選択します。

注記

Amazon S3 バケット内の特定のファイルやフォルダにのみアクセスすることを Amazon RDS に許可するには、[Amazon リソースネーム (ARN)] に、より具体的な ARN 値を設定します。Amazon S3 のアクセスポリシーの定義方法については、「Amazon S3 リソースへのアクセス許可の管理」を参照してください。

-

-

(オプション) ポリシーにリソースを追加するには、[Add addition permissions (アクセス許可を追加する)] を選択します。例えば、以下を実行してください。

-

バケットがカスタム KMS キーで暗号化されている場合は、サービスの KMS を選択します。

-

[手動アクション] では、以下を選択します。

-

暗号化

-

[ReEncrypt from] および [ReEncrypt to]

-

Decrypt

-

DescribeKey

-

GenerateDataKey

-

-

[リソース] で [特定] を選択します。

-

[キー] では、[ARN を追加] を選択します。リソースとしてカスタムキーの ARN を入力し、[追加] を選択します。

詳細については、Amazon Simple Storage Service ユーザーガイドの「Protecting Data Using Server-Side Encryption with KMS keys Stored in AWS Key Management Service (SSE-KMS)」を参照してください。

-

Amazon RDS が他のバケットにアクセスするためにアクセスが必要な場合は、これらのバケットの ARN を追加します。オプションで、Amazon S3 内のすべてのバケットとオブジェクトへのアクセスを許可できます。

-

-

[次へ: タグ]、[次へ: レビュー] の順に選択します。

-

[ 名前] に、IAM ポリシーの名前 (例:

rds-s3-integration-policy) を設定します。この名前は、IAM ロールを作成して DB インスタンスに関連付ける際に使用します。オプションで [Description] 値を追加することもできます。 -

[Create policy] (ポリシーの作成) を選択します。

Amazon S3 バケットに Amazon RDS へのアクセス許可を付与する AWS Identity and Access Management IAM ポリシーを作成します。ポリシーを作成したら、ポリシーの ARN を書き留めます。この ARN は、後のステップで必要になります。

必要なアクセスのタイプに基づき、適切なアクションをポリシーに含めます。

-

GetObject- Amazon S3 バケットから Amazon RDS へのファイルの転送に必要。 -

ListBucket- Amazon S3 バケットから Amazon RDS へのファイルの転送に必要。 -

PutObject- Amazon RDS から Amazon S3 バケットへのファイルの転送に必要。

以下の AWS CLI コマンドでは、これらのオプションを指定して、rds-s3-integration-policyamzn-s3-demo-bucket

例

Linux、macOS、Unix の場合:

aws iam create-policy \ --policy-namerds-s3-integration-policy\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] } ] }'

次の例には、カスタム KMS キーのアクセス許可が含まれています。

aws iam create-policy \ --policy-namerds-s3-integration-policy\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject", "kms:Decrypt", "kms:Encrypt", "kms:ReEncrypt*", "kms:GenerateDataKey", "kms:DescribeKey", ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*", "arn:aws:kms:::your-kms-arn" ] } ] }'

Windows の場合:

aws iam create-policy ^ --policy-namerds-s3-integration-policy^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] } ] }'

次の例には、カスタム KMS キーのアクセス許可が含まれています。

aws iam create-policy ^ --policy-namerds-s3-integration-policy^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject", "kms:Decrypt", "kms:Encrypt", "kms:ReEncrypt", "kms:GenerateDataKey", "kms:DescribeKey", ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*", "arn:aws:kms:::your-kms-arn" ] } ] }'

ステップ 2: (オプション) Amazon S3 バケットの IAM ポリシーを作成する

このステップは、次の条件でのみ必要です。

-

あるアカウント (アカウント A) から Amazon S3 バケットにファイルをアップロードし、別のアカウント (アカウント B) からファイルにアクセスする予定です。

-

アカウント B がバケットを所有しています。

-

アカウント B は、バケットにロードされたオブジェクトを完全に制御する必要があります。

上記の条件が適用されない場合は、ステップ 3: DB インスタンスの IAM ロールを作成し、ポリシーをアタッチする に進みます。

バケットポリシーを作成するために、以下のものがあることを確認します。

-

アカウント A のアカウント ID

-

アカウント A のユーザー名

-

アカウント B の Amazon S3 バケットの ARN 値

バケットポリシーを作成または編集するには

AWS Management Console にサインインし、Amazon S3 コンソール (https://console.aws.amazon.com/s3/

) を開きます。 -

[Buckets (バケット)] リストで、バケットポリシーを作成するバケットの名前、またはバケットポリシーを編集するバケットの名前を選択します。

-

[Permissions (アクセス許可)] を選択します。

-

[バケットポリシー] で [編集] を選択します。バケットポリシーの編集ページが開きます。

-

[Edit bucket policy] (バケットポリシーの編集) ページで、Amazon S3 ユーザーガイド の [Policy examples] (ポリシーの例)を確認するか、[Policy generator] (ポリシージェネレーター) を選択してポリシーを自動的に生成するか、[Policy] (ポリシー セクション) で JSON を編集します。

ポリシージェネレーターを選択すると、AWS ポリシージェネレーターが新しいウィンドウで開きます。

-

ポリシーの種類の選択の AWS ポリシーポリシージェネレータページで、 S3 バケットポリシーを選択します。

-

提供されたフィールドに情報を入力してステートメントを追加し、ステートメントの追加を選択します。追加するステートメントの数だけ繰り返します。ポリシーステートメントの詳細については、IAM ユーザーガイドの IAM JSON ポリシーのエレメントのリファレンスを参照してください。

注記

便宜上、バケットポリシーの編集ページでは、現在のバケットのバケット ARN (Amazonリソース名) がポリシーテキストフィールドの上に表示されます。この ARN をコピーして、AWSポリシージェネレータのステートメントで使用できます。

-

ステートメントの追加が完了したら、ポリシーの生成を選択します。

-

生成されたポリシーテキストをコピーし、[閉じる] を選択すると、Amazon S3 コンソールのバケットポリシーの編集ページに戻ります。

-

-

左 ポリシー ボックスで、既存のポリシーを編集するか、ポリシージェネレータからバケットポリシーを貼り付けます。ポリシーを保存する前に、セキュリティ警告、エラー、一般的な警告、および提案を解決してください。

-

変更の保存を選択すると、[バケット許可] のページへ戻ります。

ステップ 3: DB インスタンスの IAM ロールを作成し、ポリシーをアタッチする

このステップは、IAM ポリシーを ステップ 1: Amazon RDS ロール用の IAM ポリシーを作成する で作成したことを前提としています。このステップでは、RDS for Oracle DB インスタンスのロールを作成し、ロールにポリシーをアタッチします。

Amazon S3 バケットへのアクセスを Amazon RDS に許可する IAM ロールを作成するには

-

IAM マネジメントコンソール

を開きます。 -

ナビゲーションペインで Roles (ロール) を選択してください。

-

[ロールの作成] を選択してください。

-

[AWS サービス] を選択してください。

-

[他の AWS サービスのユースケース] で、[RDS] を選択し、次に [RDS — データベースにロールを追加] を選択します。次いで、[次へ] を選択します。

-

[アクセス許可ポリシー] の [検索] に、ステップ 1: Amazon RDS ロール用の IAM ポリシーを作成する で作成した IAM ポリシーの名前を入力し、リストに表示されたポリシーを選択します。次いで、[次へ] を選択します。

-

[ロール名] に、

rds-s3-integration-roleなどの IAM ロール名を入力します。オプションで [Description] 値を追加することもできます。 -

[ロールの作成] を選択してください。

ロールを作成してポリシーをアタッチするには

-

Amazon S3 バケットにアクセスするには、お客様に代わって Amazon RDS が引き受けることのできる IAM ロールを作成します。

リソースベースの信頼関係では

aws:SourceArnおよびaws:SourceAccountのグローバル条件コンテキストキーを使用して、サービスに付与する特定のリソースへのアクセス許可を制限することをお勧めします。これは、混乱した使節の問題に対する最も効果的な保護方法です。両方のグローバル条件コンテキストキーを使用し、

aws:SourceArn値にアカウント ID を含めます。この場合は、aws:SourceAccount値とaws:SourceArn値のアカウントは、同じステートメントで使用する場合、同じアカウント ID を使用する必要があります。-

単一リソースに対するクロスサービスアクセスが必要な場合は

aws:SourceArnを使用します。 -

そのアカウント内の任意のリソースをクロスサービス使用に関連付けることを許可する場合、

aws:SourceAccountを使用します。

信頼関係では、

aws:SourceArnグローバル条件コンテキストキーに、必ず、ロールにアクセスするリソースの完全な Amazon リソースネーム (ARN) を使用します。次の AWS CLI コマンドでは、この目的で

rds-s3-integration-role例

Linux、macOS、Unix の場合:

aws iam create-role \ --role-namerds-s3-integration-role\ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "my_account_ID", "aws:SourceArn": "arn:aws:rds:Region:my_account_ID:db:dbname" } } } ] }'Windows の場合:

aws iam create-role ^ --role-namerds-s3-integration-role^ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "my_account_ID", "aws:SourceArn": "arn:aws:rds:Region:my_account_ID:db:dbname" } } } ] }'詳細については、IAM ユーザーガイドの「IAM ユーザーにアクセス許可を委任するロールの作成」を参照してください。

-

-

ロールが作成されたら、このロールの ARN を書き留めます。この ARN は、後のステップで必要になります。

-

作成したポリシーを、作成したロールにアタッチします。

以下の AWS CLI コマンドでは、

rds-s3-integration-role例

Linux、macOS、Unix の場合:

aws iam attach-role-policy \ --policy-arnyour-policy-arn\ --role-namerds-s3-integration-roleWindows の場合:

aws iam attach-role-policy ^ --policy-arnyour-policy-arn^ --role-namerds-s3-integration-roleyour-policy-arn

ステップ 4: IAM ロールを RDS for Oracle DB インスタンスに関連付ける

Amazon S3 統合のアクセス許可を設定する最後のステップは、IAM ロールを DB インスタンスに関連付けることです。次の要件に注意してください。

-

必須の Amazon S3 アクセス許可ポリシーがアタッチされた IAM ロールへのアクセスが許可されている必要があります。

-

RDS for Oracle DB インスタンスには、一度に 1 つの IAM ロールのみを関連付けることができます。

-

DB インスタンスは、[使用可能] の状態である必要があります。

IAM ロールを RDS for Oracle DB インスタンスに関連付けるには

AWS Management Console にサインインし、Amazon RDS コンソール (https://console.aws.amazon.com/rds/

) を開きます。 -

ナビゲーションペインから [Databases (データベース)] を選択します。

-

詳細を表示する RDS for Oracle DB インスタンスの名前を選択します。

-

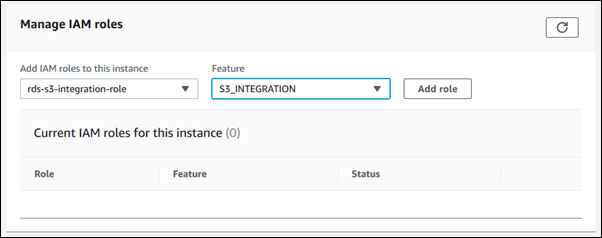

「接続性とセキュリティ」 タブで、ページ下部のIAM ロールを管理する セクションまでスクロールダウンします。

-

[このインスタンスに IAM ロールを追加] で、ステップ 3: DB インスタンスの IAM ロールを作成し、ポリシーをアタッチする で作成したロールを選択します。

-

[機能] で、[S3_INTEGRATION] を選択します。

-

[Add role] を選択します。

以下の AWS CLI コマンドでは、mydbinstance

例

Linux、macOS、Unix の場合:

aws rds add-role-to-db-instance \ --db-instance-identifiermydbinstance\ --feature-name S3_INTEGRATION \ --role-arnyour-role-arn

Windows の場合:

aws rds add-role-to-db-instance ^ --db-instance-identifiermydbinstance^ --feature-name S3_INTEGRATION ^ --role-arnyour-role-arn

your-role-arnS3_INTEGRATION オプションには --feature-name が指定されている必要があります。