の最終アクセス情報の表示

AWS Organizations のサービスの最終アクセス情報を表示するには、IAM コンソール、AWS CLI、または AWS API を使用します。データ、必要なアクセス許可、トラブルシューティング、およびサポートされているリージョンに関する重要な情報については、「最終アクセス情報を使用した AWS のアクセス許可の調整」を参照してください。

IAM コンソールにサインインする場合、AWS Organizations 管理アカウントの認証情報を使用して、組織内の任意のエンティティの情報を表示できます。Organizations エンティティには、組織ルート、組織ユニット (OU)、およびアカウントが含まれます。IAM コンソールを使用して、組織のサービスコントロールポリシー (SCP) の情報を表示することもできます。IAM は、エンティティに適用される SCP によって許可されているサービスのリストを表示します。サービスごとに、選択した IAM エンティティまたはエンティティの子の最新のアカウントアクティビティ情報を表示できます。

AWS CLI または AWS API を管理アカウント認証情報とともに使用した場合、組織のすべてのエンティティまたはポリシーのレポートを生成できます。エンティティに関するプログラムによるレポートには、エンティティに適用される SCP によって許可されているサービスのリストが含まれます。サービスごとに、このレポートには、指定した IAM エンティティまたはエンティティのサブツリーでのアカウントの最新のアクティビティが含まれます。

ポリシーに関するプログラムによるレポートを生成する場合、Organizations エンティティを指定する必要があります。このレポートには、指定した SCP によって許可されているサービスのリストが含まれます。サービスごとに、このレポートには、そのポリシーによってアクセス権限が付与されているエンティティまたはエンティティの子での最新のアカウントアクティビティが含まれます。詳細については、「aws iam generate-organizations-access-report」または「GenerateOrganizationsAccessReport」を参照してください。

レポートを表示する前に、管理アカウントの要件および情報、レポート期間、レポート対象のエンティティ、評価対象のポリシータイプをご確認ください。詳細については、「最終アクセス情報についての主要事項」を参照してください。

AWS Organizations エンティティパスを理解する

AWS CLI または AWS API を使用して AWS Organizations アクセスレポートを生成する場合は、エンティティパスを指定する必要があります。パスとは、Organizations エンティティの構造をテキストで表記したものです。

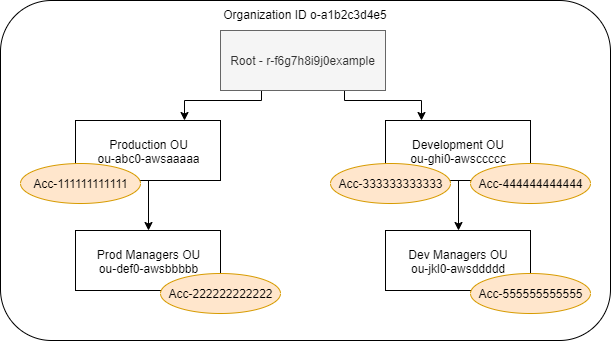

組織の既知の構造を使用して、エンティティパスを構築できます。たとえば、AWS Organizations に次のような組織構造があるとします。

[Dev Managers (開発マネージャー)] の OU のパスは、組織の ID、ルート、および OU までのパスにあるすべての OU を使用して構築されます。

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-ghi0-awsccccc/ou-jkl0-awsddddd/

[Production (本番稼働用)] OU のアカウントのパスは、組織の ID、ルート、OU、およびアカウント番号を使用して構築されます。

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-abc0-awsaaaaa/111111111111/

注記

組織 ID はグローバルに一意ですが、OU ID とルート ID は組織内でのみ一意です。これは、2 つの組織が同じ組織 ID を共有しないことを意味します。ただし、別の組織が自分と同じ ID を持つ OU またはルートを持っている可能性があります。OU またはルートを指定するときは、必ず組織 ID を含めることをお勧めします。

Organizations 情報の表示 (コンソール)

IAM コンソールを使用して、ルート、OU、アカウント、またはポリシーのサービスの最終アクセス情報を表示できます。

ルートの情報を表示するには (コンソール)

-

AWS Management ConsoleOrganizations 管理アカウントの認証情報を使用して にサインインし、IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 -

[Access Reports] (レポートへのアクセス) セクションの下にあるナビゲーションペインで、[Organization activity] (組織アクティビティ) を選択します。

-

[Organization activity (組織アクティビティ)] ページで、[ルート] を選択します。

-

[Details and activity] (詳細およびアクティビティ) タブで、[Service access report] (サービスアクセスレポート) セクションを表示します。情報には、ルートに直接アタッチされているポリシーによって許可されているサービスのリストが含まれます。この情報は、サービスに最後にアクセスしたアカウントとその時間が示されます。サービスにアクセスしたプリンシパルの詳細については、そのアカウントの管理者としてサインインし、IAM サービスの最終アクセス情報を表示します。

-

[Attached SCPs (アタッチされた SCP)] タブを選択し、ルートにアタッチされているサービスコントロールポリシー (SCP) のリストを表示します。 に、各ポリシーがアタッチされているターゲットエンティティの数が示されます。IAM は各ポリシーがアタッチされているターゲットエンティティの数を表示できます。この情報を使用して確認する SCP を決定します。

-

SCP の名前を選択し、ポリシーで許可されているすべてのサービスを表示します。サービスごとに、サービスに最後にアクセスしたアカウントとその時間を表示します。

-

[Edit in AWS Organizations] を選択して、追加の詳細を標示し、Organizations コンソールで SCP を編集します。詳細については、AWS Organizations ユーザーガイドの「SCP の更新」を参照してください。

OU またはアカウントの情報を表示するには (コンソール)

-

Organizations 管理アカウントの認証情報を使用して AWS Management Console にサインインし、IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 -

[Access Reports] (レポートへのアクセス) セクションの下にあるナビゲーションペインで、[Organization activity] (組織アクティビティ) を選択します。

-

[Organization activity (組織アクティビティ)] ページで、組織の構造を展開します。管理アカウントを除き、表示する OU またはアカウントの名前を選択します。

-

[Details and activity] (詳細およびアクティビティ) タブで、[Service access report] (サービスアクセスレポート) セクションを表示します。情報には、OU またはアカウントと そのすべての親にアタッチされている SCP によって許可されているサービスのリストが含まれます。この情報は、サービスに最後にアクセスしたアカウントとその時間が示されます。サービスにアクセスしたプリンシパルの詳細については、そのアカウントの管理者としてサインインし、IAM サービスの最終アクセス情報を表示します。

-

[Attached SCPs (アタッチされた SCP)] タブを選択し、OU またはアカウントに直接アタッチされているサービスコントロールポリシー (SCP) のリストを表示します。IAM は各ポリシーがアタッチされているターゲットエンティティの数を表示します。この情報を使用して確認する SCP を決定します。

-

SCP の名前を選択し、ポリシーで許可されているすべてのサービスを表示します。サービスごとに、サービスに最後にアクセスしたアカウントとその時間を表示します。

-

[Edit in AWS Organizations] を選択して、追加の詳細を標示し、Organizations コンソールで SCP を編集します。詳細については、AWS Organizations ユーザーガイドの「SCP の更新」を参照してください。

管理アカウントの情報を表示するには (コンソール)

-

AWS Management ConsoleOrganizations 管理アカウントの認証情報を使用して にサインインし、IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 -

[Access Reports] (レポートへのアクセス) セクションの下にあるナビゲーションペインで、[Organization activity] (組織アクティビティ) を選択します。

-

[Organization activity (組織アクティビティ)] ページで、組織の構造を展開して管理アカウントの名前を選択します。

-

[Details and activity] (詳細およびアクティビティ) タブで、[Service access report] (サービスアクセスレポート) セクションを表示します。情報には、すべての AWS サービスのリストが含まれます。管理アカウントは SCP によって制限されません。情報に、アカウントがサービスに最後にアクセスしたかどうかとその時間が示されます。サービスにアクセスしたプリンシパルの詳細については、そのアカウントの管理者としてサインインし、IAM サービスの最終アクセス情報を表示します。

-

アカウントが管理アカウントであるため、[Attached SCPs (アタッチされた SCP)] タブを選択して、アタッチされた SCP がないことを確認します。

ポリシーの情報を表示するには (コンソール)

-

AWS Management ConsoleOrganizations 管理アカウントの認証情報を使用して にサインインし、IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 -

[Access Reports (レポートへのアクセス)] セクションの下にあるナビゲーションペインで、[Service control policies (SCPs) (サービスコントロールポリシー (SCP))] を選択します。

-

[Service control policies (SCPs) (サービスコントロールポリシー (SCP))] ページで、組織内のポリシーのリストを表示します。 各ポリシーがアタッチされているターゲットエンティティの数を表示できます。

-

SCP の名前を選択し、ポリシーで許可されているすべてのサービスを表示します。サービスごとに、サービスに最後にアクセスしたアカウントとその時間を表示します。

-

[Edit in AWS Organizations] を選択して、追加の詳細を標示し、Organizations コンソールで SCP を編集します。詳細については、AWS Organizations ユーザーガイドの「SCP の更新」を参照してください。

Organizations 情報の表示 (AWS CLI)

AWS CLI を使用して、Organizations ルート、OU、アカウント、またはポリシーのサービスの最終アクセス情報を取得できます。

Organizations サービスの最終アクセス情報を表示するには ()AWS CLI

-

必要な IAM および Organizations のアクセス権限がある Organizations 管理アカウント認証情報を使用して、ルートに対して SCP が有効になっていることを確認します。詳細については、「最終アクセス情報についての主要事項」を参照してください。

-

レポートを生成します。リクエストには、レポートが必要な IAM エンティティ (ルート、OU、またはアカウント) のパスを含める必要があります。必要に応じて、

organization-policy-idパラメータを含めて、特定のポリシーのレポートを表示できます。コマンドにより、job-idが返されます。これをget-organizations-access-reportコマンドで使用してジョブが完了するまでjob-statusをモニタリングできます。 -

前のステップの

job-idパラメータを使用して、レポートに関する詳細を取得します。このコマンドにより、エンティティメンバーがアクセスできるサービスのリストが返されます。サービスごとに、このコマンドにより、エンティティメンバーが最後に試行した日時とアカウントのエンティティパスが返されます。また、アクセス可能なサービスの総数とアクセスされなかったサービスの数も返されます。オプションの

organizations-policy-idパラメータを指定した場合、アクセス可能なサービスは指定したポリシーによって許可されたものです。

Organizations 情報の表示 (AWS API)

AWS API を使用して、Organizations ルート、OU、アカウント、またはポリシーのサービスの最終アクセス情報を取得できます。

Organizations サービスの最終アクセス情報を表示するには (AWS API)

-

必要な および のアクセス権限がある 管理アカウント認証情報を使用して、ルートに対して SCP が有効になっていることを確認します。詳細については、「最終アクセス情報についての主要事項」を参照してください。

-

レポートを生成します。リクエストには、レポートが必要な IAM エンティティ (ルート、OU、またはアカウント) のパスを含める必要があります。必要に応じて、

OrganizationsPolicyIdパラメータを含めて、特定のポリシーのレポートを表示できます。オペレーションにより、JobIdが返されます。これをGetOrganizationsAccessReportオペレーションで使用して、ジョブが完了するまで、JobStatusをモニタリングできます。 -

前のステップの

JobIdパラメータを使用して、レポートに関する詳細を取得します。このオペレーションにより、エンティティメンバーがアクセスできるサービスのリストが返されます。サービスごとに、このオペレーションにより、エンティティメンバーが最後に試行した日時とアカウントのエンティティパスが返されます。また、アクセス可能なサービスの総数とアクセスされなかったサービスの数も返されます。オプションの

OrganizationsPolicyIdパラメータを指定した場合、アクセス可能なサービスは指定したポリシーによって許可されたものです。