仮想 MFA デバイスとハードウェア MFA デバイスを再同期する

AWS コンソールを使用して、仮想およびハードウェア Multi-Factor Authentication (MFA) デバイスを再同期できます。ユーザーのデバイスが使用しようとしたときに同期されていない場合、ユーザーのサインインは失敗し、IAM はユーザーにデバイスの再同期を促します。

注記

FIDO セキュリティキーは同期しなくなることはありません。FIDO セキュリティキーが紛失または破損した場合は、それを非アクティブにすることができます。MFA デバイスタイプを無効にする方法については、「別の IAM ユーザーの MFA デバイスを無効化するには (コンソール)」を参照してください。

AWS 管理者は、IAM ユーザーの仮想およびハードウェア MFA デバイスがシステムと同期されていない場合、それらのデバイスを再同期できます。

AWS アカウントのルートユーザー MFA デバイスが動作していない場合は、IAM コンソールを使用してデバイスを再同期することができます。デバイスを正常に再同期できない場合は、デバイスの関連付けを解除して再関連付けする必要がある場合があります。方法の詳細については、「MFA デバイスを無効にする」および「IAM の AWS 多要素認証」を参照してください。

トピック

必要なアクセス許可

独自の IAM ユーザーの仮想またはハードウェア MFA デバイスを再同期するには、次のポリシーのアクセス許可が必要です。このポリシーでは、デバイスを作成することや非アクティブ化することはできません。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListActions", "Effect": "Allow", "Action": [ "iam:ListVirtualMFADevices" ], "Resource": "*" }, { "Sid": "AllowUserToViewAndManageTheirOwnUserMFA", "Effect": "Allow", "Action": [ "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "BlockAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:ListMFADevices", "iam:ListVirtualMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

仮想およびハードウェア MFA デバイスの再同期 (IAM コンソール)

IAM コンソールを使用して、仮想およびハードウェア MFA デバイスを再同期できます。

独自の IAM ユーザーの仮想またはハードウェア MFA デバイスを再同期するには (コンソール)

-

AWS アカウント ID またはアカウントエイリアス、IAM ユーザー名、およびパスワードを使用して IAM コンソール

にサインインします。 注記

利便性のため、AWS サインインページは、ブラウザ cookie を使用して IAM ユーザー名とアカウント情報を記憶します。以前に別のユーザーとしてサインインしたことがある場合は、ページの下部にある[別のアカウントにサインイン]を選択し、メインのサインインページに戻ります。そこから、AWS アカウント ID またはアカウントエイリアスを入力して、アカウントの IAM ユーザーサインインページにリダイレクトされるようにすることができます。

AWS アカウント アカウント ID の取得については、管理者にお問い合わせください。

-

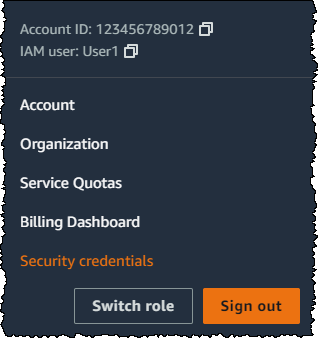

右上のナビゲーションバーで自分のユーザー名を選択し、続いて [Security credentials] (セキュリティ認証情報) を選択します。

-

[AWS IAM 認証情報] タブの [多要素認証 (MFA)] セクションで、MFA デバイスの横にあるラジオボタンを選択し、[再同期] を選択します。

-

デバイスで連続して生成された次の 2 つのコードを [MFA コード 1] および [MFA コード 2] に入力します。次に、[Resync] (再同期) を選択します。

重要

コードを生成したら、即時にリクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合、リクエスト処理中に見えますが、デバイスは同期されていません。これは、タイムベースドワンタイムパスワード (TOTP) の有効期間が短いために起こります。

別の IAM ユーザーの仮想またはハードウェア MFA デバイスを再同期するには (コンソール)

AWS Management Console にサインインして、IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 -

ナビゲーションペインで [ユーザー] を選択してから、MFA デバイスを再同期する必要があるユーザーの名前を選択します。

-

[Security credentials]タブを選択します。[多要素認証 (MFA)] セクションで、MFA デバイスの横にあるラジオボタンを選択し、[再同期] を選択します。

-

デバイスで連続して生成された次の 2 つのコードを [MFA コード 1] および [MFA コード 2] に入力します。次に、[Resync] (再同期) を選択します。

重要

コードを生成したら、即時にリクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合、リクエスト処理中に見えますが、デバイスは同期されていません。これは、タイムベースドワンタイムパスワード (TOTP) の有効期間が短いために起こります。

サインインする前に ルートユーザーMFA を再同期するには (コンソール)

-

[Amazon Web Services Sign In With Authentication Device (認証デバイスによる Amazon Web Services へのサインイン)] ページで、[認証デバイスに問題がありますか?] を選択します。[Click here] (ここをクリックしてください)。

注記

他のテキスト (例: MFA を使用してサインイン や 認証デバイスのトラブルシューティング) が表示される場合があります。ただし、提供されている機能は同じです。

-

[Re-Sync With Our Servers (サーバーとの再同期)] セクションで、デバイスで連続して生成された次の 2 つのコードを [MFA code 1 (MFA コード 1)] および [MFA code 2 (MFA コード 2)] に入力します。次に、[Re-sync authentication device (認証デバイスの再同期)] を選択します。

-

必要に応じて、パスワードをもう一度入力し、[サインイン] を選択します。次に、MFA デバイスを使用してサインインを完了します。

サインインした後に ルートユーザーMFA デバイスを再同期するには (コンソール)

-

[Root user] (ルートユーザー) を選択して AWS アカウント の E メールアドレスを入力し、アカウント所有者として IAM コンソール

にサインインします。次のページでパスワードを入力します。 注記

ルートユーザーでは、「IAM ユーザーとしてサインイン」ページにサインインすることはできません。[IAM ユーザーのサインイン] ページが表示された場合、ページ下部付近で [ルートユーザーの電子メールを使用してサインインする] を選択します。ルートユーザーを使用してサインインする方法については、AWS サインイン ユーザーガイドの「ルートユーザーとして AWS Management Console へサインインする」を参照してください。

-

ナビゲーションバーの右側で、使用するアカウント名を選択し、次に [Security Credentials] (セキュリティ認証情報) を選択します。必要に応じて、[Continue to Security credentials] (セキュリティ認証情報に進む) を選択します。

![ナビゲーションメニューの [Security credentials] (セキュリティ認証情報)](images/security-credentials-root.shared.console.png)

-

ページの [Multi-Factor Authentication (MFA)] セクションを展開します。

-

デバイスの横にあるラジオボタンを選択して、[Resync] (再同期) を選択します。

-

[Resync MFA device] (MFA デバイスを再同期) ダイアログボックスで、デバイスで連続して生成された次の 2 つのコードを [MFA code 1] (MFA コード 1) および [MFA code 2] (MFA コード 2) に入力します。次に、[Resync] (再同期) を選択します。

重要

コードを生成したら、即時にリクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合、MFA デバイスはユーザーとは正常に関連付けられますが、その MFA デバイスは同期しません。これは、タイムベースドワンタイムパスワード (TOTP) の有効期間が短いために起こります。

仮想およびハードウェア MFA デバイスの再同期 (AWS CLI)

AWS CLI から仮想およびハードウェア MFA デバイスを再同期できます。

IAM ユーザーの仮想 MFA デバイスまたはハードウェア MFA デバイスを再同期するには (AWS CLI)

コマンドプロンプトで、aws iam resync-mfa-deviceコマンドを発行します。

-

仮想 MFA デバイス: デバイスの Amazon リソースネーム(ARN)をシリアル番号として入力します。

aws iam resync-mfa-device --user-nameRichard--serial-number arn:aws:iam::123456789012:mfa/RichardsMFA--authentication-code1123456--authentication-code2987654 -

ハードウェア MFA デバイス: ハードウェアデバイスのシリアル番号をシリアル番号として指定します。形式はベンダー固有です。例えば、Amazon から gemalto トークンを購入できます。シリアル番号は通常、4 つの文字の後に 4 つの数字が続きます。

aws iam resync-mfa-device --user-nameRichard--serial-numberABCD12345678--authentication-code1123456--authentication-code2987654

重要

コードを生成したら、即時にリクエストを送信します。コードを生成した後にリクエストを送信するまで時間がかかりすぎる場合は、コードの有効期間が短いためリクエストは送信されません。

仮想およびハードウェア MFA デバイスの再同期 (AWS API)

IAM には同期を実行する API コールがあります。この場合、仮想およびハードウェア MFA デバイスユーザーにこの API コールに対するアクセス許可を付与することをお勧めします。API コールに基づいてツールを構築して、ユーザーが必要に応じてデバイスを再同期できるようにします。

IAM ユーザーの仮想またはハードウェア MFA デバイスを再同期するには (AWS API)

-

ResyncMFADevice リクエストを送信します。