翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VPC とネットワークの間における DNS クエリの解決

Resolver には、オンプレミス環境との間でやり取りされる DNS クエリに応答するように設定したエンドポイントが追加されています。

注記

オンプレミスまたは他の VPC DNS サーバーから任意の VPC CIDR + 2 アドレスにプライベート DNS クエリを転送することはサポートされておらず、不安定な結果を引き起こす可能性があります。代わりに、Resolver のインバウンドエンドポイントの使用をお勧めします。

また、転送ルールを設定することで、ネットワークの Resolver と DNS リゾルバー間の DNS 解決を統合することもできます。ネットワークには、VPC から到達可能なすべてのネットワークを含めることができます。その例を次に示します。

VPC 自体

別のピア接続 VPC

、VPN AWS Direct Connect、またはネットワークアドレス変換 (NAT) ゲートウェイ AWS で接続されているオンプレミスネットワーク

クエリの転送を開始する前に、Route 53 Resolver のインバウンドおよび (または) アウトバウンドエンドポイントを、接続された VPC 内に作成します。これらのエンドポイントは、インバウンドまたはアウトバウンドクエリのパスを提供します。

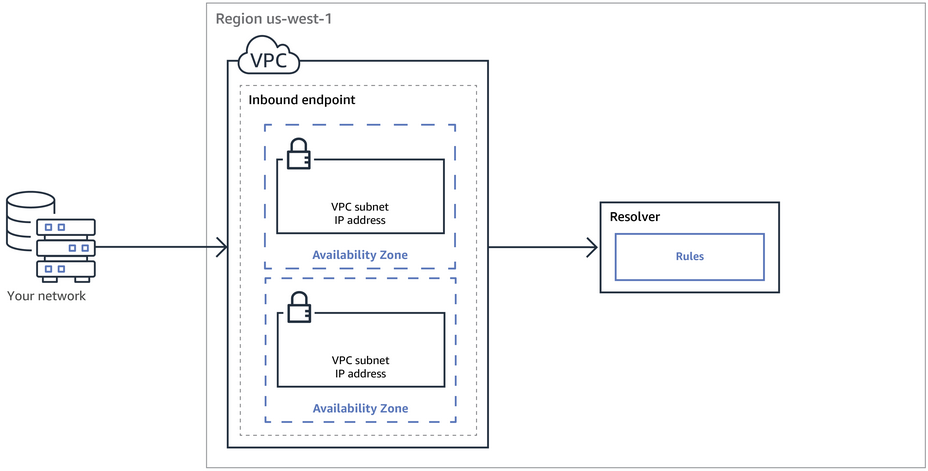

- インバウンドエンドポイント: このエンドポイントを経由することで、ネットワークの DNS リゾルバーが、DNS クエリを Route 53 Resolver に転送できます。

インバウンドエンドポイントには、IP アドレスに転送するデフォルトのインバウンドエンドポイントと、Route 53 プライベートホストゾーンでホストされているサブドメインの権限を Route 53 Resolver に委任する委任インバウンドエンドポイントの 2 種類があります。インバウンドエンドポイントを使用すると、DNS リゾルバーは、Route 53 プライベートホストゾーンの EC2 インスタンスやレコードなどの AWS リソースのドメイン名を簡単に解決できます。詳細については、「ネットワーク上にある DNS リゾルバーで Route 53 Resolver エンドポイントに対し DNS クエリを転送する方法」を参照してください。

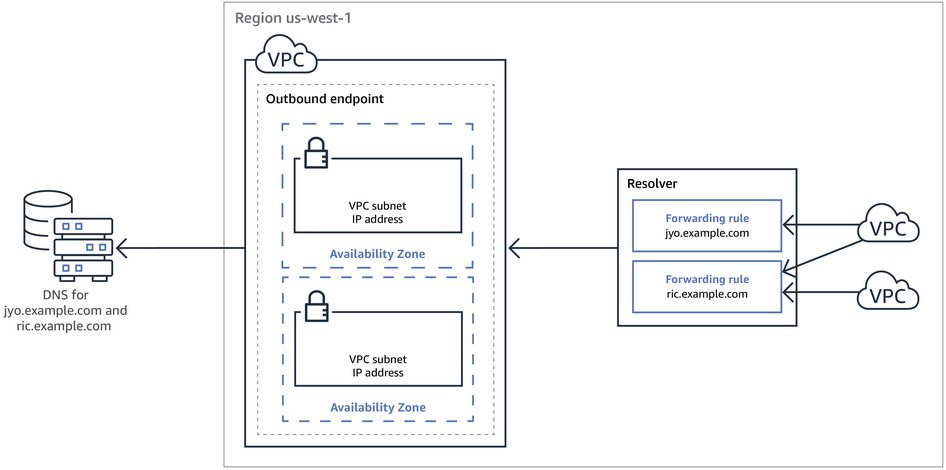

- アウトバウンドエンドポイント: Resolver は、このエンドポイントを介して、条件付きでネットワークのリゾルバーにクエリを転送します

クエリを選択して転送するには、Route 53 Resolver ルールを作成して、転送するDNS クエリのドメイン名 (example.com など)、および (クエリの転送先である) ネットワーク上の DNS リゾルバーの IP アドレスを指定します。クエリが複数のルール (example.com、acme.example.com) と一致する場合、Resolver は最も具体的なルール (acme.example.com) を選択し、そのルールで指定した IP アドレスにクエリを転送します。ルールには、転送、システム、委任の 3 種類があります。詳細については、「Route 53 Resolver エンドポイントで VPC からネットワークに DNS クエリを転送する方法」を参照してください。

Amazon VPC と同様に、Route 53 Resolver はリージョンに固有です。VPC があるリージョンごとに、クエリを VPC からネットワークに転送するか (アウトバウンドクエリ)、ネットワークから VPC に転送するか (インバウンドクエリ)、または両方を行うかを選択できます。

所有していない VPC で Resolver エンドポイントを作成することはできません。VPC 所有者だけが、インバウンドエンドポイントなどの VPC レベルのリソースを作成できます。

注記

Resolver エンドポイントを作成する際、インスタンスのテナンシー属性が dedicated に設定されている VPC を指定することはできません。詳細については、「ハードウェア専有インスタンスのテナンシー用に設定された VPC での Resolver の使用」を参照してください

インバウンド転送またはアウトバウンド転送を使用するには、VPCに Resolver のエンドポイントを作成します。エンドポイントの定義の一部として、インバウンド DNS クエリを転送する IP アドレスまたは DNS 委任、またはアウトバウンドクエリの送信元の IP アドレスを指定します。指定した IP アドレスと委任ごとに、Resolver は自動的に VPC Elastic Network Interface を作成します。

次の図は、ネットワーク上の DNS リゾルバーから Route 53 Resolver エンドポイントへの DNS クエリのパスを示しています。

次の図は、いずれかの VPC の EC2 インスタンスからネットワーク上の DNS リゾルバーへの DNS クエリのパスを示しています。jyo.example.com ドメインは転送ルールを使用しますが、ric.example.com サブドメインは転送権限を Route 53 Resolver に委任しています。

VPC ネットワークインターフェイスの概要については、Amazon VPC ユーザーガイドの「Elastic Network Interface」を参照してください。

トピック