翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

認証ワークフローの例

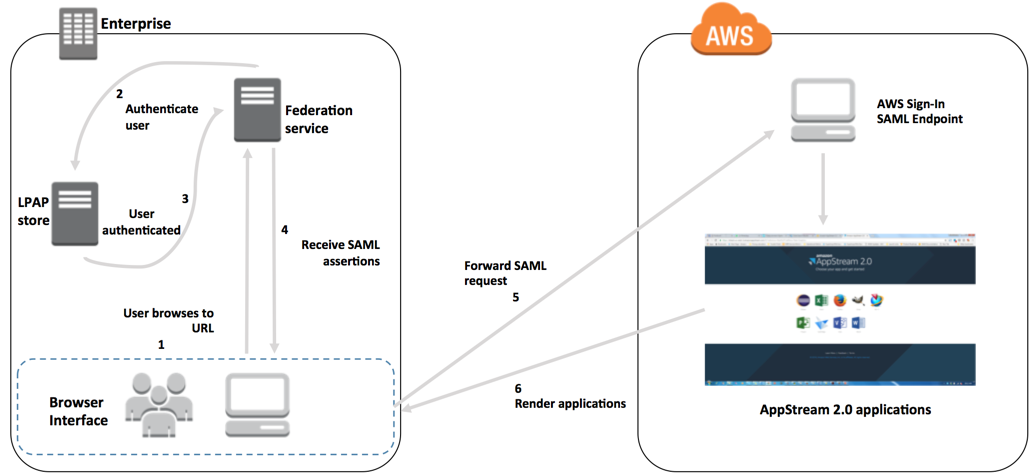

次の図は、 AppStream 2.0 とサードパーティー ID プロバイダー (IdP ) 間の認証フローを示しています。この例では、管理者は という AppStream 2.0 にアクセスするためのサインインページを設定していますapplications.exampleco.com。ウェブページでは、2.0 準拠SAMLのフェデレーションサービスを使用してサインオンリクエストをトリガーします。管理者は、 AppStream 2.0 へのアクセスを許可するユーザーも設定しています。

-

ユーザーが

https://applications.exampleco.comを参照します。サインインページがユーザーの認証をリクエストします。 -

フェデレーションサービスが組織の ID ストアからの認証をリクエストします。

-

ID ストアはユーザーを認証し、フェデレーションサービスに認証レスポンスを返します。

-

認証が成功すると、フェデレーションサービスはSAMLアサーションをユーザーのブラウザに投稿します。

-

ユーザーのブラウザは、SAMLアサーションを AWS サインインSAMLエンドポイント (

https://signin.aws.amazon.com/saml) に投稿します。 AWS サインインはSAMLリクエストを受け取り、リクエストを処理し、ユーザーを認証し、認証トークンを AppStream 2.0 に転送します。AWS GovCloud (US) リージョンSAMLでの の使用の詳細については、AWS GovCloud (US) 「 ユーザーガイド」のAWS 「アイデンティティとアクセスの管理」を参照してください。

-

AWS、 AppStream 2.0 の認証トークンを使用すると、 はユーザーを承認し、アプリケーションをブラウザに提示します。

ユーザーの立場では、この処理を意識することはありません ユーザーは組織の内部ポータルから開始し、 AWS 認証情報を入力する必要なく、自動的に AppStream 2.0 アプリケーションポータルにリダイレクトされます。