証拠ファインダーのフィルタリングとグループ化のオプション

このページでは、証拠ファインダーで使用できるフィルターとグループ化オプションのリストを示します。

フィルターリファレンス

以下のフィルターを使用して、評価、コントロール、または AWS のサービス などの特定の基準に一致する証拠を検索できます。

必須フィルター

これらのフィルターを使用して、評価における高レベルでの証拠の概要を開始します。

| フィルター名 | 説明 | メモ |

|---|---|---|

|

[評価] |

特定の評価の証拠を返します。 |

1 つの評価のみでフィルタリングできます。 |

|

日付範囲 |

特定の期間の証拠を返します。 |

また、相対範囲を使用して今日の日付を基準とした相対範囲を定義することもできます (例: または、絶対範囲を使用して特定の日付範囲を指定することもできます (例: |

| リソースコンプライアンス | 特定のコンプライアンスチェック評価を含むリソースを返します。 |

Audit Manager は、データソースタイプとして AWS Config とSecurity Hub を使用するコントロールのコンプライアンスチェック証拠を収集します。証拠収集中に複数のリソースが評価される場合があります。その結果、1 つのコンプライアンスチェック証拠に 1 つ以上のリソースが含まれる可能性があります。このフィルターを使用して、リソースレベルでコンプライアンスステータスを調べることができます。 次のオプションのいずれかを選択します (複数可)。

|

追加フィルター (オプション)

これらのフィルターを使用して、検索クエリの範囲を絞り込みます。例えば、Amazon S3 に関連するすべての証拠を表示するには、サービスを使用します。リソースタイプを使うと S3 バケットだけに集中できます。または、リソース ARN を使用して特定の S3 バケットをターゲットにします。

次の 1 つ以上の基準を使用して追加のフィルターを作成できます。

| 基準名 | 説明 | この基準はいつ使用するか |

|---|---|---|

| アカウント ID |

AWS アカウントでドリルダウンします。 |

この基準を使用して、特定の AWS アカウント に関連する証拠を検索してください。 |

| コントロール |

コントロール名別にドリルダウンします。 |

この基準を使用して、特定のコントロールに関連する証拠を検索してください。 |

| コントロールドメイン |

コントロールドメイン別にドリルダウンします。 |

この基準を使用して、監査に向けて準備する際に、特定の対象領域に集中します。標準フレームワークから作成された評価を問い合わせる場合は、コントロールドメインでフィルタリングできます。 コントロールドメインの例としては、ネットワークセキュリティ、アイデンティティとアクセスの管理、データ保護などがあります。 一部のコントロールドメインは、AWS Control Catalog が提供する新しいコントロールドメインのセットに Audit Manager が移行した後、期限切れとしてマークされる場合があります。詳細については、「コントロールドメインが「古い」とマークされています。これは何を意味するのでしょうか? 」を参照してください。 |

| [Data source type] |

データソースのタイプ別にドリルダウンします。 |

この基準を使用して、特定のデータソースに集中します。 値を |

| イベント名 |

イベント名でドリルダウンします。 |

この基準を使用して、証拠に関連する特定のイベントに焦点を当てます。イベントは、AWS アカウント でのアクティビティのレコードです。 例えば、アクセス権限の設定に使用される IAM |

| リソースARN |

Amazon リソースネーム (ARN)でドリルダウンします。 |

この基準を使用して、特定の AWS リソースに関連する証拠を検索してください。 |

| リソースタイプ |

リソースタイプ別にドリルダウンします。 |

この基準を使用して、Amazon EC2 インスタンスや S3 バケットなど、評価対象のリソースのタイプに集中します。 |

| サービス |

AWS のサービス 名前別にドリルダウンします。 |

この基準を使用して、Amazon EC2、Amazon S3、AWS Config など、特定の AWS のサービスに関連する証拠を検索します。 |

| サービスのカテゴリ |

AWS のサービス カテゴリー別にドリルダウンします。 |

この基準を使用して、AWS のサービス の特定のカテゴリーに集中します。 例としては、セキュリティ、ID とコンプライアンス、データベース、ストレージなどがあります。 |

フィルターの組み合わせ

基準の動作

複数の基準を指定すると、Audit Manager は選択した基準にAND演算子を適用します。つまり、すべての基準が 1 つのクエリにグループ化され、結果は組み合わされたすべての条件と一致する必要があります。

例

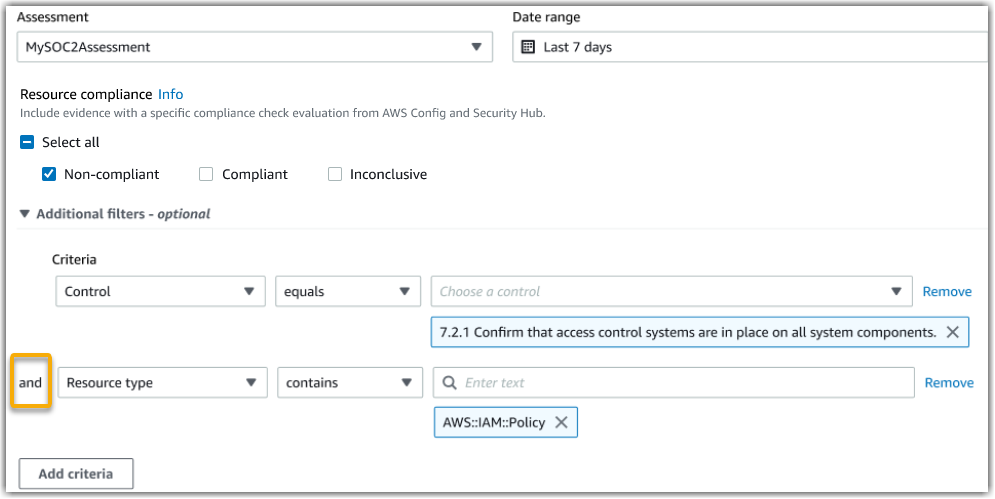

次のフィルター設定では、証拠ファインダーは、MySOC2Assessmentという評価に対して過去 7 日間の非準拠リソースを返します。さらに、結果は IAM ポリシーと指定されたコントロールの両方に関係します。

基準値の動作

1 以上の基準値を指定すると、値はOR演算子とリンクされます。証拠ファインダーは、これらの基準値のいずれかに一致する結果を返します。

例

次のフィルター設定では、証拠ファインダーは AWS CloudTrail、AWS Config、または AWS Security Hubのいずれかからの検索結果を返します。

グループ化のリファレンス

検索結果をグループ化して、すばやくナビゲートできます。グループ化すると、検索結果の範囲と、検索結果が特定のディメンションにどのように分布しているかがわかります。

以下のいずれかの値によるグループを使用できます。

| グループ化 | 説明 |

|---|---|

| アカウント ID | 結果を AWS アカウント でグループ化します。 |

| コントロール | 結果をコントロール名でグループ化します。 |

| [Data source type] | 証拠の出所であるデータソースのタイプ別に結果をグループ化します。 |

| イベント名 | 結果をイベント名でグループ化します。 |

| リソースARN | 結果をAmazon リソースネーム (ARN)でグループ化します。 |

| リソースタイプ | 結果をリソースタイプ別でグループ化します。 |

| サービス | 結果を AWS のサービス 名でグループ化します。 |

| サービスのカテゴリ | 結果を AWS のサービス カテゴリー別でグループ化します。 |