翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

認証チャレンジの定義の Lambda トリガー

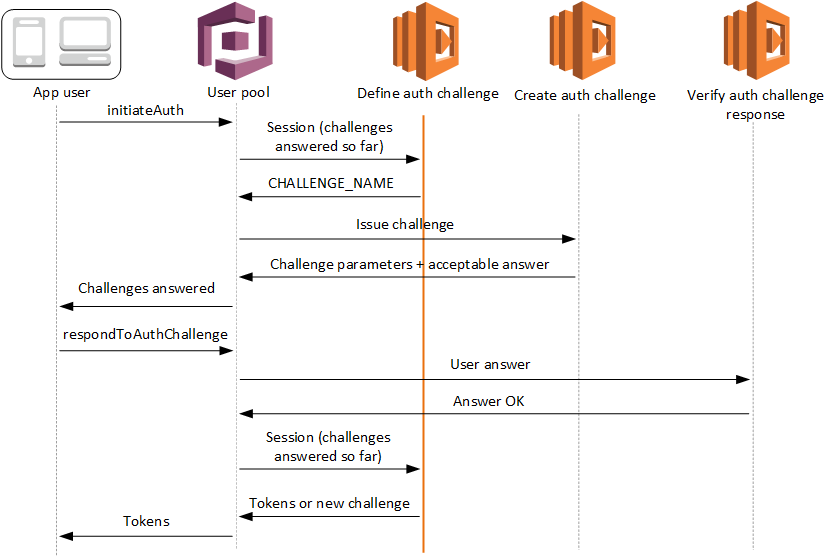

認証チャレンジ定義トリガーは、カスタム認証フローでチャレンジシーケンスを維持する Lambda 関数です。チャレンジシーケンスの成功または失敗を宣言し、シーケンスがまだ完了していない場合に次のチャレンジを設定します。

- 認証チャレンジの定義

-

Amazon Cognito は、このトリガーを呼び出してカスタム認証フローを開始します。

この Lambda トリガーのリクエストには、session が含まれます。session パラメータは、現在の認証プロセスでユーザーに提示されたすべてのチャレンジが含まれる配列です。リクエストには、対応する結果も含まれます。session 配列は、チャレンジの詳細 (ChallengeResult) を時系列に保存します。チャレンジ session[0] は、ユーザーが最初に受け取るチャレンジを表します。

Amazon Cognito では、カスタムチャレンジを発行する前にユーザーパスワードを検証させることができます。リクエストレートクォータの認証カテゴリに関連付けられているすべての Lambda トリガーは、カスタムチャレンジフローで SRP 認証を行うと、実行されます。以下は、そのプロセスの概要です。

-

アプリは、

AuthParametersマップを使用してInitiateAuthまたはAdminInitiateAuthを呼び出してサインインを開始します。パラメータにはCHALLENGE_NAME: SRP_A,、SRP_AおよびUSERNAMEの値を含める必要があります。 -

Amazon Cognito は、

challengeName: SRP_AとchallengeResult: trueを含む初期セッションで、認証チャレンジの定義 Lambda トリガーを呼び出します。 -

Lambda 関数は、これらの入力を受け取った後、

challengeName: PASSWORD_VERIFIER、issueTokens: false、failAuthentication: falseで応答します。 -

パスワードの検証が成功すると、Amazon Cognito

challengeName: PASSWORD_VERIFIERとchallengeResult: trueが含まれる新しいセッションで Lambda 関数を再度呼び出します。 -

カスタムチャレンジを開始するために、Lambda 関数は

challengeName: CUSTOM_CHALLENGE、issueTokens: false、およびfailAuthentication: falseで応答します。パスワード検証でカスタム認証フローを開始したくない場合は、CHALLENGE_NAME: CUSTOM_CHALLENGEを含むAuthParametersマップでサインインを開始できます。 -

チャレンジループは、すべてのチャレンジが回答されるまで繰り返します。

以下は、SRP フローによるカスタム認証の前になされる開始 InitiateAuth リクエストの例です。

{ "AuthFlow": "CUSTOM_AUTH", "ClientId": "1example23456789", "AuthParameters": { "CHALLENGE_NAME": "SRP_A", "USERNAME": "testuser", "SRP_A": "[SRP_A]", "SECRET_HASH": "[secret hash]" } }

認証チャレンジの定義の Lambda トリガーのパラメータ

Amazon Cognito がこの Lambda 関数に渡すリクエストは、以下のパラメータと Amazon Cognito がすべてのリクエストに追加する共通パラメータを組み合わせたものです。

認証チャレンジの定義のリクエストパラメータ

Amazon Cognito が Lambda 関数を呼び出すときに、次のパラメータを提供します。

- userAttributes

-

ユーザー属性を表す 1 つ以上の名前 - 値ペア。

- userNotFound

-

ユーザープールクライアントの

PreventUserExistenceErrorsがENABLEDに設定されている場合に、Amazon Cognito が入力するブール値です。trueの値は、ユーザー ID (ユーザー名、メールアドレス、その他の詳細など) が既存のいずれのユーザーとも一致しなかったことを意味します。PreventUserExistenceErrorsがENABLEDに設定されている場合、サービスは存在しないユーザーをアプリに通知しません。Lambda 関数が同じユーザーエクスペリエンスを維持し、レイテンシーを考慮することをお勧めします。この方法では、発信者はユーザーが存在する場合と存在しない場合で異なる動作を検出することができません。 - セッション

-

ChallengeResult要素の配列。それぞれに以下の要素が含まれます。- challengeName

-

次のチャレンジタイプのいずれかです:

CUSTOM_CHALLENGE、SRP_A、PASSWORD_VERIFIER、SMS_MFA、EMAIL_OTP、SOFTWARE_TOKEN_MFA、DEVICE_SRP_AUTH、DEVICE_PASSWORD_VERIFIER、またはADMIN_NO_SRP_AUTH。認証チャレンジの定義機能が、多要素認証を設定したユーザーに

PASSWORD_VERIFIERチャレンジを発行すると、Amazon Cognito はそれに続いてSMS_MFA、EMAIL_OTP、またはSOFTWARE_TOKEN_MFAのチャレンジを行います。これらは、多要素認証コードのプロンプトです。関数には、SMS_MFA、EMAIL_OTP、およびSOFTWARE_TOKEN_MFAのチャレンジからの入力イベントの処理を含めます。認証チャレンジの定義関数から MFA チャレンジを呼び出す必要はありません。重要

ユーザーが正常に認証され、トークンが発行されるべきかを判断するときは、常に define auth challenge 関数で

challengeNameをチェックし、予想された値と一致することを確認します。 - challengeResult

-

ユーザーが正常にチャレンジを完了した場合は

trueに、それ以外の場合はfalseに設定します。 - challengeMetadata

-

カスタムチャレンジの名前を入力します。

challengeNameがCUSTOM_CHALLENGEである場合にのみ使用されます。

- clientMetadata

-

認証チャレンジの定義のトリガーに指定する Lambda 関数へのカスタム入力として提供できる 1 つ、または複数のキー/値ペア。このデータを Lambda 関数に渡すには、AdminRespondToAuthChallenge および RespondToAuthChallenge API オペレーションで

ClientMetadataパラメータを使用できます。define auth challenge 関数を呼び出すリクエストに、AdminInitiateAuth および InitiateAuth API オペレーションの ClientMetadata パラメータに渡されたデータは含まれません。

認証チャレンジの定義のレスポンスパラメータ

レスポンスで、認証プロセスの次のステージを返すことができます。

- challengeName

-

次のチャレンジの名前を含む文字列。ユーザーに新しいチャレンジを提示する場合は、ここでチャレンジ名を指定します。

- issueTokens

-

ユーザーが認証チャレンジを十分に完了したと判断した場合、

trueに設定します。ユーザーがチャレンジを十分に満たしていない場合は、falseに設定します。 - failAuthentication

-

現在の認証プロセスを終了する場合は、

trueに設定します。現在の認証プロセスを続行するには、falseに設定します。

認証チャレンジの定義の例

この例では、認証用に一連のチャレンジを定義し、それらのチャレンジがすべて正常に完了した場合にのみトークンを発行します。