翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Database Encryption SDK の概念

| クライアント側の暗号化ライブラリの名前が AWS Database Encryption SDK に変更されました。このデベロッパーガイドでは、引き続き DynamoDB Encryption Client に関する情報を提供します。 |

このトピックでは、 AWS Database Encryption SDK で使用される概念と用語について説明します。

AWS Database Encryption SDK のコンポーネントがどのように相互作用するかについては、「」を参照してくださいAWS Database Encryption SDK の仕組み。

AWS Database Encryption SDK の詳細については、以下のトピックを参照してください。

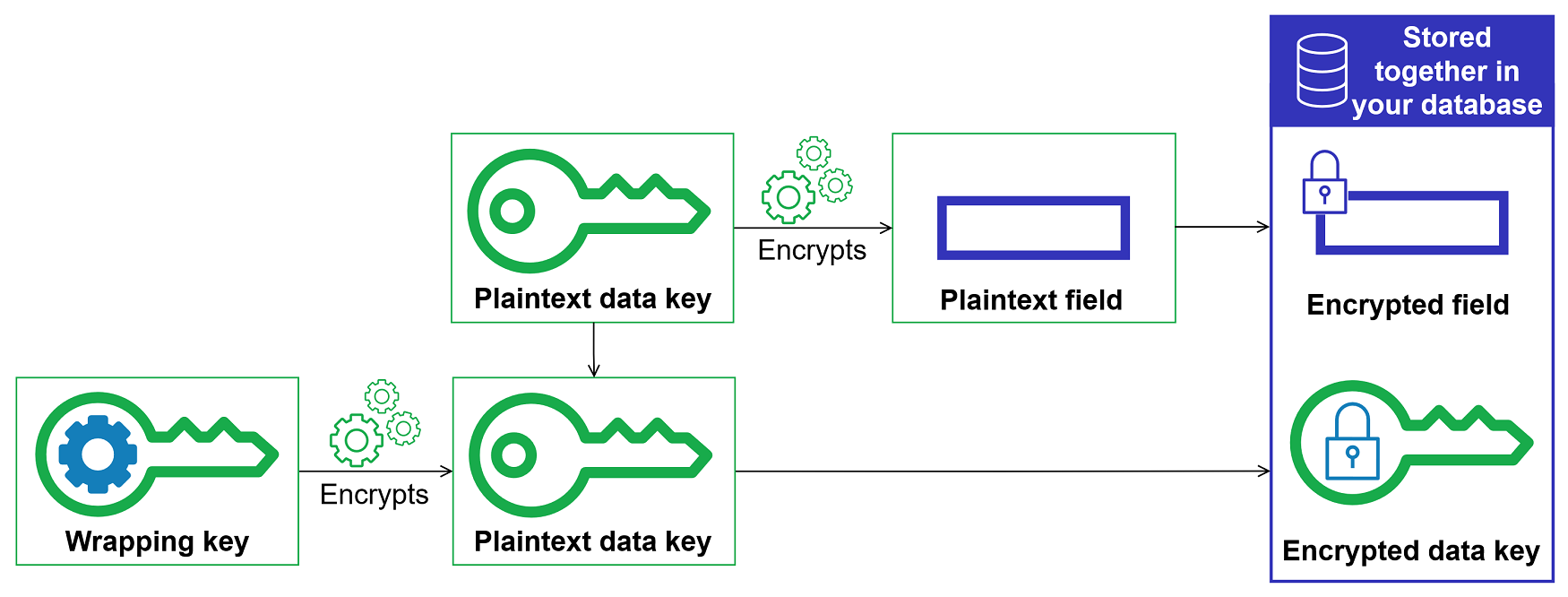

エンベロープ暗号化

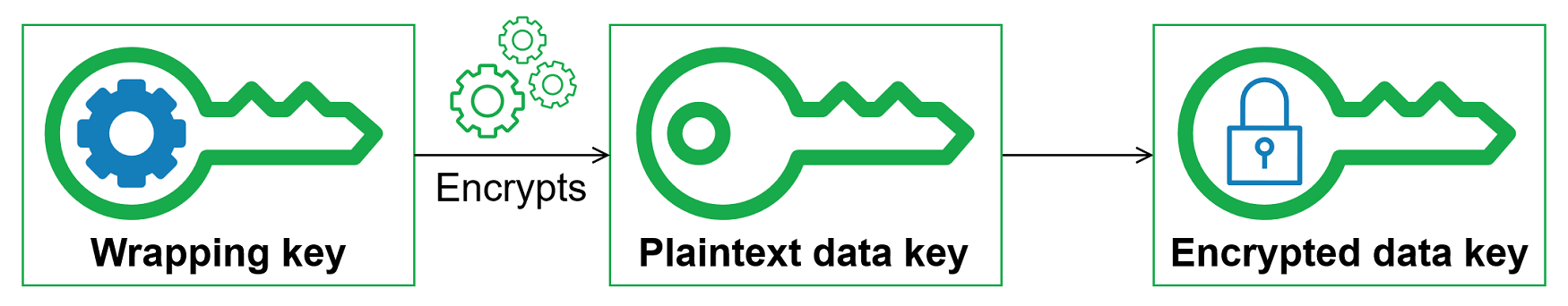

暗号化されたデータのセキュリティは、復号できるデータキーを保護することによって部分的に異なります。1 つの受け入れられているデータキーを保護するベストプラクティスは暗号化することです。これを行うには、キー暗号化キーつまりラッピングキーと呼ばれる別の暗号化キーが必要です。データキーを暗号化するためにラッピングキーを使用するこの方法はエンベロープ暗号化と呼ばれています。

- データキーの保護

-

AWS Database Encryption SDK は、各フィールドを一意のデータキーで暗号化します。その後、指定したラッピングキーで各データキーを暗号化します。暗号化されたデータキーをマテリアルの説明に格納します。

ラッピングキーを指定するには、キーリングを使用します。

- 複数のラッピングキーで同じデータを暗号化する

-

複数のラッピングキーを使用してデータキーを暗号化できます。ユーザーごとに異なるラッピングキーを指定したり、異なるタイプのラッピングキーを指定したり、場所ごとにそのように指定したい場合があります。各ラッピングキーでは、それぞれ同じデータキーを暗号化します。 AWS Database Encryption SDK は、暗号化されたすべてのデータキーを暗号化されたフィールドとともにマテリアルの説明に保存します。

データを復号するには、この暗号化されたデータキーを復号できる少なくとも 1 つのラッピングキーを指定する必要があります。

- 複数のアルゴリズムの強度の結合

-

デフォルトでは、 AWS Database Encryption SDK は、AES-GCM 対称暗号化、HMAC ベースのキー取得関数 (HKDF)、および ECDSA 署名を使用するアルゴリズムスイートを使用します。データキーを暗号化するには、ラッピングキーに適した対称または非対称の暗号化アルゴリズムを指定できます。

一般的に、対称キー暗号化アルゴリズムは迅速で、非対称またはパブリックキー暗号化よりも小さい暗号化テキストが生成されます。ただし、パブリックキーアルゴリズムはロールの本質的な分離を提供します。それぞれの長所を組み合わせるために、パブリックキー暗号化を使用してデータキーを暗号化できます。

可能な限り、いずれかの AWS KMS キーリングを使用することをお勧めします。AWS KMS キーリングを使用する場合、ラッピングキー AWS KMS key として非対称 RSA を指定することで、複数のアルゴリズムの長所を組み合わせることができます。また、対称暗号化 KMS キーを使用することもできます。

データキー

データキーは、 AWS Database Encryption SDK が暗号化アクションENCRYPT_AND_SIGNでマークされたレコード内のフィールドを暗号化するために使用する暗号化キーです。各データキーは、暗号化キーの要件に準拠したバイト配列です。 AWS Database Encryption SDK は、一意のデータキーを使用して各属性を暗号化します。

データキーを指定、生成、実装、拡張、保護、使用する必要はありません。 AWS Database Encryption SDK で暗号化オペレーションや復号オペレーションを呼び出しても、上記のアクションは行われません。

データキーを保護するために、 AWS Database Encryption SDK はラッピングキーと呼ばれる 1 つ以上のキー暗号化キーでデータキーを暗号化します。 AWS Database Encryption SDK は、プレーンテキストのデータキーを使用してデータを暗号化した後、できるだけ早くメモリから削除します。その後、暗号化されたデータキーをマテリアルの説明に格納します。詳細については、「AWS Database Encryption SDK の仕組み」を参照してください。

ヒント

AWS Database Encryption SDK では、データキーとデータ暗号化キーを区別します。ベストプラクティスとして、サポートされているすべてのアルゴリズムスイートは鍵導出関数

暗号化された各データキーには、暗号化したラッピングキーの識別子を含むメタデータが含まれます。このメタデータにより、 AWS Database Encryption SDK は復号時に有効なラッピングキーを識別できます。

ラッピングキー

ラッピングキーは、 AWS Database Encryption SDK がレコードを暗号化するデータキーを暗号化するために使用するキー暗号化キーです。各データキーは、1 つまたは複数のラッピングキーで暗号化することができます。キーリングの設定時に、データの保護に使用するラッピングキーを決定します。

AWS Database Encryption SDK は、 AWS Key Management Service (AWS KMS) 対称暗号化 KMS キー (マルチリージョンキーを含む AWS KMS) と非対称 RSA KMS キー、raw AES-GCM (Advanced Encryption Standard/Galois Counter Mode) キー、raw RSA キーなど、一般的に使用されるラッピングキーをいくつかサポートしています。可能な場合は常に、KMS キーを使用することをお勧めします。どのラッピングキーを使用すべきかを知るには、「ラッピングキーの選択」を参照してください。

エンベロープ暗号化を使用する場合は、認可されていないアクセスからラッピングキーを保護する必要があります。これは、次のいずれかの方法で行うことができます。

-

この目的のために設計された AWS Key Management Service (AWS KMS)

などのサービスを使用します。 -

https://en.wikipedia.org/wiki/Hardware_security_module

によって提供されているようなAWS CloudHSMハードウェアセキュリティモジュール (HSM) を使用します。 -

他のキー管理ツールやサービスを使用します。

キー管理システムがない場合は、 をお勧めします AWS KMS。 AWS Database Encryption SDK は と統合 AWS KMS され、ラッピングキーの保護と使用に役立ちます。

キーリング

暗号化と復号に使用するラッピングキーを指定するには、キーリングを使用します。 AWS Database Encryption SDK が提供するキーリングを使用することも、独自の実装を設計することもできます。

キーリングは、データキーの生成、暗号化、復号を行います。また、署名内の Hash-Based Message Authentication Code (HMAC) を計算するために使用される MAC キーも生成します。キーリングを定義するとき、データキーを暗号化するラッピングキーを指定できます。ほとんどのキーリングは、少なくとも 1 つのラッピングキーを指定するか、ラッピングキーを提供および保護するサービスを指定します。暗号化時に、 AWS Database Encryption SDK はキーリングで指定されたすべてのラッピングキーを使用してデータキーを暗号化します。 AWS Database Encryption SDK が定義するキーリングの選択と使用については、「キーリングの使用」を参照してください。

暗号化アクション

暗号化アクションは、レコード内の各フィールドに対してどのアクションを実行するかを暗号化プログラムに指示します。

暗号化アクションの値は次のいずれかになります。

-

[暗号化して署名] – フィールドを暗号化します。暗号化されたフィールドを署名に含めます。

-

[署名のみ] – 署名にフィールドを含めます。

-

署名して暗号化コンテキストに含める – 署名と暗号化コンテキストに フィールドを含めます。

デフォルトでは、暗号化コンテキストに含まれる属性はパーティションキーとソートキーのみです。AWS KMS 階層キーリングのブランチキー ID サプライヤーが暗号化コンテキストからの復号化に必要なブランチキーを識別

SIGN_AND_INCLUDE_IN_ENCRYPTION_CONTEXTできるように、追加のフィールドを として定義することを検討してください。詳細については、「ブランチキー ID サプライヤー」を参照してください。注記

SIGN_AND_INCLUDE_IN_ENCRYPTION_CONTEXT暗号化アクションを使用するには、 AWS Database Encryption SDK のバージョン 3.3 以降を使用する必要があります。データモデルを更新して を含める前に、すべてのリーダーに新しいバージョンをデプロイしますSIGN_AND_INCLUDE_IN_ENCRYPTION_CONTEXT。 -

[何もしない] – フィールドを暗号化したり、署名に含めたりしません。

機密データを格納できるすべてのフィールドは、暗号化と署名を使用します。プライマリキー値 (DynamoDB テーブルのパーティションキーやソートキーなど) には、署名のみまたは署名を使用して暗号化コンテキストに を含めます。Sign を指定し、暗号化コンテキスト属性に含める場合、パーティション属性とソート属性も Sign で、暗号化コンテキストに含める必要があります。マテリアルの説明に暗号化アクションを指定する必要はありません。 AWS Database Encryption SDK は、マテリアルの説明が保存されているフィールドに自動的に署名します。

暗号化アクションは慎重に選択してください。不確かな場合は、暗号化と署名を使用します。 AWS Database Encryption SDK を使用してレコードを保護すると、既存の ENCRYPT_AND_SIGN、SIGN_ONLY、または SIGN_AND_INCLUDE_IN_ENCRYPTION_CONTEXTフィールドを に変更したりDO_NOTHING、既存のDO_NOTHINGフィールドに割り当てられた暗号化アクションを変更したりすることはできません。ただし、データモデルに他の変更を加えることはできます。例えば、単一のデプロイで暗号化フィールドを追加または削除できます。

マテリアル記述

マテリアルの説明は、暗号化されたレコードのヘッダーとして機能します。 AWS Database Encryption SDK を使用してフィールドを暗号化して署名すると、エンクリプタは暗号化マテリアルをアセンブルするときにマテリアルの説明を記録し、エンクリプタがレコードに追加する新しいフィールド (aws_dbe_head) にマテリアルの説明を保存します。

マテリアルの説明は、データキーの暗号化されたコピーと、暗号化アルゴリズム、暗号化コンテキスト、暗号化と署名の命令などの他の情報を含む、ポータブルな形式のデータ構造です。暗号化プログラムは、暗号化および署名のために暗号マテリアルをアセンブルする際に、マテリアルの説明を記録します。後で、フィールドを検証および復号するために暗号マテリアルをアセンブルする必要がある場合は、そのマテリアルの説明をガイドとして使用します。

暗号化されたデータキーを暗号化されたフィールドと一緒に格納すると、復号オペレーションが合理化され、暗号化されたデータキーを、そのキーで暗号化したデータとは別に格納および管理する必要がなくなります。

マテリアルの説明に関する技術的な情報については、「マテリアルの説明の形式」を参照してください。

暗号化コンテキスト

暗号化オペレーションのセキュリティを向上させるために、 AWS Database Encryption SDK には、レコードを暗号化して署名するためのすべてのリクエストに暗号化コンテキストが含まれています。

暗号化コンテキストは、任意のシークレットではない追加認証データを含む名前と値のペアのセットです。 AWS Database Encryption SDK には、データベースの論理名とプライマリキー値 (DynamoDB テーブルのパーティションキーやソートキーなど) が暗号化コンテキストに含まれます。フィールドを暗号化して、これに署名する場合、暗号化コンテキストは暗号化されたレコードに暗号化されてバインドされます。これにより、フィールドを復号するために同じ暗号化コンテキストが必要になります。

AWS KMS キーリングを使用する場合、 AWS Database Encryption SDK は暗号化コンテキストも使用して、キーリングが行う呼び出しで追加の認証データ (AAD) を提供します AWS KMS。

デフォルトのアルゴリズムスイートを使用するたびに、暗号マテリアルマネージャー (CMM) は、予約名 aws-crypto-public-key と、パブリック検証キーを表す値で構成される名前と値のペアを暗号化コンテキストに追加します。パブリック検証キーはマテリアルの説明に格納されます。

暗号化マテリアルマネージャー

暗号マテリアルマネージャー (CMM) は、データの暗号化、復号、署名に使用される暗号マテリアルを組み立てます。デフォルトのアルゴリズムスイートを使用する場合、暗号マテリアルには、プレーンテキストおよび暗号化されたデータキー、対称署名キー、および非対称署名キーが含まれます。CMM を直接操作することは決してありません。このためには、暗号化メソッドおよび復号メソッドを使用します。

CMM は AWS Database Encryption SDK とキーリングの間の連絡係として機能するため、ポリシーの適用のサポートなど、カスタマイズと拡張に最適なポイントです。CMM を明示的に指定することはできますが、必須ではありません。キーリングを指定すると、 AWS Database Encryption SDK はデフォルトの CMM を作成します。デフォルトの CMM は、指定したキーリングから暗号化マテリアルまたは復号マテリアルを取得します。これには、AWS Key Management Service (AWS KMS) などの暗号化サービスの呼び出しが含まれる場合があります。

対称暗号化と非対称暗号化

対称暗号化では、データの暗号化と復号化に同じキーが使用されます。

非対称暗号化では、数学的に関連するデータキーペアが使用されます。ペアの 1 つのキーでデータが暗号化され、ペアの他のキーだけでデータが復号されます。

AWS Database Encryption SDK はエンベロープ暗号化を使用します。データは対称データキーで暗号化されます。対称データキーを 1 つ以上の対称または非対称のラッピングキーで暗号化します。データキーの暗号化されたコピーを少なくとも 1 つ含むマテリアルの説明をレコードに追加します。

- データの暗号化 (対称暗号化)

-

AWS Database Encryption SDK は、データを暗号化するために、対称データキーと、対称暗号化アルゴリズムを含むアルゴリズムスイートを使用します。データを復号するために、 AWS Database Encryption SDK は同じデータキーと同じアルゴリズムスイートを使用します。

- データキーの暗号化 (対称暗号化または非対称暗号化)

-

暗号化および復号のオペレーションに指定するキーリングにより、対称データキーの暗号化および復号方法が決まります。対称暗号化 KMS キーを持つ キーリングなどの対称暗号化を使用する AWS KMS キーリング、または非対称 RSA KMS キーを持つ キーリングなどの AWS KMS 非対称暗号化を使用するキーリングを選択できます。

キーコミットメント

AWS Database Encryption SDK は、キーコミットメント (堅牢性とも呼ばれます) をサポートします。これは、各暗号文を 1 つのプレーンテキストにのみ復号化できるようにするセキュリティプロパティです。これを実行するために、キーコミットメントを使用することで、レコードを暗号化したデータキーのみが復号に使用されるようになります。 AWS Database Encryption SDK には、すべての暗号化および復号オペレーションに対するキーコミットメントが含まれています。

最新の対称暗号 (AES を含む) のほとんどは、 AWS Database Encryption SDK がレコードENCRYPT_AND_SIGNでマークされた各プレーンテキストフィールドを暗号化するために使用する一意のデータキーなど、単一のシークレットキーでプレーンテキストを暗号化します。同じデータキーでこのレコードを復号すると、元のデータと同じプレーンテキストが返されます。別のキーで復号化すると、通常は失敗します。2 つの異なるキーを使用して暗号文を復号することは難しいですが、技術的には可能です。まれに、数バイトの暗号化テキストを別の理解可能なプレーンテキストに部分的に複号できるキーを見つけることは可能です。

AWS Database Encryption SDK は、常に 1 つの一意のデータキーで各属性を暗号化します。複数のラッピングキーでそのデータキーを暗号化する場合がありますが、ラッピングキーは常に同じデータキーを暗号化します。ただし、手動で作成した高度な暗号化されたレコードには、実際には異なるデータキーが含まれて、それぞれ異なるラッピングキーによって暗号化されることがあります。例えば、あるユーザーが暗号化されたレコードを復号すると 0x0 (false) を返し、同じ暗号化されたレコードを別のユーザーが復号すると 0x1 (true) となることがあります。

このシナリオを防ぐために、 AWS Database Encryption SDK には暗号化および復号時にキーコミットメントが含まれています。暗号化メソッドは、暗号文を生成した一意のデータキーを、データキーの導出を使用してマテリアルの説明に基づいて計算された Hash-based Message Authentication Code (HMAC) であるキーコミットメントに暗号的にバインドします。その後、キーコミットメントをマテリアルの説明に格納します。キーコミットメントを使用してレコードを復号すると、 AWS Database Encryption SDK は、データキーがその暗号化されたレコードの唯一のキーであることを確認します。データキーの検証が失敗すると、復号オペレーションは失敗します。

デジタル署名

AWS Database Encryption SDK は、認証された暗号化アルゴリズム、AES-GCM、および復号プロセスを使用してデータを暗号化し、デジタル署名を使用せずに暗号化されたメッセージの整合性と信頼性を検証します。しかし、AES-GCM は対称キーを使用するため、暗号化テキストの復号化に使用されるデータキーを復号できる人は誰でも、新しい暗号化された暗号化テキストを手動で作成できるようになり、セキュリティ上の懸念が生じる可能性があります。たとえば、 をラッピングキー AWS KMS key として使用すると、 アクセスkms:Decrypt許可を持つユーザーは、 を呼び出さずに暗号化された暗号文を作成できますkms:Encrypt。

この問題を回避するために、デフォルトのアルゴリズムスイートは、暗号化されたレコードに Elliptic Curve Digital Signature Algorithm (ECDSA) 署名を追加します。デフォルトのアルゴリズムスイートは、認証された暗号化アルゴリズムである AES-GCM を使用して ENCRYPT_AND_SIGN とマークされたレコード内のフィールドを暗号化します。次に、、、および とマークされたレコードのフィールドでSIGN_ONLY、ハッシュベースのメッセージ認証コード (HMACs) と非対称 ECDSA ENCRYPT_AND_SIGN署名の両方を計算しますSIGN_AND_INCLUDE_IN_ENCRYPTION_CONTEXT。復号プロセスでは、署名を使用して、認可されたユーザーがレコードを暗号化したことを検証します。

デフォルトのアルゴリズムスイートを使用すると、 AWS Database Encryption SDK は暗号化されたレコードごとに一時的なプライベートキーとパブリックキーのペアを生成します。 AWS Database Encryption SDK は、パブリックキーをマテリアルの説明に保存し、プライベートキーを破棄します。これにより、パブリックキーで検証する別の署名を誰も作成できなくなります。このアルゴリズムは、マテリアルの説明で、暗号化されたデータキーを追加の認証済みデータとしてバインドし、フィールドを復号化できるユーザーがパブリックキーを変更したり、署名の検証に影響を与えたりするのを防ぎます。

AWS Database Encryption SDK には、常に HMAC 検証が含まれています。ECDSA デジタル署名はデフォルトで有効になっていますが、必須ではありません。データを暗号化するユーザーとデータを復号するユーザーが同等に信頼されている場合は、パフォーマンスを改善するためにデジタル署名を含まないアルゴリズムスイートの使用を検討することをお勧めします。代替アルゴリズムスイートの選択の詳細については、「アルゴリズムスイートの選択」を参照してください。

注記

キーリングがエンクリプタと復号器を区別しない場合、デジタル署名は暗号化値を提供しません。

非対称 RSA AWS KMS キーリングを含む AWS KMS キーリングは、 AWS KMS キーポリシーと IAM ポリシーに基づいて、エンクリプタと復号子を区別できます。

暗号化の性質上、次のキーリングはエンクリプタと復号器を区別できません。

-

AWS KMS 階層キーリング

-

AWS KMS ECDH キーリング

-

Raw AES キーリング

-

Raw RSA キーリング

-

Raw ECDH キーリング