翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ステップ 1: 信頼の環境セットアップ

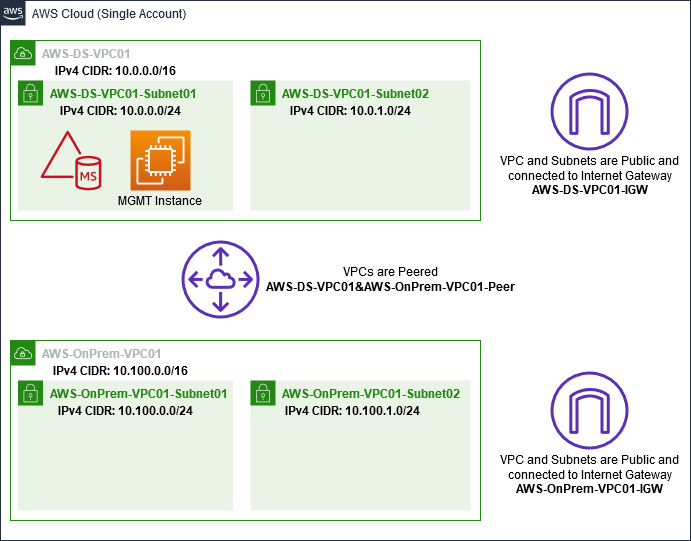

このセクションでは、Amazon EC2 環境をセットアップし、新しいフォレストをデプロイして、 との信頼のために VPC を準備します AWS。

Windows Server 2019 の EC2 インスタンスを作成する

Amazon EC2 で Windows Server 2019 のメンバーサーバーを作成するには、次の手順に従います。

Windows Server 2019 の EC2 インスタンスを作成するには

Amazon EC2 コンソール (https://console.aws.amazon.com/ec2/

) を開きます。 -

Amazon EC2 コンソールで、[Launch Instance] (インスタンスを起動) を選択します。

-

[Step 1] (ステップ 1) ページのリストで、[Microsoft Windows Server 2019 Base - ami-

xxxxxxxxxxxxxxxxx] を見つけます。続いて、[Select] (選択) を選択します。 -

[Step 2] (ステップ 2。 ページで、[t2.large]、[Next: Configure Instance Details] (次へ: インスタンスの詳細の設定) の順に選択します。

-

[Step 3] (ステップ 3) ページで、以下の操作を行います。

-

[Network] (ネットワーク) で、[vpc-

xxxxxxxxxxxxxxxxxAWS-OnPrem-VPC01] (基本のチュートリアルでセットアップ済み) を選択します。 -

Subnet には、subnet-

xxxxxxxxxxxxxxxxx| AWS-OnPrem-VPC01-Subnet01 | AWS-OnPrem-VPC01 を選択します。 -

[Auto-assign Public IP] (自動割り当てパブリック IP) リストで、サブネットのデフォルト設定が [Enable] (有効) でない場合、[Enable] (有効) を選択します。

-

残りの設定はデフォルトのままにしておきます。

-

[Next: Add Storage] (次へ: ストレージの追加) をクリックします。

-

-

[Step 4] (ステップ 4) ページで、デフォルト設定をそのままにして、[Next: Add Tags] (次へ: タグの追加) をクリックします。

-

[Step 5] (ステップ 5) ページで、[Add Tag] (タグを追加) をクリックします。[Key] (キー) に「

example.local-DC01」と入力し、[Next: Configure Security Group] (次へ: セキュリティグループの設定) を選択します。 -

[ステップ 6] ページで、[既存のセキュリティグループを選択する] を選択し、[AWS オンプレミステストラボセキュリティグループ] (基本のチュートリアルでセットアップ済み) を選択します。次に [確認と作成] を選択してインスタンスを確認します。

-

[Step 7] (ステップ) ページで内容を確認した上で、[Launch] (起動) をクリックします。

-

[Select an existing key pair or create a new key pair] (既存のキーペアを選択するか、新しいキーペアを作成します。) ダイアログボックスで、以下の操作を行います。

-

[Choose an existing key pair] (既存のキーペアの選択) をクリックします。

-

[Select a key pair] (キーペアの選択) で、[AWS-DS-KP] (基本のチュートリアルでセットアップ済み) を選択します。

-

[I acknowledge...] (...を認識しています) チェックボックスをオンにします。

-

[Launch Instances] (インスタンスを起動) をクリックします。

-

-

[View Instances] (インスタンスの表示) をクリックして Amazon EC2 コンソールに戻り、デプロイのステータスを確認します。

サーバーをドメインコントローラーに昇格する

信頼を作成する前に、新しいフォレスト用に最初のドメインコントローラーを構築してデプロイする必要があります。このプロセスでは、新しい Active Directory フォレストを設定し、DNS をインストールして、名前の解決にローカル DNS サーバーを使用するようにこのサーバーを設定します。この手順の最後にサーバーを再起動する必要があります。

注記

オンプレミスネットワークでレプリケート AWS するドメインコントローラーを で作成する場合は、まず EC2 インスタンスをオンプレミスドメインに手動で結合します。その後、サーバーをドメインコントローラーに昇格できます。

サーバーをドメインコントローラーに昇格するには

-

Amazon EC2 コンソールで [Instances] (インスタンス) をクリックし、先ほど作成したインスタンスを選択して、[Connect] (接続) をクリックします。

-

[Connect To Your Instance] (インスタンスへの接続) ダイアログボックスで、[Download Remote Desktop File] (リモートデスクトップファイルのダウンロード) をクリックします。

-

[Windows Security] ダイアログボックスで、Windows Server コンピュータのローカル管理者の認証情報 (「

administrator」など) を入力してログインします。ローカル管理者のパスワードがない場合は、Amazon EC2 コンソールに戻り、インスタンスを右クリックして [Get Windows Password] (Windows パスワードを取得) を選択します。AWS DS KP.pemファイルまたは個人用の.pemキーに移動して、[Decrypt Password] (パスワードの復号) を選択します。 -

[Start] (スタート) メニューで、[Server Manager] (サーバーマネージャー) を選択します。

-

[Dashboard] (ダッシュボード) で、[Add Roles and Features] (ロールと機能の追加) をクリックします。

-

[Add Roles and Features Wizard] (ロールと機能の追加ウィザード) で、[Next] (次へ) をクリックします。

-

[Select installation type] (インストールタイプの選択) ページで、[Role-based or feature-based installation] (ロールベースもしくは機能ベースのインストール) を選択し、[Next] (次へ) をクリックします。

-

Select destination server (送信先サーバーの選択) ページで、ローカルサーバーが選択されていることを確認し、[Next] (次へ) をクリックします。

-

[Select server roles] (サーバーロールの選択) ページで、[Active Directory Domain Services] (Active Directory ドメインサービス) を選択します。[Add Roles and Features Wizard] (ロールと機能の追加ウィザード) ダイアログボックスで、[Include management tools] (管理ツールを含める (該当する場合)) チェックボックスがオンになっていることを確認します。[Add Features] (機能を追加)、[Next] (次へ) の順に選択します。

-

[Select features] (機能を選択) ページで、[Next] (次へ) を選択します。

-

[Active Directory Domain Services] (Active Directory ドメインサービス) ページで、[Next] (次へ) を選択します。

-

[Confirm installation selections] (インストールの選択を確認) ページで、[Install] (インストール) を選択します。

-

Active Directory バイナリがインストールされたら、[Close] (閉じる) をクリックします。

-

Server Manager (サーバーマネージャー) が表示されたら、上部の [Manage] (管理) の横にあるフラグを確認します。このフラグが黄色に変われば、サーバーを昇格する準備は完了です。

-

黄色のフラグを選択し、[Promote this server to a domain controller] (このサーバーをドメインコントローラーに昇格) を選択します。

-

[Deployment Configuration] (デプロイ設定) ページで、[Add a new forest] (新しいフォレストを追加) を選択します。[Root domain name] (ルートドメイン名) に「

example.local」と入力し、[Next] (次へ) を選択します。 -

[Domain Controller Options] (ドメインコントローラーのオプション) ページで、次の操作を行います。

-

[Forest functional level] (フォレストの機能レベル) と [Domain functional level] (ドメインの機能レベル) の両方で、[Windows Server 2016] を選択します。

-

[ドメインコントローラーの機能を指定] で、[Domain Name System (DNS) サーバー] と [グローバルカタログ (GC)] の両方が選択されていることを確認します。

-

Directory Services Restore Mode (DSRM) のパスワードを入力し、確認します。続いて、[Next] (次へ) をクリックします。

-

-

[DNS Options] (DNS のオプション) ページで、委任に関する警告を無視し、[Next] (次へ) を選択します。

-

[Additional options] (追加のオプション) ページで、NetBios のドメイン名として [EXAMPLE] が表示されていることを確認します。

-

[Paths] (パス) ページで、デフォルト値のまま [Next] (次へ) を選択します。

-

[Review Options] (オプションの確認) ページで、[Next] (次へ) を選択します。これで、ドメインコントローラーのすべての前提条件が満たされていることがサーバーで確認できます。いくつかの警告が表示されることがありますが、無視して構いません。

-

[Install] (インストール) をクリックします。インストールが完了すると、サーバーが再起動し、ドメインコントローラーとして機能するようになります。

VPC の設定

次の 3 つの手順で、 AWSと接続するように VPC を設定します。

VPC のアウトバウンドルールを設定するには

-

AWS Directory Service コンソール

で、基本チュートリアルで以前に作成した corp.example.com の AWS Managed Microsoft AD ディレクトリ ID を書き留めます。 Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ナビゲーションペインで、[Security Groups] を選択します。

-

AWS Managed Microsoft AD ディレクトリ ID を検索します。検索結果で、[AWS created security group for d-

xxxxxxdirectory controllers] (AWS が d-xxxxxx ディレクトリコントローラーのセキュリティグループを作成しました) という説明が表示されている項目を選択します。注記

このセキュリティグループは、ディレクトリを最初に作成するときに自動的で作成されます。

-

そのセキュリティグループの下にある [Outbound Rules] (アウトバウンドルール) タブを選択します。[Edit] (編集)、[Add another rule] (別のルールの追加) の順に選択し、次の値を追加します。

-

[Type] (タイプ) で、[All Traffic] (すべてのトラフィック) を選択します。

-

[Destination] (送信先) に「

0.0.0.0/0」と入力します。 -

残りの設定はデフォルトのままにしておきます。

-

[Save] (保存) をクリックします。

-

Kerberos の事前認証が有効になっていることを確認するには

-

example.local ドメインコントローラーで、[Server Manager] (サーバーマネージャー) を開きます。

-

[Tools] (ツール) メニューで、[Active Directory Users and Computers] (Active Directory ユーザーとコンピュータ) を選択します。

-

[Users] (ユーザー) ディレクトリに移動してユーザーを右クリックし、[Properties] (プロパティ) を選択して [Account] (アカウント) タブを選択します。[Account options] (アカウントオプション) リストを下にスクロールし、[Do not require Kerberos preauthentication] (Kerberos の事前認証を要求しない) が選択されていないことを確認します。

-

corp.example.com-mgmt インスタンスの corp.example.com ドメインに対しても同じ手順を実行します。

DNS の条件付きフォワーダーを設定するには

注記

条件付きフォワーダーは、クエリ内の DNS ドメイン名に従って DNS クエリを転送するためのネットワーク上の DNS サーバーです。例えば、widgets.example.com で終わる名前に関して受信したすべてのクエリを、特定の DNS サーバーや複数の DNS サーバーの IP アドレスに転送するように DNS サーバーを設定できます。

-

ナビゲーションペインで [ディレクトリ] を選択します。

-

AWS Managed Microsoft AD のディレクトリ ID を選択します。

-

完全修飾ドメイン名 (FQDN) であるディレクトリの DNS アドレスと corp.example.com を書き留めます。

-

ここで、example.local ドメインコントローラーに戻り、[Server Manager] (サーバーマネージャー) を開きます。

-

[Tools] (ツール) メニューで、[DNS] を選択します。

-

コンソールツリーで、信頼を設定するドメインの DNS サーバーを展開し、[Conditional Forwarders] (条件付きフォワーダー) に移動します。

-

[Conditional Forwarders] (条件付きフォワーダー) を右クリックし、[New Conditional Forwarder] (新しい条件付きフォワーダー) を選択します。

-

DNS ドメインに、「

corp.example.com」と入力します。 -

プライマリサーバーの IP アドレスで、<ここをクリック を選択して ...> を追加し、 AWS Managed Microsoft AD ディレクトリの最初の DNS アドレス (前の手順で書き留めたもの) を入力し、Enter キーを押します。2 つ目の DNS アドレスにも同じ操作を行います。DNS アドレスを入力すると、「タイムアウト」または「解決できません」というエラーが表示される場合があります。通常、このエラーは無視できます。

-

[Store this conditional forwarder in Active Directory, and replicate as follows] (Active Directory で条件付きフォワーダーを保存して、次の通りにレプリケートする) チェックボックスをオンにします。ドロップダウンメニューで [All DNS servers in this Forest] (このフォレストのすべての DNS サーバー) を選択し、[OK] を選択します。