翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ステップ 2: AWS Managed Microsoft AD を準備する

それでは、 AWS 管理対象の Microsoft AD を信頼関係に備えましょう。以下の手順の多くは、自己管理型ドドメインで行ったものとほぼ同じです。ただし、今回は、 AWS 管理対象の Microsoft AD を使用して作業しています。

VPC サブネットとセキュリティグループを設定する

自己管理型ネットワークから管理対象の Microsoft AD を含む VPC へのトラフィックを許可する必要があります。 AWS そのためには、 AWS Managed Microsoft AD のデプロイに使用されるサブネットに関連付けられた ACL と、ドメインコントローラに設定されているセキュリティグループルールの両方が、信頼をサポートするために必要なトラフィックを許可していることを確認する必要があります。

ポート要件は、ドメインコントローラーが使用する Windows Server のバージョン、および、信頼を利用するサービスやアプリケーションの種類によって変化します。このチュートリアルでは、次のポートを開く必要があります。

インバウンド

TCP/UDP 53 - DNS

TCP/UDP 88 - Kerberos 認証

UDP 123 – NTP

TCP 135 – RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 – SMB

-

TCP/UDP 464 – Kerberos 認証

TCP 636 – LDAPS (TLS/SSL 経由の LDAP)

TCP 3268-3269 – グローバルカタログ

-

TCP/UDP 49152-65535 – RPC 用のエフェメラルポート

注記

SMBv1 のサポートは終了しました。

アウトバウンド

すべて

注記

これらは、VPC と自己管理型ディレクトリを接続するために最低限と必要なるポートです。固有の設定によっては、追加ポートが開かれていることが必要です。

AWS 管理対象の Microsoft AD ドメインコントローラーのアウトバウンドルールとインバウンドルールを設定するには

-

AWS Directory Service コンソール

に戻ります。ディレクトリのリストで、 AWS 管理対象の Microsoft AD ディレクトリのディレクトリ ID を書き留めます。 Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ナビゲーションペインで、セキュリティグループ] を選択します。

-

検索ボックスを使用して、 AWS 管理対象の Microsoft AD ディレクトリ ID を検索します。検索結果で、

AWS created security group forセキュリティグループの説明に該当する項目を選択します。yourdirectoryIDdirectory controllers![[Amazon VPC コンソール] では、ディレクトリコントローラーのセキュリティグループの検索結果が強調表示されます。](images/security-group-search.png)

-

対象のセキュリティグループの [Outbound Rules] (アウトバウンドルール) タブを開きます。[Edit outbound rules]、[Add rule] の順に選択します。新しいルールに、次の値を入力します。

-

[Type] (タイプ): ALL Traffic

-

[Protocol] (プロトコル): ALL

-

[Destination] (送信先) では、ドメインコントローラーから発信されるトラフィックと、その送信先を指定します。単一の IP アドレスまたは IP アドレス範囲を CIDR 表記で指定します (例: 203.0.113.5/32)。同じリージョン内にある別のセキュリティグループの、名前または ID を指定することもできます。詳細については、「ディレクトリ AWS のセキュリティグループ設定を理解し、使用する」を参照してください。

-

-

[Save Rule] をクリックします。

![[Amazon VPC コンソール] で、ディレクトリコントローラーのセキュリティグループのアウトバウンドルールを編集します。](images/editing-and-saving-rule.png)

Kerberos の事前認証が有効化されていることを確認する

次に、 AWS 管理対象の Microsoft AD のユーザーでも Kerberos 事前認証が有効になっていることを確認する必要があります。これは、自己管理型ディレクトリで実施したものと同じプロセスです。これはデフォルト設定ですが、何も変更されていないことを確認します。

ユーザーの Kerberos 設定を表示するには

-

ドメインのまたはドメイン内のユーザーを管理する権限が委任されたアカウントを使用して、 AWS Managed Microsoft AD ディレクトリのメンバーであるインスタンスにログインします。AWS Managed Microsoft AD Administrator アカウントのアクセス許可

-

まだインストールされていない場合は、Active Directory ユーザーと、コンピュータツール、および DNS ツールをインストールします。これらのツールをインストールする方法については、「AWS Managed Microsoft AD 用の Active Directory 管理ツールのインストール」を参照してください。

-

サーバーマネージャーを開きます。[Tools] (ツール) メニューで、[Active Directory Users and Computers] (Active Directory ユーザーとコンピュータ) を選択します。

-

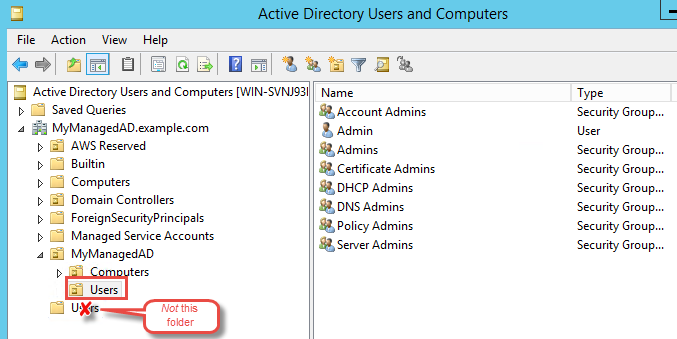

使用しているドメイン内の、[Users] フォルダを選択します。これは、NetBIOS 名を使用する [Users] フォルダであり、完全修飾ドメイン名 (FQDN) の [Users] フォルダではないことに注意してください。

ユーザーのリストで、ユーザーを右クリックし、[Properties] (プロパティ) を選択します。

-

[Account] (アカウント) タブを開きます。[Account options] (アカウントオプション) リストで、[Do not require Kerberos preauthentication] (Kerberos 事前認証は不要) がオンになっていないことを確認します。

次のステップ