翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ステップ 4: Windows Server のEC2インスタンスをドメインにシームレスに結合することをテストする

次の 2 つの方法のいずれかを使用して、EC2インスタンスをドメインにシームレスに結合することをテストできます。

これらの手順は、ディレクトリのコンシューマーアカウントで使用します。

-

にサインイン AWS Management Console し、 で Amazon EC2コンソールを開きますhttps://console.aws.amazon.com/ec2/

。 -

ナビゲーションバーで、既存のディレクトリ AWS リージョン と同じ を選択します。

-

EC2 ダッシュボードのインスタンスの起動セクションで、インスタンスの起動を選択します。

-

インスタンスの起動ページの「名前とタグ」セクションで、Windows EC2インスタンスに使用する名前を入力します。

(オプション) 追加タグを選択して、このEC2インスタンスのアクセスを整理、追跡、または制御する 1 つ以上のタグキーと値のペアを追加します。

-

[アプリケーションと OS イメージ (Amazon マシンイメージ)] セクションの [クイックスタート] ペインで [Windows] を選択します。Windows Amazon マシンイメージ (AMI) は、Amazon マシンイメージ (AMI) のドロップダウンリストから変更できます。

-

[インスタンスタイプ] セクションで、[インスタンスタイプ] ドロップダウンリストから使用するインスタンスタイプを選択します。

-

[キーペア (ログイン)] セクションで、新しいキーペアを作成するか、既存のキーペアから選択します。

新しいキーペアを作成するには、[新しいキーペアの作成] を選択します。

キーペアの名前を入力し、[キーペアタイプ] と [プライベートキーファイル形式] のオプションを選択します。

Open で使用できる形式でプライベートキーを保存するにはSSH、.pem を選択します。Pu で使用できる形式でプライベートキーを保存するにはTTY、.ppk を選択します。

[キーペアの作成] を選択します。

ブラウザによって秘密キーファイルが自動的にダウンロードされます。ダウンロードしたプライベートキーのファイルを安全な場所に保存します。

重要

プライベートキーのファイルを保存できるのは、このタイミングだけです。

-

[インスタンスを起動する] ページの [ネットワーク設定] セクションで、[編集] を選択します。ディレクトリVPCが作成された を VPC- 必須のドロップダウンリストから選択します。

-

サブネットドロップダウンリストから、 内のパブリックサブネットのいずれかVPCを選択します。選択するサブネットで、すべての外部トラフィックがインターネットゲートウェイにルーティングされるように選択する必要があります。そうでない場合は、インスタンスにリモート接続できません。

インターネットゲートウェイに接続する方法の詳細については、「Amazon VPCユーザーガイド」の「インターネットゲートウェイを使用してインターネットに接続する」を参照してください。

-

[自動割り当てパブリック IP] で、[有効化] を選択します。

パブリック IP アドレス指定とプライベート IP アドレス指定の詳細については、「Amazon ユーザーガイド」の「Amazon EC2インスタンス IP アドレス指定」を参照してください。 EC2

-

[ファイアウォール (セキュリティグループ)] 設定にはデフォルト設定を使用するか、必要に応じて変更を加えることができます。

-

[ストレージの設定] 設定にはデフォルト設定を使用するか、必要に応じて変更を加えることができます。

-

[高度な詳細] セクションを選択し、[ドメイン結合ディレクトリ] ドロップダウンリストからドメインを選択します。

注記

ドメイン結合ディレクトリを選択すると、次のようになります:

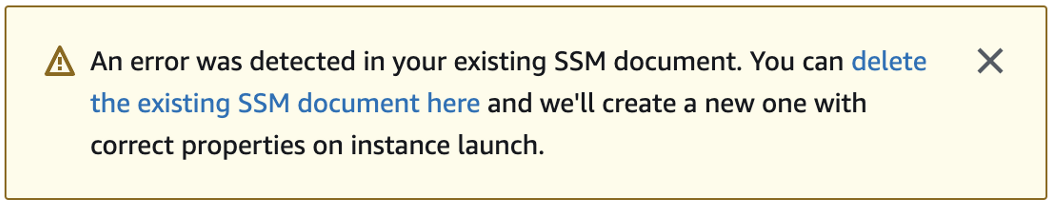

このエラーは、EC2起動ウィザードが予期しないプロパティを持つ既存のSSMドキュメントを特定した場合に発生します。次のいずれかを試すことができます。

以前にSSMドキュメントを編集し、プロパティが想定されている場合は、閉じるを選択して、変更なしでEC2インスタンスを起動します。

既存のSSMドキュメントを削除するリンクを選択して、SSMドキュメントを削除します。これにより、正しいプロパティを持つ SSMドキュメントを作成できます。SSM ドキュメントは、EC2インスタンスの起動時に自動的に作成されます。

-

IAM インスタンスプロファイルでは、既存のIAMインスタンスプロファイルを選択するか、新しいインスタンスプロファイルを作成できます。IAM 管理 AWS ポリシー AmazonSSMManagedInstanceCore と A mazonSSMDirectoryServiceAccessがアタッチされているIAMインスタンスプロファイルをインスタンスプロファイルのドロップダウンリストから選択します。新しいプロファイルを作成するには、新しいIAMプロファイルの作成リンクを選択し、次の操作を行います。

-

[ロールの作成] を選択します。

-

[Select trusted entity] (信頼されたエンティティを選択) で、[AWS サービス] を選択します。

-

[Use case] (ユースケース) で、[EC2] を選択します。

-

アクセス許可の追加 のポリシーのリストで、AmazonSSMManagedInstanceCore ポリシーと A mazonSSMDirectoryServiceAccessポリシーを選択します。リストを絞り込むため、検索ボックスに

SSMと入力します。[Next (次へ)] を選択します。注記

は、インスタンスを mazonSSMDirectoryServiceAccessに結合するためのアクセス許可を提供します。Active Directory によって管理されます AWS Directory Service。mazonSSMManagedInstanceCore は、 AWS Systems Manager サービスを使用するために必要な最小限のアクセス許可を提供します。これらのアクセス許可を使用してロールを作成する方法、およびIAMロールに割り当てることができるその他のアクセス許可とポリシーの詳細については、「 AWS Systems Manager ユーザーガイド」の「Systems Manager のIAMインスタンスプロファイルを作成する」を参照してください。

-

[名前、確認、作成] ページで、[ロール名] を入力します。EC2 インスタンスにアタッチするには、このロール名が必要です。

-

(オプション) 説明 フィールドにIAMインスタンスプロファイルの説明を指定できます。

-

[ロールの作成] を選択します。

-

インスタンスの起動ページに戻り、IAMインスタンスプロファイルの横にある更新アイコンを選択します。新しいIAMインスタンスプロファイルがIAMインスタンスプロファイルのドロップダウンリストに表示されます。新しいプロファイルを選択し、残りの設定はデフォルト値のままにします。

-

-

Launch instance (インスタンスの起動) を選択します。

これらの手順は、ディレクトリのコンシューマーアカウントで使用します。この手順を完了するには、ディレクトリ ID、ディレクトリ名、DNSIP アドレスなど、ディレクトリ所有者アカウントに関する情報が必要です。

前提条件

-

セットアップ AWS Systems Manager。

-

Systems Manager の詳細については、「AWS Systems Managerの一般的なセットアップ」を参照してください。

-

-

AWS Managed Microsoft Active Directory ドメインに参加するインスタンスには、AmazonSSMManagedInstanceCore と A mazonSSMDirectoryServiceAccessの管理ポリシーを含むIAMロールがアタッチされている必要があります。

-

これらの管理ポリシーおよび Systems Manager のIAMインスタンスプロファイルにアタッチできるその他のポリシーの詳細については、「 AWS Systems Manager ユーザーガイド」の「Systems Manager のIAMインスタンスプロファイルを作成する」を参照してください。管理ポリシーの詳細については、「 IAMユーザーガイド」のAWS 「 管理ポリシー」を参照してください。

-

Systems Manager を使用してEC2インスタンスを AWS Managed Microsoft Active Directory ドメインに結合する方法の詳細については、「 を使用して実行中の EC2 Windows インスタンス AWS Systems Manager を Directory Service ドメインに結合するにはどうすればよいですか? AWS

-

で AWS Systems Manager コンソールを開きますhttps://console.aws.amazon.com/systems-manager/

。 -

ナビゲーションペインの [Node Management] (ノード管理) で、[Run Command] (コマンドを実行) を選択します。

-

[Run command] (コマンドの実行) を選択します。

-

[Run a command] (コマンドの実行) ページで、

AWS-JoinDirectoryServiceDomainを検索します。検索結果に表示されたら、AWS-JoinDirectoryServiceDomainオプションを選択します。 -

下部にある [Command parameters] (コマンドのパラメータ) セクションまでスクロールします。以下のパラメーターを指定する必要があります。

注記

ディレクトリ ID、ディレクトリ名、および DNS IP アドレスを見つけるには、 AWS Directory Service コンソールに戻り、共有されているディレクトリを選択し、ディレクトリを選択します。[ディレクトリ ID] は [共有ディレクトリの詳細] セクションにあります。ディレクトリ名と DNS IP アドレスの値は、「所有者ディレクトリの詳細」セクションで確認できます。

-

[ディレクトリ ID] に AWS Managed Microsoft Active Directory の名前を入力します。

-

[ディレクトリ名] に AWS Managed Microsoft Active Directory の名前を入力します (ディレクトリ所有者アカウント用)。

-

DNS IP アドレスには、 AWS Managed Microsoft Active Directory (ディレクトリ所有者アカウントの場合) 内のDNSサーバーの IP アドレスを入力します。

-

-

[ターゲット] で [インスタンスを手動で選択する] を選択し、ドメインに参加させたいインスタンスを選択します。

-

フォームの残りの設定はデフォルト値のままにしておき、ページを下方向にスクロールして [Run] (実行) をクリックします。

-

インスタンスがドメインに正常に参加すると、コマンドステータスは [保留中] から [成功] に変わります。ドメインに参加したインスタンスの [インスタンス ID] と [出力を表示] を選択すると、コマンド出力を表示できます。

これらのステップのいずれかを完了すると、EC2インスタンスをドメインに結合できるようになります。これを行うと、 AWS Managed Microsoft AD ユーザーアカウントの認証情報を使用して、リモートデスクトッププロトコル (RDP) クライアントを使用してインスタンスにログインできます。