翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS KMS 概念

AWS Key Management Service (AWS KMS) で使用される基本的な用語と概念、およびそれらが連携してデータを保護する方法について説明します。

の概要 AWS KMS

AWS Key Management Service (AWS KMS) は、暗号化キーを生成および管理するためのウェブインターフェイスを提供し、データを保護するための暗号化サービスプロバイダーとして動作します。 AWS KMS は AWS 、 全体で顧客のキーの一貫したビューを提供し AWS、一元的な管理と監査を提供します。

AWS KMS には AWS Management Console、 を介したウェブインターフェイス、コマンドラインインターフェイス、および RESTfulAPIオペレーションが含まれており、140-2 検証済みハードウェアセキュリティモジュール () FIPS の分散フリートの暗号化オペレーションをリクエストしますHSMs。 AWS KMS HSM は、 のセキュリティとスケーラビリティの要件を満たす専用の暗号化機能を提供するように設計されたマルチチップスタンドアロンハードウェア暗号化アプライアンスです AWS KMS。として管理するキーの下に、独自の HSMベースの暗号化階層を確立できます AWS KMS keys。これらのキーは、 でのみ使用可能HSMsになり、暗号化リクエストの処理に必要な時間だけメモリ内でのみ使用できます。KMS キー ID で表される複数のキーを作成できます。各顧客が管理するロールとアカウントでのみ AWS IAM、カスタマー管理KMSキーを作成、削除、またはデータの暗号化、復号、署名、検証に使用できます。KMS キーにアタッチされたポリシーを作成することで、キーを管理および/または使用できるユーザーに対するアクセスコントロールを定義できます。このようなポリシーでは、APIオペレーションごとにキーのアプリケーション固有の用途を定義できます。

さらに、ほとんどの AWS サービスは、KMSキーを使用した保管中のデータの暗号化をサポートしています。この機能を使用すると、KMSキーへのアクセス方法とタイミングを制御することで、 AWS サービスが暗号化されたデータにアクセスできる方法とタイミングを制御できます。

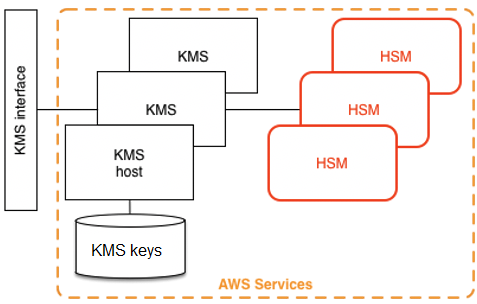

AWS KMS は、ウェブ向け AWS KMS ホストと の階層で構成される階層サービスですHSMs。これらの階層型ホストのグループ化は、 AWS KMS スタックを形成します。へのすべてのリクエストは、Transport Layer Security プロトコル (TLS) 経由で実行され、 AWS KMS ホストで終了 AWS KMS する必要があります。 AWS KMS ホストはTLS、完全なフォワードシークレット を提供する暗号スイートでのみ を許可します

AWS KMS 設計目標

AWS KMS は、以下の要件を満たすように設計されています。

- 耐久性

-

暗号化キーの耐久性は、 で最も高い耐久性を持つサービスの耐久性と同等に設計されています AWS。1 つの暗号化キーで、長期間にわたって蓄積された大量のデータを暗号化できます。

- 信頼性

-

キーの使用は、ユーザーが定義および管理するアクセス制御ポリシーによって保護されます。プレーンテキストKMSキーをエクスポートするメカニズムはありません。暗号化キーの機密性は重要です。で管理アクションを実行するには、クォーラムベースのアクセスコントロールにロール固有のアクセス権を持つ複数の Amazon 社員が必要ですHSMs。

- 低レイテンシーと高スループット

-

AWS KMS は、 の他の サービスでの使用に適したレイテンシーとスループットレベルでの暗号化オペレーションを提供します AWS。

- リージョンの独立性

-

AWS は、異なるリージョンでデータアクセスを制限する必要があるお客様に独立したリージョンを提供します。キーの使用は、 AWS リージョン内に限ることができます。

- 元になる乱数の安全性

-

強力な暗号化は本当に予測不可能な乱数生成に依存するため、 は高品質で検証された乱数のソース AWS KMS を提供します。

- 監査

-

AWS KMS は、暗号化キーの使用と管理を AWS CloudTrail ログに記録します。 AWS CloudTrail ログを使用して、ユーザーに代わって AWS のサービスによるキーの使用など、暗号化キーの使用を検査できます。

これらの目標を達成するために、 AWS KMS システムには「ドメイン」を管理する AWS KMS 一連の演算子とサービスホスト演算子 (総称して「演算子」) が含まれています。ドメインは、リージョンで定義された AWS KMS サーバー、HSMs、および演算子のセットです。各 AWS KMS 演算子には、アクションの認証に使用されるプライベートキーとパブリックキーのペアを含むハードウェアトークンがあります。HSMs には、HSMステート同期を保護する暗号化キーを確立するための追加のプライベートキーとパブリックキーのペアがあります。