翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Transit Gateway を使用したリージョン間ピアリングの設定を自動化する

作成者: Ram Kandaswamy (AWS)

概要

AWS Transit Gateway は、仮想プライベートクラウド (VPCs) とオンプレミスネットワークを中央ハブ経由で接続します。Transit Gateway トラフィックは、常にグローバル Amazon Web Services (AWS) バックボーンにとどまり、パブリックインターネットを経由しません。これにより、一般的な悪用や分散型サービス拒否 (DDoS) 攻撃などの脅威ベクトルが軽減されます。

2 つ以上のAWSリージョン間で通信する必要がある場合は、リージョン間 Transit Gateway ピアリングを使用して、異なるリージョンの Transit Gateway 間でピアリング接続を確立できます。ただし、Transit Gateway を使用してリージョン間ピアリングを手動で設定するのは、複数の手順を伴う時間のかかるプロセスです。このパターンでは、コードを使用してピアリングを実行することで、このような手動の手順を省くプロセスを自動化できます。マルチリージョン組織のセットアップ中に複数のリージョンとAWSアカウントを繰り返し設定する必要がある場合は、このアプローチを使用できます。

このパターンでは、AWSStep Functions ワークフロー、AWSLambda 関数、AWSIdentity and Access Management (IAM) ロール、Amazon CloudWatch Logs のロググループを含む AWS CloudFormation スタックを使用します。その後、Step Functions の実行を開始し、Transit Gateway のリージョン間ピアリング接続を作成できます。リージョン間ピアリングを手動で設定するには、AWS「Transit Gateway を使用して異なるAWSリージョンVPCsのピア接続」を参照してください。

前提条件と制限

前提条件

アクティブ AWS アカウント。

既存の Amazon Simple Storage Service (Amazon S3) バケット

リクエスターのリージョンとアクセプターのリージョンで作成して設定されたトランジットゲートウェイ。 リクエスターのリージョンはピアリングリクエストを発信し、アクセプターのリージョンはピアリングリクエストを受け付けます。詳細については、Amazon VPCドキュメントのVPC「ピアリング接続の作成と承認」を参照してください。

VPCsは、アクセプターおよびリクエスタリージョンにインストールおよび設定されています。を作成する手順についてはVPC、Amazon VPCドキュメントの「Amazon の開始方法から を作成するVPC」を参照してください。 VPC

VPCs は

addToTransitGatewayタグとtrue値を使用する必要があります。要件に応じて設定されたVPCs、 のセキュリティグループとネットワークアクセスコントロールリスト (ACLs)。詳細については、Amazon VPCドキュメントの「 とネットワークACLsのセキュリティグループVPC」を参照してください。

AWS リージョンと制限

特定のAWSリージョンのみがリージョン間ピアリングをサポートしています。リージョン間ピアリングをサポートするリージョンの完全なリストについては、AWS「Transit GatewayFAQs

」を参照してください。 添付のサンプルコードでは、リクエスターのリージョンは

us-east-2で、アクセプターのリージョンはus-west-2であると仮定されています。異なるリージョンを設定する場合は、すべての Python ファイルでこれらの値を編集する必要があります。3 つ以上のリージョンを含むより複雑なセットアップを実装するには、Step Function を変更してリージョンをパラメータとして Lambda 関数に渡し、組み合わせごとに関数を実行できます。

アーキテクチャ

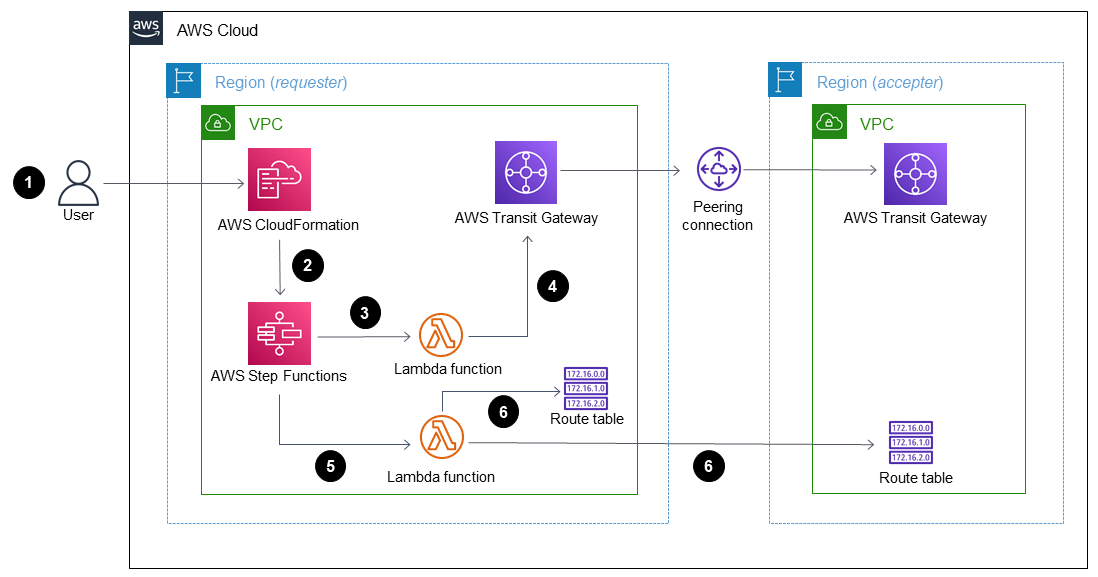

この図は、次のステップのワークフローを示しています。

ユーザーは AWS CloudFormation スタックを作成します。

AWS CloudFormation は、Lambda 関数を使用する Step Functions ステートマシンを作成します。詳細については、Step Functions ドキュメントの「Lambda を使用する Step Functions ステートマシンの作成」を参照してください。 AWS

Step Functions はピアリング用の Lambda 関数を呼び出します。

Lambda 関数は、Transit Gateway 間でピアリング接続を作成します。

Step Function は、ルートテーブルを変更するための Lambda 関数を呼び出します。

Lambda 関数は、 のクラスレスドメイン間ルーティング (CIDR) ブロックを追加してルートテーブルを変更しますVPCs。

Step Function ワークフロー

この図は、次の Step Function ワークフローを示しています。

Step Function ワークフローは、Transit Gateway ピアリング用の Lambda 関数を呼び出します。

1 分間待機するタイマーコールがあります。

ピアリングステータスが取得され、条件ブロックに送信されます。ブロックがルーピングを実行します。

成功条件が満たされない場合、ワークフローはタイマーステージに移行するようにコーディングされます。

成功条件が満たされると、Lambda 関数が呼び出されてルートテーブルが変更されます。このコールの後、Step Function ワークフローは終了します。

ツール

AWS CloudFormation – AWS CloudFormation は、 AWSリソースのモデル化とセットアップに役立つサービスです。

Amazon CloudWatch Logs – CloudWatch ログは、使用するすべてのシステム、アプリケーション、およびAWSサービスのログを一元化するのに役立ちます。

AWS Identity and Access Management (IAM) – は、 サービスへのアクセスを安全に制御するためのウェブAWSサービスIAMです。

AWS Lambda – Lambda は、高可用性コンピューティングインフラストラクチャでコードを実行し、コンピューティングリソースのすべての管理を実行します。

AWS Step Functions – Step Functions を使用すると、分散アプリケーションのコンポーネントをビジュアルワークフローの一連のステップとして簡単に調整できます。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

添付ファイルを S3 バケットにアップロードします。 | AWS マネジメントコンソールにサインインし、Amazon S3 コンソールを開き、 | 全般 AWS |

AWS CloudFormation スタックを作成します。 | 次のコマンドを実行して、

AWS CloudFormation スタックは、Step Functions ワークフロー、Lambda 関数、IAMロール、および CloudWatch ロググループを作成します。 AWS CloudFormation テンプレートが、前にアップロードしたファイルを含む S3 バケットを参照していることを確認します。 注記AWS CloudFormation コンソールを使用してスタックを作成することもできます。詳細については、 AWS CloudFormation ドキュメントの「 AWS CloudFormation コンソールでのスタックの作成」を参照してください。 | DevOps エンジニア |

Step Functions 内で新しい実行を開始します。 | Step Functions コンソールを開き、新しい実行を開始します。Step Functions は Lambda 関数を呼び出し、Transit Gateway のピアリング接続を作成します。入力JSONファイルは必要ありません。添付ファイルを使用できること、および接続タイプがピアリングであることを確認します。 詳細については、Steps Functions ドキュメントのAWS「Step Functions の開始方法」から新しい実行を開始するを参照してください。 AWS | DevOps エンジニア、一般 AWS |

ルートテーブル内のルートを検証します。 | Transit Gateway 間でリージョン間ピアリングが確立されます。ルートテーブルは、ピアリージョン VPCのIPv4CIDRブロック範囲で更新されます。 Amazon VPCコンソールを開き、Transit Gateway アタッチメントに対応するルートテーブルの関連付けタブを選択します。ピアリングされたリージョンのVPCCIDRブロック範囲を確認します。 詳細な手順と手順については、Amazon VPCドキュメントの「Transit Gateway ルートテーブルを関連付ける」を参照してください。 | ネットワーク管理者 |

関連リソース

添付ファイル

このドキュメントに関連する追加コンテンツにアクセスするには、次のファイルを解凍してください。「attachment.zip」