翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Lambda オートメーション AWS Managed Microsoft AD を使用して AWS アカウント から Amazon EC2エントリを削除する

作成者: Dr. Rahul Sharad Gaikwad (AWS) と Tamilselvan P (AWS)

概要

Active Directory (AD) は、ドメイン情報とユーザーとネットワークサービスとのやり取りを管理する Microsoft スクリプトツールです。従業員の認証情報とアクセス許可を管理するために、マネージドサービスプロバイダー (MSPs) の間で広く使用されています。AD の攻撃者は非アクティブなアカウントを使用して組織へのハッキングを試みることができるため、非アクティブなアカウントを見つけて定期的なメンテナンススケジュールで無効にすることが重要です。を使用すると AWS Directory Service for Microsoft Active Directory、Microsoft Active Directory をマネージドサービスとして実行できます。このパターンは、非アクティブなアカウントをすばやく検索して削除するように AWS Lambda 自動化を設定するのに役立ちます。

組織に次のシナリオが当てはまる場合、このパターンが役立ちます。

一元化された AD 管理 – 組織に複数の があり AWS アカウント、それぞれに独自の AD デプロイがある場合、すべてのアカウントでユーザーアカウントとアクセス許可を一貫して管理するのは難しい場合があります。クロスアカウント AD クリーンアップソリューションを使用すると、すべての AD インスタンスから非アクティブなアカウントを一元的に無効化または削除できます。

AD の再構築または移行 – 組織が AD デプロイを再構築または移行する予定の場合、アカウント間の AD クリーンアップソリューションが環境の準備に役立ちます。このソリューションは、不要なアカウントや非アクティブなアカウントを削除し、移行プロセスを簡素化し、潜在的な競合や問題を減らすのに役立ちます。

このパターンを使用すると、次の利点が得られます。

データベースとサーバーのパフォーマンスを向上させ、非アクティブなアカウントからのセキュリティの脆弱性を修正します。

AD サーバーがクラウドでホストされている場合、非アクティブなアカウントを削除すると、パフォーマンスを向上させながらストレージコストを削減することもできます。帯域幅料金とコンピューティングリソースの両方が減るため、月額請求額が減る可能性があります。

潜在的な攻撃者をクリーンな Active Directory で阻止します。

前提条件と制限

前提条件

アクティブな親アカウント AWS アカウント と 1 つ以上の子アカウント。このパターンでは、親アカウントは Active Directory が作成される場所です。子アカウントは Windows サーバーをホストし、親アカウントの Active Directory を介して結合されます。

Git がローカルワークステーションにインストール

および設定されている。 Terraform がローカルワークステーションにインストール

され、設定されている。 AWS Managed Microsoft AD 親アカウントで設定され、すべての子アカウントと共有されている ディレクトリ。詳細については、 AWS Directory Service 管理ガイドの「チュートリアル: シームレスなEC2ドメイン結合のための AWS Managed Microsoft AD ディレクトリの共有」を参照してください。

仮想プライベートクラウド (VPC) ピアリング接続、または AWS Directory Service (親アカウント) VPC の と Amazon Elastic Compute Cloud (Amazon EC2) インスタンス (子アカウント) VPCの の間で利用可能な AWS Transit Gateway 接続。詳細については、「 管理ガイド」の「ディレクトリ所有者とディレクトリコンシューマーアカウント間のVPCピア接続を設定する」を参照してください。 AWS Directory Service

すべての親アカウントと子アカウントの

EC2WindowsUserdataスクリプトで設定された Windows マシン。スクリプトファイルは、このパターンのコードリポジトリのルートで使用できます。 親アカウントからの AWS Lambda 関数の使用を許可する信頼ポリシーで設定された各子アカウントで使用できる cross-account AWS Identity and Access Management (IAM) ロール。詳細については、「Amazon ユーザーガイド」の「Amazon AWS アカウント での 間のイベントの送受信 EventBridge」を参照してください。 EventBridge

親アカウントの Parameter Store AWS Systems Manager で使用できる次のシークレット値。

domainJoinUser- ディレクトリサービスのユーザー名domainJoinPassword- ディレクトリサービスのパスワード

シークレットの詳細については、「 AWS Secrets Manager ユーザーガイド」の「 AWS Secrets Manager シークレットの作成」を参照してください。

制約事項

子アカウントでのリソースの作成は、Terraform では自動化されません。を使用して、次のリソースを手動で作成する必要があります AWS Management Console。

Amazon EC2終了イベントを親アカウントに送信する Amazon EventBridge ルール

信頼ポリシーを使用した子アカウントでの Amazon EC2クロスアカウントロールの作成

VPC ピアリングまたは Transit Gateway 接続

一部の AWS のサービス は、すべてで利用できるわけではありません AWS リージョン。利用可能なリージョンについては、AWS のサービス リージョン別の

「」を参照してください。特定のエンドポイントについては、「サービスエンドポイントとクォータ」を参照して、サービスのリンクを選択します。

製品バージョン

アーキテクチャ

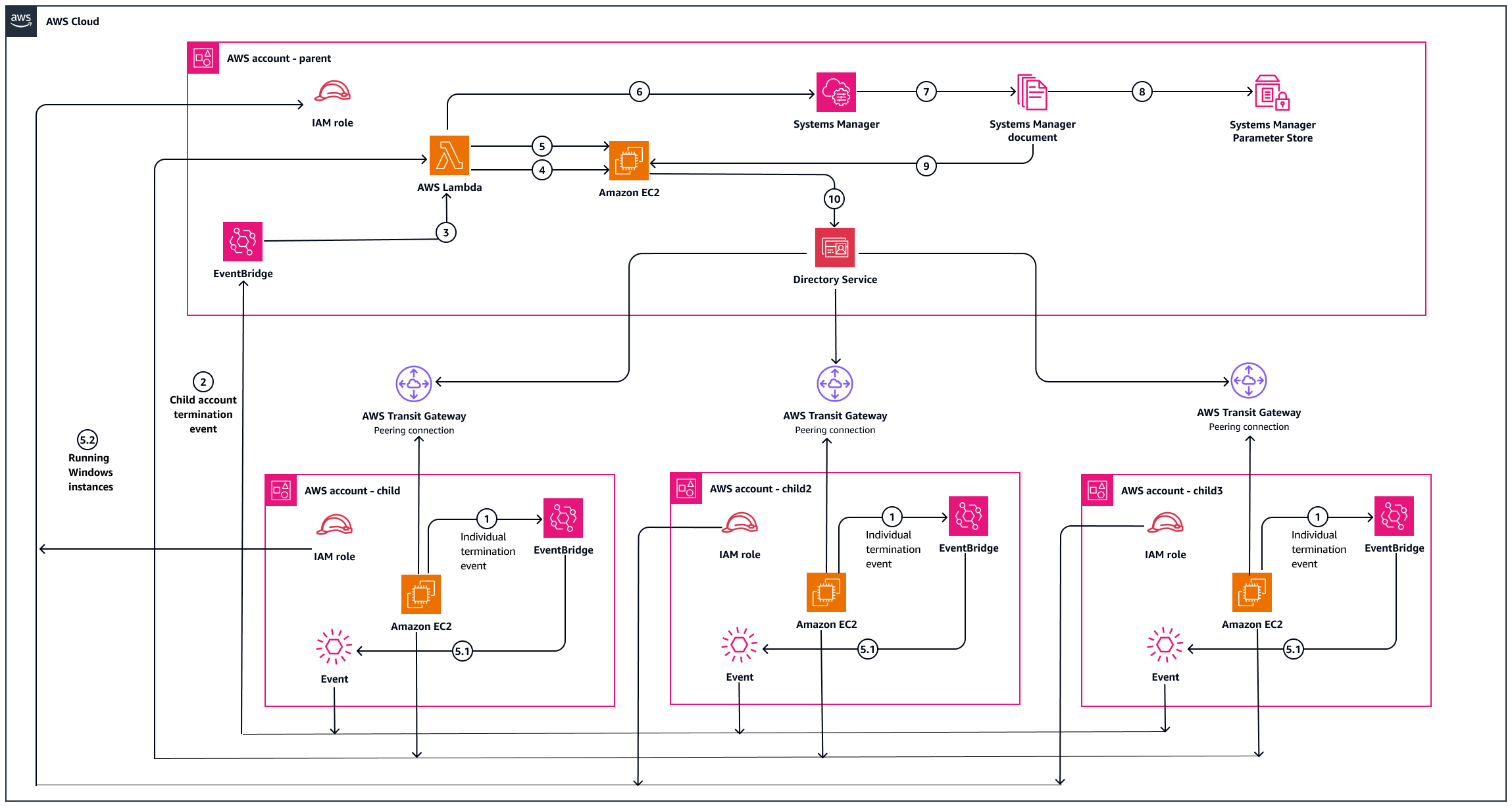

次の図は、ソリューションの高レベルのアーキテクチャを示しています。

アーキテクチャ図は、次のプロセスを示しています。

子アカウントでは、 EventBridge ルールはすべての Amazon EC2終了イベントを収集します。ルールは EventBridge 、親アカウントに存在するイベントを に送信します。

親アカウントから、 はすべてのイベントを EventBridge 収集し、Lambda 関数 をトリガーするルールが含まれています

ADcleanup-Lambda。親アカウントは、親アカウントまたは子アカウントから終了イベントを受け取り、Lambda 関数をトリガーします。

Lambda 関数は、Python boto モジュールを使用して Amazon EC2 Auto Scaling グループを呼び出し、ランダムなインスタンス ID を取得します。インスタンス ID は、Systems Manager コマンドを実行するために使用されます。

Lambda 関数は、boto モジュールEC2を使用して Amazon に別の呼び出しを行います。Lambda 関数は、実行中の Windows サーバーのプライベート IP アドレスを取得し、そのアドレスを一時変数に保存します。ステップ 5.1 および 5.2 では、実行中の Windows EC2インスタンスが子アカウントから収集されます。

Lambda 関数は、Systems Manager をもう一度呼び出して、接続されているコンピュータ情報を取得します AWS Directory Service。

AWS Systems Manager ドキュメントは、Amazon EC2 Windows サーバーで PowerShell コマンドを実行して、AD に接続されているコンピュータのプライベート IP アドレスを取得するのに役立ちます。(Systems Manager ドキュメントは、ステップ 4 で取得したインスタンス ID を使用します)。

AD ドメインのユーザー名とパスワードは Parameter Store AWS Systems Manager に保存されます。 AWS Lambda Systems Manager は Parameter Store を呼び出し、AD への接続に使用するユーザー名とパスワードの値を取得します。

Systems Manager ドキュメントを使用して、 PowerShell スクリプトはステップ 4 で前に取得したインスタンス ID を使用して Amazon EC2 Windows サーバーで実行されます。

Amazon EC2 は PowerShell コマンド AWS Directory Service を使用して に接続し、使用されていないコンピュータや非アクティブになっているコンピュータを削除します。

ツール

AWS サービス

AWS Directory Service には、Amazon Elastic Compute Cloud (Amazon )、Amazon Relational Database Service (Amazon EC2) for SQL Server、Amazon FSx for Windows File Server AWS のサービス など、他の で Microsoft Active Directory (ADRDS) を使用する複数の方法が用意されています。

AWS Directory Service for Microsoft Active Directory では、ディレクトリ対応のワークロードと AWS リソースが で Microsoft Active Directory を使用できるようになります AWS クラウド。

Amazon Elastic Compute Cloud (Amazon EC2) は、 でスケーラブルなコンピューティング性能を提供します AWS クラウド。必要な数の仮想サーバーを起動することができ、迅速にスケールアップまたはスケールダウンができます。

Amazon EventBridge は、アプリケーションをさまざまなソースからのリアルタイムデータに接続するのに役立つサーバーレスイベントバスサービスです。例えば、 AWS Lambda 関数、送信API先を使用したHTTP呼び出しエンドポイント、他の のイベントバスなどです AWS アカウント。

AWS Identity and Access Management (IAM) は、誰を認証し、誰に使用を許可するかを制御することで、 AWS リソースへのアクセスを安全に管理できます。を使用するとIAM、 のサービスとリソースにアクセスできるユーザーまたはユーザーを指定し AWS、きめ細かなアクセス許可を一元管理し、アクセスを分析してアクセス許可を絞り込むことができます AWS。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

「AWS Systems Manager」は、 AWS クラウドで実行されるアプリケーションとインフラストラクチャの管理に役立ちます。これにより、アプリケーションとリソースの管理が簡素化され、運用上の問題の検出と解決にかかる時間が短縮され、大規模な AWS リソースを安全に管理できます。

AWS Systems Manager ドキュメントは、Systems Manager がマネージドインスタンスで実行するアクションを定義します。Systems Manager には、ランタイムでパラメータを指定して使用できる事前設定済みのドキュメントが 100 件以上含まれています。

AWS Systems Manager Parameter Store は の機能であり、設定データ管理 AWS Systems Manager とシークレット管理のための安全な階層型ストレージを提供します。

その他のツール

HashiCorp Terraform

はオープンソースの Infrastructure as Code (IaC) ツールで、コードを使用してクラウドインフラストラクチャとリソースをプロビジョニングおよび管理できます。 PowerShell

は、Windows、Linux、macOS で実行される Microsoft の自動化および設定管理プログラムです。 「Python

」は汎用のコンピュータープログラミング言語です。

コードリポジトリ

このパターンのコードは、 GitHub aws-lambda-ad-cleanupterraform-samples

ベストプラクティス

ドメインを自動的に結合します。 AWS Directory Service ドメインの一部となる Windows インスタンスを起動するときは、後でインスタンスを手動で追加するのではなく、インスタンスの作成プロセス中にドメインを結合します。ドメインを自動的に結合するには、新しいインスタンスを起動するときに、ドメイン結合ディレクトリのドロップダウンリストから正しいディレクトリを選択します。詳細については、 AWS Directory Service 管理ガイドの「Amazon EC2 Windows インスタンスを AWS Managed Microsoft AD Active Directory にシームレスに結合する」を参照してください。

未使用のアカウントを削除します。 AD で使用されたことがないアカウントを見つけるのは一般的です。システム内に残っている無効または非アクティブなアカウントと同様に、未使用のアカウントを無視すると、AD システムが遅くなったり、組織がデータ侵害に対して脆弱になる可能性があります。

Active Directory のクリーンアップを自動化します。 セキュリティリスクを軽減し、古いアカウントが AD のパフォーマンスに影響を与えないようにするには、AD クリーンアップを定期的に実行する必要があります。スクリプトを記述することで、ほとんどの AD 管理およびクリーンアップタスクを実行できます。タスクの例には、無効化されたアカウントと非アクティブなアカウントの削除、空のグループと非アクティブなグループの削除、期限切れのユーザーアカウントとパスワードの検索などがあります。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

子アカウントにクロスアカウントロールを作成します。 | 子アカウントにクロスアカウントロールを作成するには、次の手順を実行します。

| DevOps エンジニア |

子アカウントにイベントルールを作成します。 | 子アカウントごとに EventBridge ルールを作成するには、次の手順を実行します。

詳細については、「Amazon ユーザーガイド」の「Amazon でのイベントに反応するルールの作成 EventBridge」を参照してください。 EventBridge | DevOps エンジニア |

EC2 インスタンスを作成し、AD に結合します。 | Windows 用のEC2インスタンスを作成するには、次の手順を実行します。

| DevOps エンジニア |

| タスク | 説明 | 必要なスキル |

|---|---|---|

プロジェクトフォルダを作成し、ファイルを追加します。 | リポジトリのクローンを作成し、プロジェクトフォルダを作成するには、次の手順を実行します。

| DevOps エンジニア |

|

| DevOps エンジニア |

| タスク | 説明 | 必要なスキル |

|---|---|---|

Terraform 変数の値を指定します。 | 子アカウントの場合は、次の

| DevOps エンジニア |

Terraform の設定を初期化します。 | Terraform ファイルを含む作業ディレクトリを初期化するには、次のコマンドを実行します。

| DevOps エンジニア |

変更をプレビューします。 | インフラストラクチャがデプロイされる前に、Terraform がインフラストラクチャに加える変更をプレビューできます。Terraform が必要に応じて変更を加えることを確認するには、次のコマンドを実行します。

| DevOps エンジニア |

提案されたアクションを実行します。 |

| DevOps エンジニア |

| タスク | 説明 | 必要なスキル |

|---|---|---|

Lambda 関数を実行してテストします。 | デプロイが正常に行われたことを確認するには、次の手順を実行します。

実行結果には、関数の出力が表示されます。 | DevOps エンジニア |

親アカウントからの EventBridge ルール実行の結果を表示します。 | 親アカウントの Amazon EC2終了イベントに基づく EventBridge ルールの結果を表示するには、次の手順を実行します。

CloudWatch コンソールのロググループページには、Lambda 関数の結果が表示されます。 | DevOps エンジニア |

子アカウントからの EventBridge ルール実行の結果を表示します。 | 子アカウントの Amazon EC2終了イベントに基づく EventBridge ルールの結果を表示するには、次の手順を実行します。

CloudWatch コンソールのロググループページには、Lambda 関数の結果が表示されます。 | DevOps エンジニア |

| タスク | 説明 | 必要なスキル |

|---|---|---|

インフラストラクチャをクリーンアップします。 | 作成したインフラストラクチャをクリーンアップするには、次のコマンドを使用します。

| DevOps エンジニア |

クリーンアップ後に を確認します。 | リソースが正常に削除されたことを確認します。 | DevOps エンジニア |

トラブルシューティング

| 問題 | ソリューション |

|---|---|

AWS Directory Service (親アカウント) と Amazon EC2インスタンス (子アカウント) 間の接続の問題 — VPCピアリングが使用可能であっても、子アカウントのコンピュータを AD に参加させることはできません。 | にルーティングを追加しますVPCs。手順については、 AWS Directory Service ドキュメントの「ディレクトリ所有者とディレクトリコンシューマーアカウント間のVPCピア接続を設定する」を参照してください。 |

関連リソース

AWS ドキュメント

その他のリソース

AWS プロバイダー

(Terraform ドキュメント) バックエンド設定

(Terraform ドキュメント) Terraform のインストール

(Terraform ドキュメント) Python boto モジュール

(Python Package Index リポジトリ) Terraform バイナリダウンロード

(Terraform ドキュメント)