翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

プライベートネットワーク経由のレプリケーションのみ

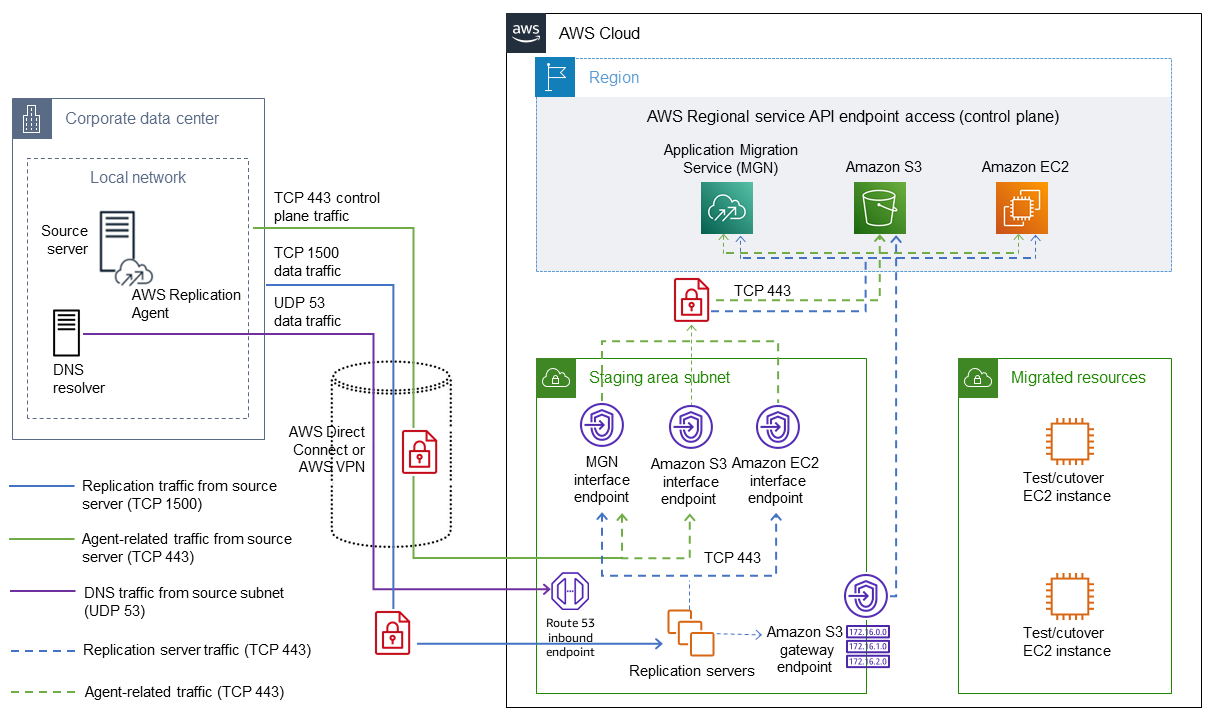

次の図は、すべてのトラフィックがソース環境と間のプライベートチャネル(AWS VPNまたはAWS Direct Connect)を経由する、最も制限の厳しいシナリオのアーキテクチャを示していますAWS。

このアーキテクチャの主なコンポーネントは以下のとおりです。

-

企業データセンターのソース環境 (左側)。これが移行元の環境です。

-

プライベート仮想プライベートクラウド (VPC) とサブネット (中央) AWSを使用したステージング環境。これは、アプリケーション移行サービスがレプリケーション関連のリソースを作成するために使用する環境です。これらのリソースには、レプリケーションサーバー、コンバージョンおよび関連する Amazon Elastic Block Store (Amazon EBS) ボリューム、Amazon Simple Storage Service (Amazon S3) スナップショットなどの多くが挙げられます。

-

ソース環境からステージング VPC およびサブネットへの VPN 接続で、3 種類のトラフィックを処理します。

-

API 通信用の HTTPS または TCP ポート 443

-

データ転送用の TCP ポート 1500

-

UDP、53) 伝の速度の速度の速度の速度の速度の速度の速度の低下

-

-

のターゲット環境AWS (右側)。これは完全に隔離された VPC でも、ステージング環境のサブネットでもかまいません。(注:ステージング環境のサブネットからターゲットサブネットへのネットワーク接続要件はありません。)

-

ステージング環境で作成されたアプリケーション移行サービス、Amazon Elastic Compute Cloud (Amazon EC2)、Amazon S3 用の Amazon VPC インターフェイスエンドポイントと、ステージングサブネットからアクセスできる Amazon S3 VPC ゲートウェイエンドポイント。

-

最後に、ステージングサブネット内の DNS リゾルバーインバウンドエンドポイント。これは、ソースシステムが VPC エンドポイントの完全修飾ドメイン名 (FQDN) をプライベート IP に変換するために必要です。