翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS の組織とアカウント構造 AWS SRA

| AWS セキュリティリファレンスアーキテクチャ (AWS SRA) の未来に影響を与えるために、簡単なアンケート |

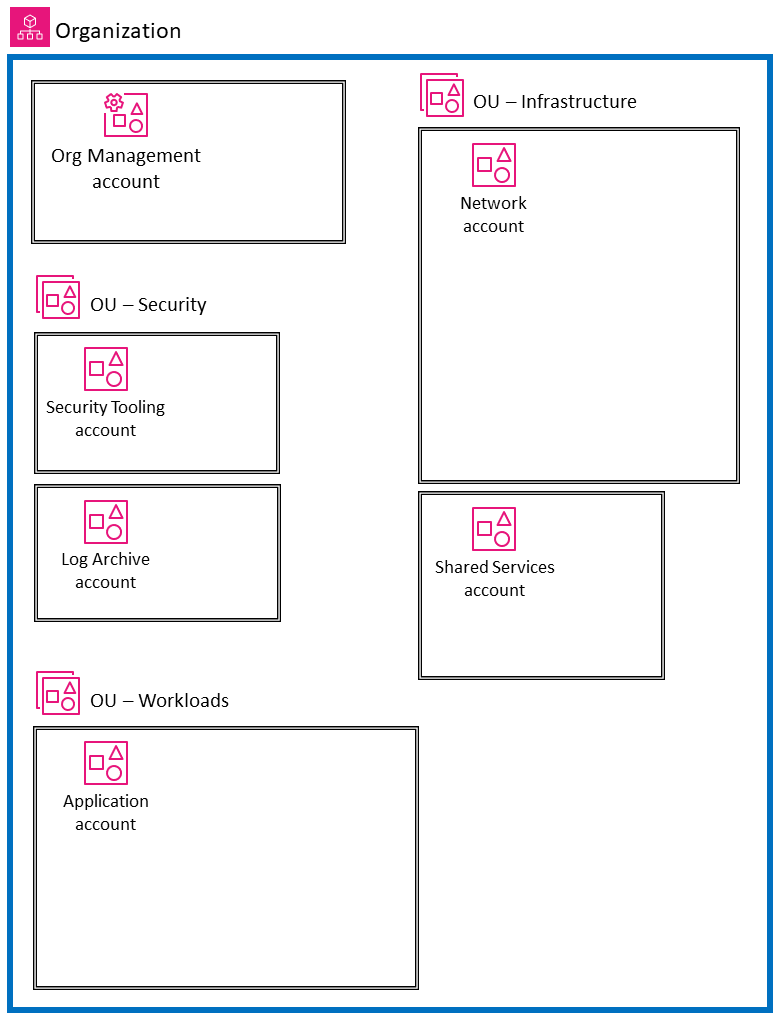

次の図は、特定のサービスを表示AWSSRAせずに の高レベル構造をキャプチャしています。この図表は、前のセクションで説明した専用アカウント構造を反映しており、ここではアーキテクチャの主要コンポーネントを中心に議論を進めるために、この図を掲載しています。

-

図表に表示されているすべてのアカウントは、1 つの AWS 組織に属しています。

-

図表の左上には、AWS 組織の作成に使用する組織管理アカウントがあります。

-

組織管理アカウントの下には、セキュリティ OU があり、セキュリティツール用とログアーカイブ用の 2 つのアカウントがあります。

-

右側には、ネットワークアカウントと共有サービスアカウントを持つインフラストラクチャ OU があります。

-

図表の下部には、ワークロード OU があり、エンタープライズアプリケーションを格納するアプリケーションアカウントに関連付けられています。

このガイダンスでは、すべてのアカウントは、単一のAWSリージョンで運用されている本番稼働用 (本番稼働用) アカウントと見なされます。ほとんどのAWSサービス (グローバルサービスを除く) はリージョン別にスコープされています。つまり、サービスのコントロールプレーンとデータプレーンはAWSリージョンごとに個別に存在します。このため、ランドAWSスケープ全体を確実にカバーするために、使用する予定のすべてのAWSリージョンでこのアーキテクチャをレプリケートする必要があります。特定のAWSリージョンにワークロードがない場合は、 を使用するSCPsか、ログ記録とモニタリングメカニズムを使用してリージョンを無効にする必要があります。AWS Security Hub を使用して、複数のAWSリージョンの検出結果とセキュリティスコアを 1 つの集約リージョンに集約し、一元的に可視化できます。

大規模なアカウントセットでAWS組織をホストする場合、アカウントのデプロイとアカウントガバナンスを容易にするオーケストレーションレイヤーを持つことが有益です。 AWSControl Tower は、AWSマルチアカウント環境を簡単に設定および管理する方法を提供します。GitHub リポジトリ