翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

サイバーフォレンジック

| セキュリティ AWS リファレンスアーキテクチャ (AWS SRA) の未来に影響を与えるために、簡単なアンケート |

AWS SRA文脈では、米国国立標準技術研究所 (NIST) が提供するフォレンジックの次の定義を使用します。「情報の整合性を保持し、データの厳密な保管チェーンを維持しながら、データの識別、収集、検査、分析に科学を適用する」(出典: NIST Special Publication 800-86 – Guide to Integrating Forensic Techniques into Incident Response

セキュリティインシデント対応におけるフォレンジック

このセクションのインシデントレスポンス (IR) ガイダンスは、フォレンジックと、さまざまなサービスやソリューションが IR プロセスをどのように改善できるかを念頭に置いてのみ提供されています。

AWS Security Incident Response Guide には、Word Customer Incident Response Team (Word Word) の経験に基づいて、AWS Cloud のセキュリティインシデントに対応するためのベストプラクティスが記載されています。 AWS AWS CIRT

米国国立標準技術研究所サイバーセキュリティフレームワーク (NISTCSF)

分析、封じ込め、根絶、分析に戻るというこの繰り返しのサイクルにより、新しい侵害指標 (IoCs) が検出されるたびにより多くの情報を収集できます。Those IoCs は、さまざまな観点から役立ちます。攻撃者が環境を危険にさらすために取った措置のストーリーを伝えてくれます。また、適切なインシデント発生後のレビューを実施することで、防御と検出を強化して、将来的にインシデントを防止したり、敵の行動をより早く検出したりして、インシデントの影響を軽減することができます。

この IR プロセスはフォレンジックの主な目的ではありませんが、ツール、手法、ベストプラクティスの多くは IR と共有されています (特に分析ステップ)。例えば、インシデントが検出されると、フォレンジック収集プロセスでは証拠を収集します。次に、証拠の調査と分析が extract IoCs に役立ちます。最終的には、フォレンジックレポートが IR 後の活動に役立ちます。

対応を迅速化し、IR 関係者の負担を軽減するために、フォレンジックプロセスを可能な限り自動化することをお勧めします。さらに、フォレンジック収集プロセスが終了し、汚染を防ぐために証拠が安全に保管されたら、さらに自動分析を追加することもできます。詳細については、AWS 規範ガイダンスウェブサイトの「インシデント対応とフォレンジックを自動化する」パターンを参照してください。

設計上の考慮事項

セキュリティ IR への備えを強化するには:

-

調査やインシデント対応で必要となる可能性があるログを有効にし、安全に保存します。

-

既知のシナリオに合わせてクエリを事前に作成し、ログを自動的に検索する方法を提供します。Amazon Detective の使用を検討してください。

-

シミュレーションを実行して IR ツールを準備してください。

-

バックアップとリカバリのプロセスを定期的にテストして、成功することを確認してください。

-

Amazon GuardDuty の検出結果に基づく AWS に関連する一般的な潜在的なイベントから始めて、シナリオベースのプレイブックを使用します。独自のプレイブックを作成する方法については、AWS Security Incident Response Guide の「Playbook resources」セクションを参照してください。

フォレンジックアカウント

免責事項

以下の AWS Forensics アカウントの説明は、組織が法律顧問からのガイダンスと併せて独自のフォレンジック機能を開発するための出発点としてのみ使用してください。

このガイダンスが犯罪の発見や捜査に適していることや、本ガイダンスの適用によって収集されたデータやフォレンジック証拠が法廷で使用できるかどうかについて、当社はいかなる主張もしません。ここで説明するベストプラクティスが自分のユースケースに適しているかどうかは、お客様自身で評価してください。

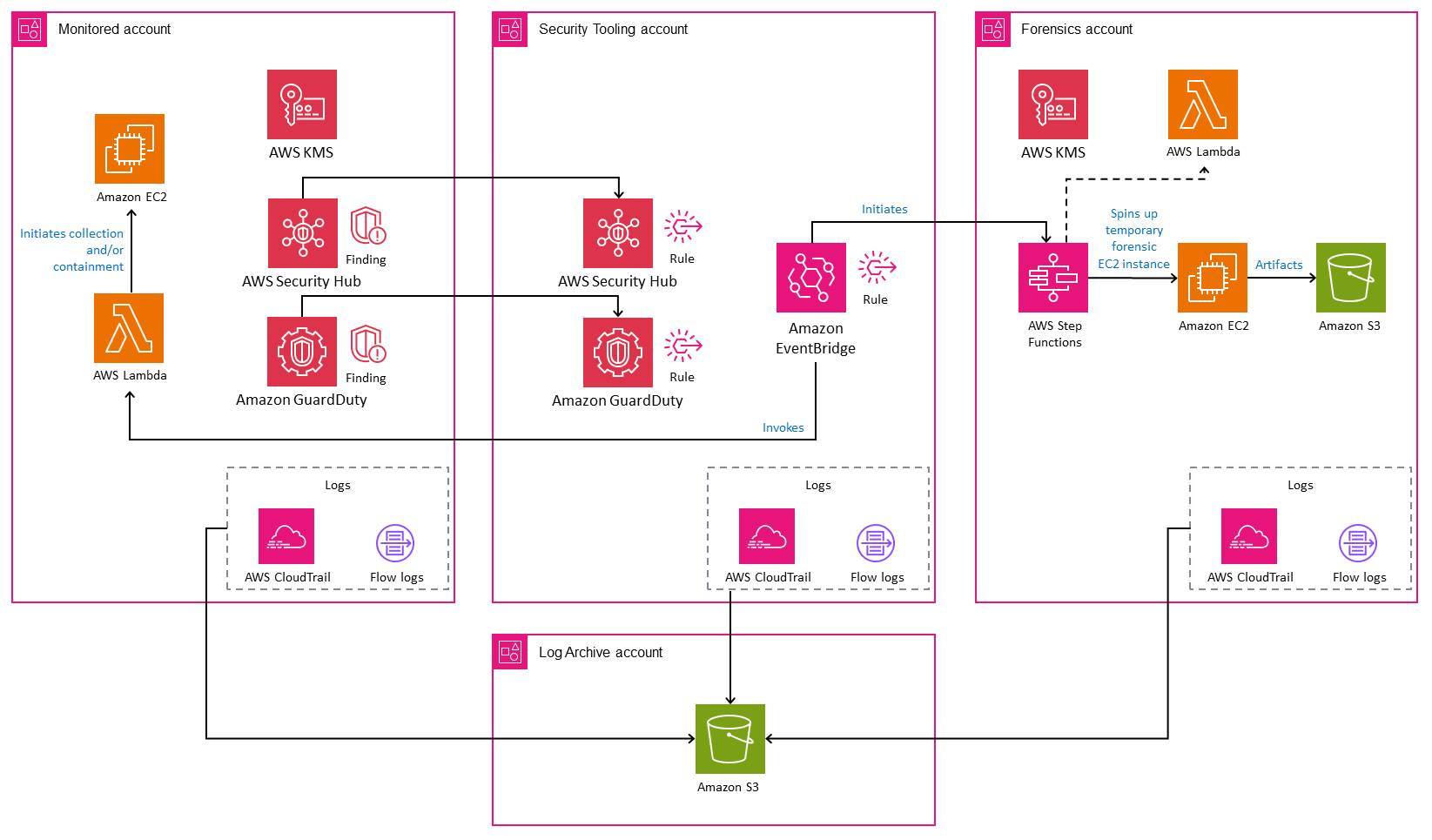

次の図は、専用のフォレンジックアカウントで設定できる AWS セキュリティサービスを示しています。この図は、フォレンジックアカウントで検出または通知を提供するために使用される Word サービスを示す Security Tooling アカウントを示しています。 AWS

フォレンジックアカウントは、セキュリティ OU 内の独立した専用の Security Tooling アカウントです。フォレンジックアカウントの目的は、組織のフォレンジックチームがフォレンジックプロセスのすべてのフェーズ (収集、検査、分析、報告) を実施できるように、標準的で事前設定された繰り返し可能なクリーンルームを提供することです。さらに、対象とするリソースの隔離と隔離のプロセスもこのアカウントに含まれています。

フォレンジックプロセス全体を別のアカウントにまとめることで、収集、保存されたフォレンジックデータに追加のアクセス制御を適用できます。以下の理由により、フォレンジックアカウントと Security Tooling アカウントを分けることをお勧めします。

-

フォレンジック担当者とセキュリティ担当者は別のチームに所属していたり、権限が異なる場合があります。

-

Security Tooling アカウントには、S33 バケットの Amazon S3 ブロックパブリックアクセスの有効化など、AWS コントロールプレーンでのセキュリティイベントへの対応に焦点を当てたオートメーションがある場合がありますが、フォレンジックアカウントには、オペレーティングシステム (OS) や AWS インスタンス内のアプリケーション固有のデータなど、お客様が担当する可能性のある EC2 データプレーンアーティファクトも含まれています。

-

組織や規制の要件によっては、追加のアクセス制限やリーガルホールドを実装する必要がある場合があります。

-

フォレンジック分析プロセスでは、AWS のサービス条件に従って、セキュリティで保護された環境でマルウェアなどの悪意のあるコードを分析する必要がある場合があります。

フォレンジックアカウントには、フォレンジック収集プロセスにおける人的介入を最小限に抑えながら、大規模な証拠収集を促進するための自動化機能を含める必要があります。追跡と報告のメカニズムを簡素化するために、リソースの対応と隔離の自動化もこのアカウントに含まれます。

このセクションで説明するフォレンジック機能は、組織がその機能をアクティブに使用していない場合でも、使用可能なすべての AWS リージョンにデプロイする必要があります。特定の AWS リージョンを使用する予定がない場合は、サービスコントロールポリシー (SCP) を適用して AWS リソースのプロビジョニングを制限する必要があります。さらに、フォレンジックアーティファクトの調査と保管を同じリージョン内で行うことで、データレジデンシーや所有権に関する規制環境の変化に伴う問題を回避できます。

このガイダンスでは、前述のようにログアーカイブアカウントを使用して、フォレンジックアカウントで実行したAPIsを含む、AWS APIs を使用して環境で実行されたアクションを記録します。このようなログがあると、アーティファクトの取り扱いミスや改ざんの申し立てを防ぐのに役立ちます。有効にする詳細のレベルに応じて ( CloudTrail AWS ドキュメントの「管理イベントのログ記録」と「データイベントのログ記録」を参照)、ログには、アーティファクトの収集に使用されたアカウント、アーティファクトが収集された時刻、およびデータ収集のために実行されたステップに関する情報を含めることができます。アーティファクトを Amazon S3 に保存することで、高度なアクセスコントロールを使用したり、オブジェクトにアクセスしたユーザーに関する情報を記録したりすることもできます。アクションの詳細なログがあれば、他のユーザーは必要に応じて後でプロセスを繰り返すことができます (対象のリソースがまだ使用可能であることを前提としています)。

設計上の考慮事項

-

自動化は、重要なエビデンスの収集を加速化してスケールするのに役立つため、同時に発生するインシデントが多い場合に役立ちます。ただし、これらの利点を慎重に検討する必要があります。例えば、誤検出インシデントが発生した場合、完全に自動化されたフォレンジック対応は、範囲内の AWS ワークロードでサポートされているビジネスプロセスに悪影響を及ぼす可能性があります。詳細については、以下のセクションの GuardDutyAWS、AWS Security Hub、AWS Step Functions の設計上の考慮事項を参照してください。

-

組織のフォレンジック担当者とセキュリティ担当者が同じチームに所属していて、チームのどのメンバーでもすべての機能を実行できる場合でも、Security Tooling アカウントとフォレンジックアカウントを分けることをお勧めします。機能を別々のアカウントに分割すると、最小特権がさらに確保され、継続的なセキュリティイベント分析による汚染を防ぎ、収集されたアーティファクトの整合性を強化するのに役立ちます。

-

職務の分離、最小特権、制限的なガードレールをさらに強調したい場合は、このアカウントをホストするために別のフォレンジック OU を作成することができます。

-

組織が不変のインフラストラクチャリソースを使用している場合、セキュリティインシデントが検出される前にリソースが自動的に削除されると (例えば、スケールダウンイベント中)、フォレンジック的に価値のある情報が失われる可能性があります。これを回避するには、そのようなリソースごとにフォレンジック収集プロセスを実行することを検討してください。収集されるデータ量を減らすには、環境、ワークロードのビジネス上の重要度、処理されるデータの種類などの要素を考慮する必要があります。

-

Amazon WorkSpaces を使用してクリーンワークステーションをスピンアップすることを検討してください。これにより、調査中の利害関係者の行動を分けることができます。

Amazon GuardDuty

Amazon GuardDuty

GuardDuty の検出結果を使用して、侵害された可能性のある EC2 インスタンスのディスクイメージとメモリイメージをキャプチャするフォレンジックワークフローを開始できます。これにより、人間とのやり取りが減り、フォレンジックデータ収集の速度が大幅に向上します。 GuardDuty を Amazon EventBridge と統合して、new GuardDuty の検出結果への応答を自動化できます。

GuardDuty 検出結果タイプのリストが増加しています。フォレンジックワークフローを開始する検出結果タイプ (Amazon EC2、Amazon EKS、マルウェア保護など) を検討する必要があります。

封じ込めおよびフォレンジックデータ収集プロセスと GuardDuty 検出結果の統合を完全に自動化して、ディスクおよびメモリアーティファクトの調査をキャプチャし、EC2 インスタンスを隔離できます。例えば、すべての受信ルールと送信ルールがセキュリティグループから削除された場合、ネットワーク ACL を適用して既存の接続を中断し、IAM ポリシーをアタッチしてすべてのリクエストを拒否できます。

設計上の考慮事項

-

AWS サービスによっては、お客様の責任分担が異なる場合があります。例えば、EC2 インスタンスで揮発性データをキャプチャできるのはインスタンス自体のみで、フォレンジック証拠として使用できる貴重なデータが含まれる場合があります。逆に、Amazon S3 の検出結果への対応と調査には、主に CloudTrail データまたは Amazon S3 アクセスログが含まれます。レスポンスの自動化は、お客様の責任分担、一般的なプロセスフロー、キャプチャされたアーティファクトのうちセキュリティを確保する必要があるものに応じて、Security Tooling アカウントとフォレンジックアカウントの両方で整理する必要があります。

-

EC2 インスタンスを隔離する前に、その全体的なビジネスへの影響と重要度を比較検討してください。オートメーションを使用して EC2 インスタンスを格納する前に、適切な利害関係者に相談するプロセスを確立することを検討してください。

AWS Security Hub

AWS Security Hub

Security Hub は、セキュリティ体制のモニタリングに加えて、Amazon EventBridge との統合をサポートし、特定の検出結果の修復を自動化します。例えば、Word Lambda 関数または AWS AWS Step Functions ワークフローを実行してフォレンジックプロセスを実装するようにプログラムできるカスタムアクションを定義できます。

Security Hub のカスタムアクションは、権限のあるセキュリティアナリストやリソースが封じ込めとフォレンジックの自動化を実装するための標準化されたメカニズムを提供します。これにより、フォレンジック証拠の封じ込めとキャプチャにおける人的介入が減ります。自動プロセスに手動チェックポイントを追加して、フォレンジックコレクションが実際に必要かどうかを確認できます。

設計上の考慮事項

-

Security Hub は、AWS パートナーソリューションを含む多くの サービスと統合できます。組織が使用している探偵的なセキュリティ制御が十分に調整されておらず、誤検出アラートが発生することがある場合、フォレンジック収集プロセスを完全に自動化すると、そのプロセスが不必要に実行されてしまいます。

Amazon EventBridge

Amazon EventBridge

例えば、 EventBridge を Step Functions でフォレンジックワークフローを開始するメカニズムとして使用して、 GuardDuty などのセキュリティモニタリングツールの検出に基づいてディスクとメモリのイメージをキャプチャできます。または、より手動で使用することもできます。 EventBridge はタグ変更イベントを CloudTrail で検出し、Step Functions でフォレンジックワークフローを開始できます。

AWS Step Functions

AWS Step Functions

Step Functions は、AWS ログで検証できる、繰り返し可能で自動化された一連の定義済みステップをサポートしているため、フォレンジックプロセスでの使用に最適です。これにより、人間の関与を排除し、フォレンジックプロセスにおけるミスを防ぐことができます。

設計上の考慮事項

-

Step Functions ワークフローを手動または自動で開始して、 GuardDuty または Security Hub が侵害を示したときにセキュリティデータをキャプチャして分析できます。自動化により、人的介入を最小限に、またはまったく行わずに済むため、多くのリソースに影響する重大なセキュリティイベントが発生した場合でも、チームの規模を迅速に拡大できます。

-

完全に自動化されたワークフローを制限するには、自動化フローに手順を組み込んで手動による介入を加えることができます。例えば、権限を持つセキュリティアナリストまたはチームメンバーに、生成されたセキュリティ検出結果を確認し、フォレンジック証拠の収集を開始するか、影響を受けるリソースを隔離して封じ込めるか、あるいはその両方を決定するよう求めることができます。

-

セキュリティツール ( GuardDuty や Security Hub など) から作成されたアクティブな検出結果なしでフォレンジック調査を開始する場合は、フォレンジック Step Functions ワークフローを呼び出すための追加の統合を実装する必要があります。これは、特定の EventBridge イベント (タグ変更イベントなど) を検索する an CloudTrail ルールを作成するか、セキュリティアナリストまたはチームメンバーがコンソールから直接フォレンジック Step Functions ワークフローを開始できるようにすることで実行できます。また、Step Functions を使用して組織のチケットシステムと統合することで、実用的なチケットを作成することもできます。

AWS Lambda

AWS Lambda

フォレンジック調査では、Lambda 関数を使用すると、Lambda コードで定義されている反復可能で自動化された定義済みのステップにより、一定の結果を得ることができます。Lambda 関数を実行すると、適切なプロセスが実装されたことを確認するのに役立つログが作成されます。

設計上の考慮事項

-

Lambda 関数のタイムアウトは 15 分ですが、関連する証拠を収集するための包括的なフォレンジックプロセスにはさらに時間がかかる場合があります。このため、Step Functions ワークフローに統合されている Lambda 関数を使用してフォレンジックプロセスを調整することをお勧めします。このワークフローでは、Lambda 関数を正しい順序で作成でき、各 Lambda 関数は個別の収集ステップを実装します。

-

フォレンジック Lambda 関数を Step Functions ワークフローにまとめることで、フォレンジック収集手順の一部を平行して実行し、収集をスピードアップできます。例えば、複数のボリュームが対象範囲内にある場合は、ディスクイメージの作成に関する情報をより速く収集できます。

AWS KMS

AWS Key Management Service

フォレンジックプロセスの一環として、ビジネスへの影響を最小限に抑えるため、データの収集と調査は隔離された環境で行う必要があります。このプロセスではデータのセキュリティと整合性が損なわれることはありません。そのため、侵害された可能性のあるアカウントとフォレンジックアカウント間で、スナップショットやディスクボリュームなどの暗号化されたリソースを共有できるようにするプロセスを導入する必要があります。これを実現するには、組織は、関連する AWS KMSポリシーが暗号化されたデータの読み取りをサポートし、フォレンジックアカウントの AWS KMSキーでデータを再暗号化してデータを保護することを確認する必要があります。

設計上の考慮事項

-

組織の KMS キーポリシーでは、フォレンジックの許可された IAM プリンシパルがキーを使用してソースアカウントのデータを復号し、フォレンジックアカウントで再暗号化できるようにする必要があります。Infrastructure as Code (IaC) を使用して、組織のすべてのキーを AWS で一元管理KMSし、承認された IAM プリンシパルのみが適切で最小特権のアクセスを持つようにします。これらのアクセス許可は、フォレンジック調査中に収集される可能性のある KMS 上のリソースを暗号化するために使用できるすべての AWS キーに存在する必要があります。セキュリティイベント後に KMS キーポリシーを更新すると、使用中の KMS キーのその後のリソースポリシーの更新がビジネスに影響を与える可能性があります。さらに、アクセス許可の問題により、セキュリティイベントの全体的な平均応答時間 (MTTR) が長くなる可能性があります。