翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

機能 4。生成 AI モデルのカスタマイズのための安全なアクセス、使用、実装の提供

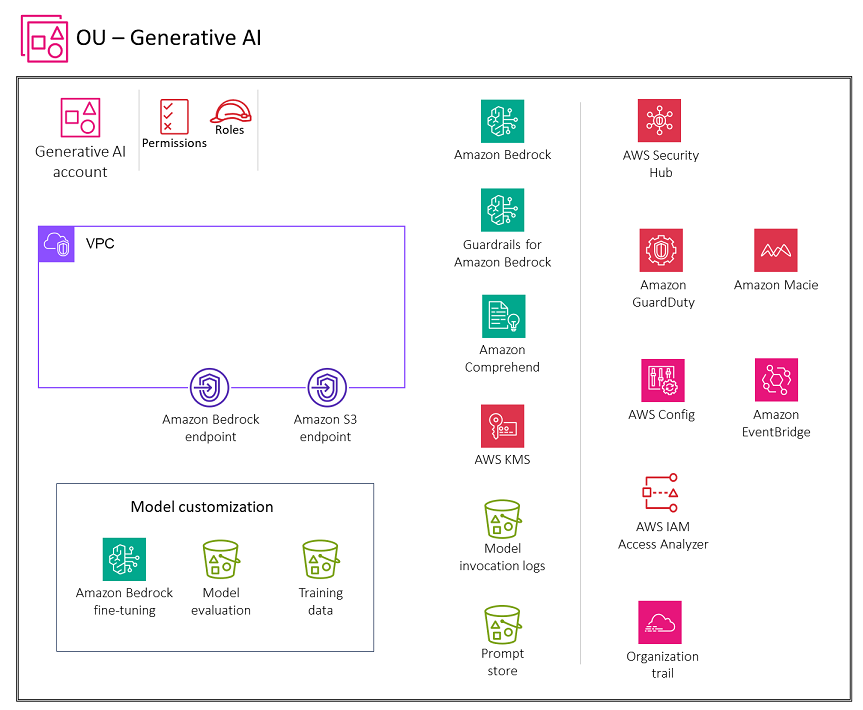

次の図は、この機能の Generative AI アカウントに推奨されるAWSサービスを示しています。このシナリオの範囲は、モデルのカスタマイズを保護することです。このユースケースでは、モデルカスタマイズジョブのリソースとトレーニング環境を保護するだけでなく、カスタムモデルの呼び出しを保護することに重点を置いています。

Generative AI アカウントには、モデルをカスタマイズするために必要なサービスに加えて、セキュリティガードレールと一元化されたセキュリティガバナンスを実装するために必要な一連のセキュリティサービスが含まれます。プライベートモデルをカスタマイズできるようにプライベートVPC環境がアクセスするように設定されている Amazon S3 のトレーニングデータと評価バケットの Amazon S3 ゲートウェイエンドポイントを作成する必要があります。

根拠

モデルのカスタマイズは、特定のユースケースのパフォーマンスを向上させるためにモデルにトレーニングデータを提供するプロセスです。Amazon Bedrock では、Amazon Bedrock 基盤モデル (FMs) をカスタマイズしてパフォーマンスを向上させ、ラベル付けされていないデータによる事前トレーニングの継続や、ラベル付けされたデータの微調整によるタスク固有のパフォーマンスの最適化などの方法を使用して、カスタマーエクスペリエンスを向上させることができます。モデルをカスタマイズする場合は、プロビジョンドスループットを購入してモデルを使用できるようにする必要があります。

このユースケースは、Generative AI Security Scoping Matrix

または、カスタムモデルインポート機能を使用して Amazon Bedrock でカスタムモデルを作成し、Amazon などの他の環境でカスタマイズFMsした をインポートすることもできます SageMaker。インポートソースでは、インポートされたモデルのシリアル化形式に Safetensors を使用することを強くお勧めします。Pickle とは異なり、Safetensors ではテンソルデータのみを保存でき、任意の Python オブジェクトは保存できません。これにより、信頼できないデータのピッキング解除に起因する脆弱性が排除されます。セーフテンソルはコードを実行できません。テンソルを安全に保存およびロードするだけです。

Amazon Bedrock で生成 AI モデルカスタマイズへのアクセス権をユーザーに付与する場合は、以下の重要なセキュリティ上の考慮事項に対処する必要があります。

-

モデルの呼び出し、トレーニングジョブ、トレーニングおよび検証ファイルへの安全なアクセス

-

トレーニングモデルジョブ、カスタムモデル、トレーニングおよび検証ファイルの暗号化

-

トレーニングファイル内のジェイルブレークプロンプトや機密情報などの潜在的なセキュリティリスクに関するアラート

以下のセクションでは、これらのセキュリティ上の考慮事項と生成 AI 機能について説明します。

Amazon Bedrock モデルのカスタマイズ

Amazon Bedrock の独自のデータを使用して基盤モデル (FMs) をプライベートかつ安全にカスタマイズし、ドメイン、組織、ユースケースに固有のアプリケーションを構築できます。微調整により、独自のタスク固有のラベル付きトレーニングデータセットを提供してモデルの精度を向上させ、さらに を特化できますFMs。事前トレーニングを継続することで、カスタマーマネージドキーを使用して、安全で管理された環境で独自のラベルなしデータを使用してモデルをトレーニングできます。詳細については、Amazon Bedrock ドキュメントの「カスタムモデル」を参照してください。

セキュリティに関する考慮事項

生成 AI モデルカスタマイズワークロードは、トレーニングデータのデータ流出、トレーニングデータへの悪意のあるプロンプトやマルウェアの注入によるデータポイズニング、モデル推論中の脅威アクターによる迅速なインジェクションやデータ流出など、固有のリスクに直面します。Amazon Bedrock では、モデルカスタマイズにより、データ保護、アクセスコントロール、ネットワークセキュリティ、ログ記録とモニタリング、入出力の検証のための堅牢なセキュリティコントロールが提供され、これらのリスクを軽減できます。

修復

データ保護

モデルカスタマイズジョブ、モデルカスタマイズジョブからの出力ファイル (トレーニングおよび検証メトリクス)、および結果のカスタムモデルを、AWSKMS作成、所有、管理する のカスタマーマネージドキーを使用して暗号化します。Amazon Bedrock を使用してモデルカスタマイズジョブを実行すると、入力 (トレーニングおよび検証データ) ファイルが S3 バケットに保存されます。ジョブが完了すると、Amazon Bedrock はジョブの作成時に指定した S3 バケットに出力メトリクスファイルを保存し、結果のカスタムモデルアーティファクトを によって制御される S3 バケットに保存しますAWS。デフォルトで、入力ファイルと出力ファイルは AWSマネージドキーを使用して Amazon S3 SSE-S3 サーバー側の暗号化で暗号化されます。また、これらのファイルをカスタマーマネージドキーで暗号化することもできます。

ID およびアクセス管理

最小特権の原則に従って、モデルカスタマイズまたはモデルインポート用のカスタムサービスロールを作成します。モデルカスタマイズサービスロールの場合、 Amazon Bedrock がこのロールを引き受けてモデルカスタマイズジョブを実行できるようにする信頼関係を作成します。ロールがトレーニングデータと検証データにアクセスすることを許可するポリシーと、出力データを書き込むバケットをアタッチします。モデルインポートサービスロールの場合は、 Amazon Bedrock がこのロールを引き受けてモデルインポートジョブを実行できるようにする信頼関係を作成します。ロールが S3 バケット内のカスタムモデルファイルにアクセスできるようにするポリシーをアタッチします。 S3 モデルカスタマイズジョブが で実行されている場合はVPC、モデルカスタマイズロールにアクセスVPC許可をアタッチします。

ネットワークセキュリティ

データへのアクセスを制御するには、Amazon で仮想プライベートクラウド (VPC) を使用しますVPC。 を作成するときはVPC、標準の Amazon S3 がURLs解決されるように、エンドポイントルートテーブルDNSのデフォルト設定を使用することをお勧めします。

インターネットにアクセスVPCせずに を設定する場合は、Amazon S3 VPCエンドポイントを作成して、モデルカスタマイズジョブがトレーニングデータと検証データを保存し、モデルアーティファクトを保存する S3 バケットにアクセスできるようにする必要があります。

VPC と エンドポイントの設定が完了したら、モデルカスタマイズIAMロールにアクセス許可をアタッチする必要があります。 VPC と必要なロールとアクセス許可を設定したら、この を使用するモデルカスタマイズジョブを作成できますVPC。トレーニングデータの関連付けられた S3 VPCエンドポイントでインターネットアクセスVPCのない を作成することで、プライベート接続 (インターネットに公開されない) でモデルカスタマイズジョブを実行できます。

推奨AWSサービス

Amazon S3

モデルカスタマイズジョブを実行すると、ジョブは S3 バケットにアクセスして入力データをダウンロードし、ジョブメトリクスをアップロードします。Amazon Bedrock コンソールまたは でモデルカスタマイズジョブを送信するときに、モデルタイプとして微調整または継続的な事前トレーニングを選択できますAPI。モデルカスタマイズジョブが完了したら、ジョブの送信時に指定した出力 S3 バケット内のファイルを表示してトレーニングプロセスの結果を分析できます。または、モデルの詳細を表示できます。両方のバケットをカスタマーマネージドキーで暗号化します。ネットワークセキュリティを強化するために、VPC環境がアクセスするように設定されている S3 バケットのゲートウェイエンドポイントを作成できます。アクセスはログに記録し、モニタリングする必要があります。バックアップにはバージョニングを使用します。リソースベースのポリシーを使用して、Amazon S3 ファイルへのアクセスをより厳密に制御できます。

Amazon Macie

Macie は、Amazon S3 トレーニングデータセットと検証データセット内の機密データを識別するのに役立ちます。セキュリティのベストプラクティスについては、このガイダンスの前の Macie セクションを参照してください。

Amazon EventBridge

Amazon EventBridge を使用して、Amazon Bedrock のモデルカスタマイズジョブのステータス変更に自動的に応答 SageMaker するように Amazon を設定できます。Amazon Bedrock からのイベントは、ほぼリアルタイムで Amazon EventBridge に配信されます。イベントがルールに一致するときにアクションを自動化するシンプルなルールを作成できます。

AWS KMS

カスタマーマネージドキーを使用して、モデルカスタマイズジョブ、モデルカスタマイズジョブからの出力ファイル (トレーニングおよび検証メトリクス)、結果のカスタムモデル、トレーニング、検証、出力データをホストする S3 バケットを暗号化することをお勧めします。詳細については、Amazon Bedrock ドキュメントの「モデルカスタマイズジョブとアーティファクトの暗号化」を参照してください。

キーポリシーは、 AWSKMSキーのリソースポリシーです。キーポリシーは、KMSキーへのアクセスを制御する主要な方法です。IAM ポリシーと許可を使用してKMSキーへのアクセスを制御することもできますが、すべてのKMSキーにキーポリシーが必要です。キーポリシーを使用して、カスタマーマネージドキーで暗号化されたカスタムモデルにアクセスするためのアクセス許可をロールに付与します。これにより、指定されたロールは推論にカスタムモデルを使用できます。

前の機能セクションで説明したように CloudTrail、Amazon CloudWatch、Amazon、Amazon OpenSearch Serverless、Amazon S3、および Amazon Comprehend を使用します。