翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティ OU - ログアーカイブアカウント

| AWS セキュリティリファレンスアーキテクチャ (AWS SRA) の未来に影響を与えるために、簡単なアンケート |

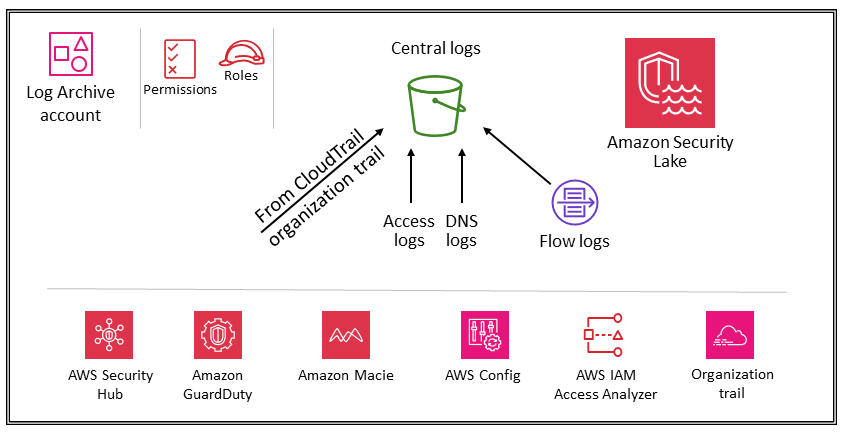

以下の図表は、ログアーカイブアカウントで設定されている AWS セキュリティサービスを示しています。

ログアーカイブアカウントは、セキュリティ関連のすべてのログとバックアップの取り込みとアーカイブ専用です。一元化されたログを使用すると、Amazon S3 オブジェクトへのアクセス、ID による不正なアクティビティ、IAMポリシーの変更、および機密性の高いリソースで実行されるその他の重要なアクティビティをモニタリング、監査、アラートできます。セキュリティの目的はシンプルです。これは不変のストレージであり、制御、自動化、モニタリングされたメカニズムによってのみ、イミュータブルに保存、アクセスされ、耐久性のために構築されている必要があります(適切なレプリケーションおよびアーカイブプロセスの使用などによる)。ログとログ管理プロセスの整合性と可用性を保護するために、コントロールを詳細に実装できます。アクセスに使用する最小特権ロールの割り当てや、制御されたAWSKMSキーによるログの暗号化などの予防コントロールに加えて、Config AWS などの検出コントロールを使用して、予期しない変更についてこのアクセス許可のコレクションをモニタリング (および警告および修正) します。

設計上の考慮事項

-

インフラストラクチャ、オペレーション、およびワークロードチームが使用するオペレーションログデータは、多くの場合、セキュリティ、監査、コンプライアンスチームが使用するログデータと重複します。オペレーションログデータを ログアーカイブアカウントに統合することをお勧めします。特定のセキュリティおよびガバナンス要件に基づいて、このアカウントに保存されたオペレーションログデータをフィルタリングする必要がある場合があります。また、ログアーカイブアカウントのオペレーションログデータにアクセスできるユーザーを指定する必要がある場合もあります。

ログの種類

に示されているプライマリログAWSSRAには、 CloudTrail (組織証跡)、Amazon VPCフローログ、Amazon CloudFront と AWS からのアクセスログWAF、Amazon Route 53 からのDNSログが含まれます。これらのログは、ユーザー、ロール、AWS サービス、またはネットワークエンティティ ( たとえば、IP アドレスによって識別される)によって実行された ( または試行された ) アクションの監査機能を提供します。他のログタイプ(アプリケーションログやデータベースログなど)もキャプチャ、アーカイブすることができます。ログソースおよびログのベストプラクティスの詳細については、各サービスのセキュリティドキュメント を参照してください。

中央ログストアとしての Amazon S3

多くの AWS サービスは、デフォルトでも排他的にもAmazon S3に情報をログに記録します。 AWS CloudTrail、Amazon VPC Flow Logs、Config、および Elastic Load Balancing AWS は、Amazon S3 に情報をログに記録するサービスの例です。つまり、ログの整合性は S3 オブジェクトの整合性を通じて達成され、ログの機密性は S3 オブジェクトのアクセスコントロールを通じて達成され、ログの可用性は S3 オブジェクトロック、S3 オブジェクトバージョン、S3 ライフサイクルルールを通じて達成されます。専用アカウントにある専用の一元化された S3 バケットに情報をログ記録することで、これらのログをわずか数個のバケットで管理し、厳格なセキュリティコントロール、アクセス、職務の分離を実施できます。

ではAWSSRA、Amazon S3 に保存されているプライマリログは から取得されるため CloudTrail、このセクションではこれらのオブジェクトを保護する方法について説明します。このガイダンスは、独自のアプリケーションまたは他のAWSサービスによって作成された他の S3 オブジェクトにも適用されます。これらのパターンは、Amazon S3 に高い整合性、強力なアクセスコントロール、自動保持または破棄を必要とするデータがある場合に適用します。

S3 バケットにアップロードされるすべての新しいオブジェクト ( CloudTrail ログを含む) は、Amazon S3 でS3-managedされた暗号化キー (-S3) による Amazon サーバー側の暗号化を使用してデフォルトで暗号化されます。SSE-S3 これにより、保管中のデータは保護されますが、アクセスコントロールは IAMポリシーによってのみ制御されます。追加のマネージドセキュリティレイヤーを提供するには、すべてのセキュリティ S3 バケットで管理するAWSKMSキー (SSE-KMS) でサーバー側の暗号化を使用できます。これにより、第 2 レベルのアクセスコントロールが追加されます。ログファイルを読み取るには、SAmazon S3S3 の読み取りアクセス許可と、関連付けられたキーIAMポリシーによる復号化を許可する ポリシーまたはロールの両方がユーザーに適用されている必要があります。

2 つのオプションは、Amazon S3 に保存されている CloudTrail ログオブジェクトの整合性を保護または検証するのに役立ちます。 は、ログファイルの整合性検証 CloudTrail を提供し、 がログファイルを CloudTrail 配信した後に変更または削除されたかどうかを判断します。もう 1 つのオプションは S3 オブジェクトロックです。

S3 バケット自体を保護するだけでなく、ログ記録サービス ( など CloudTrail) とログアーカイブアカウントの最小特権の原則に従うことができます。例えば、 AWS管理IAMポリシーによって付与されたアクセス許可を持つユーザーはAWSCloudTrail_FullAccess、AWSアカウントで最も機密で重要な監査機能を無効化または再設定できます。このIAMポリシーの適用は、できるだけ少ない個人に制限してください。

Config や AWS IAM Access Analyzer AWS によって提供されるものなどの検出コントロールを使用して、予期しない変更に対するこの広範な予防コントロールの集合をモニタリング (およびアラートと修正) します。

S3 バケットのセキュリティのベストプラクティスの詳細については、Amazon S3 ドキュメント、オンライン技術トーク、ブログ記事「Amazon S3 でデータを保護するためのセキュリティのベストプラクティスのトップ 10

実装例

AWS SRA コードライブラリ

Amazon Security Lake

AWS SRA では、Amazon Security Lake の委任管理者アカウントとして Log Archive アカウントを使用することをお勧めします。これを行うと、Security Lake は、他の が推奨するセキュリティログと同じアカウントの専用 S3 SRAバケットで、サポートされているログを収集します。

ログの可用性とログ管理プロセスを保護するために、Security Lake の S3 バケットには、Security Lake サービス、またはソースまたはサブスクライバーのために Security Lake によって管理されるIAMロールによってのみアクセスする必要があります。アクセス用の最小特権ロールの割り当て、制御された AWS Key Management Services (AWS KMS) キーによるログの暗号化などの予防コントロールの使用に加えて、Config AWS などの検出コントロールを使用して、このアクセス許可のコレクションを予期しない変更についてモニタリング (および警告および修正) します。

Security Lake 管理者は、AWS組織全体でログ収集を有効にできます。これらのログは、ログアーカイブアカウントのリージョン S3 バケットに保存されます。さらに、ログを一元化し、ストレージと分析を容易にするために、Security Lake 管理者は、すべてのリージョン S3 バケットからのログが統合および保存される 1 つ以上のロールアップリージョンを選択できます。サポートされているAWSサービスのログは、Open Cybersecurity Schema Framework (OCSF) と呼ばれる標準化されたオープンソーススキーマに自動的に変換され、Security Lake S3 バケットに Apache Parquet 形式で保存されます。OCSF サポートにより、Security Lake は およびその他のエンタープライズセキュリティソースのセキュリティデータを効率的に正規化AWSして統合し、セキュリティ関連情報の統合され信頼性の高いリポジトリを作成します。

Security Lake は、Amazon S3 と AWS Lambda AWS CloudTrail の管理イベントと CloudTrail データイベントに関連するログを収集できます。Security Lake で CloudTrail 管理イベントを収集するには、読み取りおよび書き込み CloudTrail 管理イベントを収集する CloudTrail マルチリージョン組織の証跡が少なくとも 1 つ必要です。トレイルのロギングが有効になっている必要があります。マルチリージョン証跡は、複数のリージョンのログファイルを 1 つのAWSアカウントの 1 つの S3 バケットに配信します。リージョンが異なる国にある場合は、データエクスポート要件を検討して、マルチリージョン証跡を有効にできるかどうかを判断します。

AWS Security Hub は Security Lake でサポートされているネイティブデータソースであり、Security Hub の検出結果を Security Lake に追加する必要があります。Security Hub は、さまざまな AWS サービスとサードパーティーの統合から結果を生成します。これらの検出結果は、コンプライアンス体制の概要と、 AWSおよび AWSパートナーソリューションのセキュリティレコメンデーションに従っているかどうかを把握するのに役立ちます。

ログやイベントから可視性と実用的なインサイトを得るには、Amazon Athena、Amazon OpenSearch Service、Amazon Quicksight、サードパーティーソリューションなどのツールを使用してデータをクエリできます。Security Lake ログデータへのアクセスを必要とするユーザーは、ログアーカイブアカウントに直接アクセスしないでください。Security Tooling アカウントからのみデータにアクセスする必要があります。または、 OpenSearch サービスなどの分析ツールを提供する他の AWS アカウントやオンプレミスの場所 QuickSight、またはセキュリティ情報やイベント管理 (SIEM) ツールなどのサードパーティーツールを使用することもできます。データへのアクセスを提供するには、管理者はログアーカイブアカウントで Security Lake サブスクライバーを設定し、クエリアクセスサブスクライバーとしてデータへのアクセスを必要とするアカウントを設定する必要があります。詳細については、このガイドの Security OU – Security Tooling アカウントセクションの「Amazon Security Lake」を参照してください。

Security Lake は、サービスへの管理者アクセスの管理に役立つ AWSマネージドポリシーを提供します。詳細については、「Security Lake ユーザーガイド」を参照してください。ベストプラクティスとして、開発パイプラインを介して Security Lake の設定を制限し、AWSコンソールまたは コマンドラインインターフェイス (AWS) AWS を介して設定が変更されないようにすることをお勧めしますCLI。さらに、Security Lake を管理するために必要なアクセス許可のみを提供するように、厳格なポリシーIAMとサービスコントロールポリシー (SCPs) を設定する必要があります。これらの S3 バケットへの直接アクセスを検出するように通知を設定できます。