翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

OCSP URL のカスタマイズ AWS Private CA

注記

このトピックは、ブランディングやその他の目的でオンライン証明書ステータスプロトコル (OCSP) レスポンダーエンドポイントURLのパブリックをカスタマイズしたいお客様を対象としています。 AWS Private CA マネージド のデフォルト設定を使用する場合はOCSP、このトピックをスキップし、「失効の設定」の設定手順に従ってください。

デフォルトでは、 OCSPで を有効にすると AWS Private CA、発行する各証明書には AWS OCSPレスポンダーURLの が含まれます。これにより、暗号化で安全な接続をリクエストするクライアントは、OCSP検証クエリを に直接送信できます AWS。ただし、場合によっては、最終的に にOCSPクエリを送信しながら、証明書URLに別の を記述することをお勧めします AWS。

注記

の代替または補足として証明書失効リスト (CRL) を使用する方法についてはOCSP、「失効の設定」および「証明書失効リストの計画」 (CRL) を参照してください。

URL のカスタムの設定には 3 つの要素が含まれますOCSP。

-

CA 設定 – OCSPURL「」の説明に従って、CA

RevocationConfigurationの 例 2: OCSP とカスタム CNAME を有効にした CA を作成するでカスタムを指定しますでプライベート CA を作成する AWS Private CA。 -

DNS – ドメイン設定にCNAMEレコードを追加して、証明書URLに表示される をプロキシサーバー にマッピングしますURL。詳細については、「でプライベート CA を作成する AWS Private CA」の 例 2: OCSP とカスタム CNAME を有効にした CA を作成する を参照してください。

-

プロキシサーバーの転送 – 受信したOCSPトラフィックをレス AWS OCSPポンダーに透過的に転送できるプロキシサーバーを設定します。

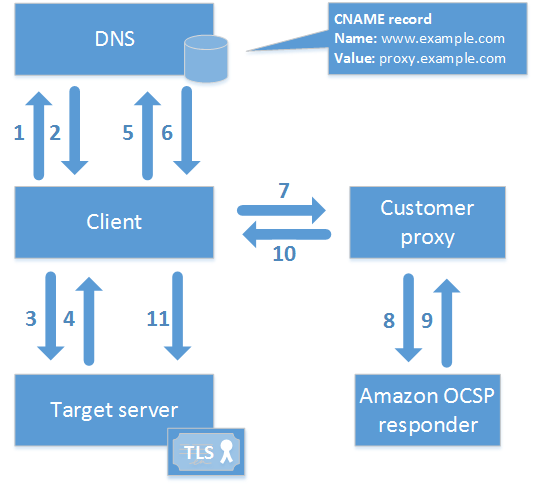

次の図は、これらの要素がどのように連携するかを示しています。

図に示すように、カスタマイズされたOCSP検証プロセスには次のステップが含まれます。

-

ターゲットドメインDNSのクライアントクエリ。

-

クライアントはターゲット IP を受信します。

-

クライアントがターゲットとTCPの接続を開きます。

-

クライアントはターゲットTLS証明書を受け取ります。

-

証明書にリストされているOCSPドメインDNSのクライアントクエリ。

-

クライアントはプロキシ IP を受信します。

-

クライアントはOCSPクエリをプロキシに送信します。

-

Proxy はクエリをOCSPレスポンダーに転送します。

-

レスポンダーは証明書の状態をプロキシに返します。

-

プロキシは証明書の状態をクライアントに転送します。

-

証明書が有効な場合、クライアントはTLSハンドシェイクを開始します。

ヒント

この例は、上記のように CA を設定した後、Amazon CloudFront と Amazon Route 53 を使用して実装できます。

-

で CloudFrontディストリビューションを作成し、次のように設定します。

-

カスタム に一致する代替名を作成しますCNAME。

-

証明書をそれにバインドします。

-

ocsp.acm-pca を設定します。

<region>オリジンとして .amazonaws.com。 -

Managed-CachingDisabledポリシーを適用します。 -

Viewer プロトコルポリシーを HTTPと HTTPSに設定します。

-

許可されたHTTPメソッドを GET、HEAD、、OPTIONS、PUT、POSTPATCH、 DELETEに設定します。

-

-

Route 53 で、カスタムを CloudFront ディストリビューションURLの CNAME にマッピングするDNSレコードを作成します。