翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

アクセス制御用の属性を選択する

次の手順を使用して、ABAC設定の属性を設定します。

IAM Identity Center コンソールを使用して属性を選択するには

-

[設定] を選択します。

-

[設定] ページで [アクセス制御用の属性] タブを選択し、[属性の管理] を選択します。

-

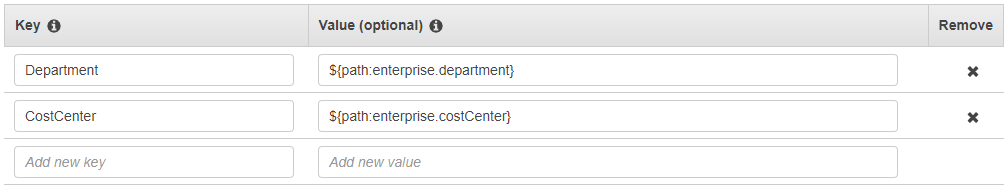

[アクセス制御の属性] ページで、[属性を追加] を選択し、[キー] と [値] の詳細を入力します。ここで、アイデンティティソースから取得される属性をIAM、アイデンティティセンターがセッションタグとして渡す属性にマッピングします。

キーは、ポリシーで使用するための属性に付ける名前を表します。これは任意の名前で構いませんが、アクセスコントロールのために作成したポリシーでは、その正確な名前を指定する必要があります。たとえば、 を使用しているとします。Okta (外部 IdP) を ID ソースとして使用し、組織のコストセンターデータをセッションタグとして渡す必要があります。キーには、キー名CostCenterと同様に一致する名前を入力します。重要なのは、ここでどのような名前を設定しても、

aws:PrincipalTag 条件キー(つまり"ec2:ResourceTag/CostCenter": "${aws:PrincipalTag/CostCenter}") で、全く同じ名前を設定する必要があります。注記

キーには、 などの単一値属性を使用します

Manager。 IAMIdentity Center はABAC、 などの の複数値属性をサポートしていませんManager, IT Systems。値は、設定された ID ソースから取得される属性のコンテンツを表します。ここでは、AWS Managed Microsoft AD ディレクトリの属性マッピング にリストされている適切な ID ソーステーブルから任意の値を入力できます。例えば、上記の例では、サポートされている IdP 属性リストを確認して最も近い属性である

${path:enterprise.costCenter}を特定し、それを値フィールドに入力します。上記のスクリーンショットを参考にしてください。SAML アサーションを通じて属性を渡すオプションを使用しないABAC場合、このリストの外部 IdP 属性値を に使用することはできません。 -

[Save changes] (変更の保存) をクリックします。

アクセスコントロール属性のマッピングを設定したので、ABAC設定プロセスを完了する必要があります。これを行うには、ABACルールを作成し、アクセス許可セットやリソースベースのポリシーに追加します。これは、ユーザー ID に AWS リソースへのアクセスを許可するために必要です。詳細については、「IAM Identity Center ABACで のアクセス許可ポリシーを作成する」を参照してください。