翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

IAM Identity Center サインインイベントの概要

AWS CloudTrail は、すべての IAM Identity Center ID ソースのサインインイベントの成功と失敗を記録します。IAM Identity Center および Active Directory (AD Connector および AWS Managed Microsoft AD) ソース ID には、ユーザーが特定の認証情報の検証リクエストのステータスに加えて、特定の認証情報のチャレンジまたは要素を解決するように求められるたびにキャプチャされる追加のサインインイベントが含まれます。必要な認証情報のチャレンジをすべて完了したユーザーだけがサインインを許可され、UserAuthentication イベントが記録されます。

次の表は、IAM Identity Center サインインの各 CloudTrail イベント名、その目的、および異なる ID ソースへの適用性を示しています。

| イベント名 | イベントの目的 | ID ソースの適用性 |

|---|---|---|

CredentialChallenge |

IAM Identity Center がユーザーに特定の認証課題の解決を要求したことを通知するために使用され、要求されている CredentialType を指定します (例として、PASSWORD または TOTP)。 |

IAM Identity Center のネイティブユーザー、AD Connector、および AWS Managed Microsoft AD |

CredentialVerification |

ユーザーが特定の CredentialChallenge リクエストの解決を試みたことを通知するために使用され、その認証情報が成功したか失敗したかを指定します。 |

IAM Identity Center のネイティブユーザー、AD Connector、および AWS Managed Microsoft AD |

UserAuthentication |

要求されたすべての認証要件をユーザーが正常に完了し、正常にサインインしたことを通知するために使用されます。ユーザーが必要な認証情報のチャレンジを正常に完了できなかった場合、UserAuthentication イベントはログに記録されません。 |

すべての ID ソース |

次の表は、特定のサインイン CloudTrail イベント内に含まれる追加の有用なイベントデータフィールドを示します。

| フィールド | イベントの目的 | サインインイベントの適用性 | 値の例 |

|---|---|---|---|

AuthWorkflowID |

サインインシーケンス全体で発生するすべてのイベントを相関させるために使用されます。各ユーザーのサインインに対して、IAM Identity Center は複数のイベントを発行することができます。 | CredentialChallenge, CredentialVerification,

UserAuthentication |

"AuthWorkflowID": "9de74b32-8362-4a01-a524-de21df59fd83" |

CredentialType |

チャレンジされた認証またはファクターを指定するために使用されます。UserAuthentication イベントには、ユーザーのサインインーケンスで正常に検証された CredentialType 値がすべて含まれます。 |

CredentialChallenge, CredentialVerification,

UserAuthentication |

CredentialType": "PASSWORD" または "CredentialType": "PASSWORD,TOTP" (指定できる値には、PASSWORD、TOTP、WEBAUTHN、EXTERNAL_IDP、RESYNC_TOTP、EMAIL_OTP などがあります) |

DeviceEnrollmentRequired |

サインイン時に MFA デバイスの登録が要求され、ユーザーがその要求を正常に完了したことを示すために使用されます。 | UserAuthentication |

「DeviceEnrollmentRequired」:「true」 |

LoginTo |

サインインに成功した後のリダイレクト先を指定するために使用します。 | UserAuthentication |

「ログイン」: 「https://mydirectory.awsapps.com/start/.....」 |

IAM アイデンティティセンターのサインインフローの CloudTrail イベント

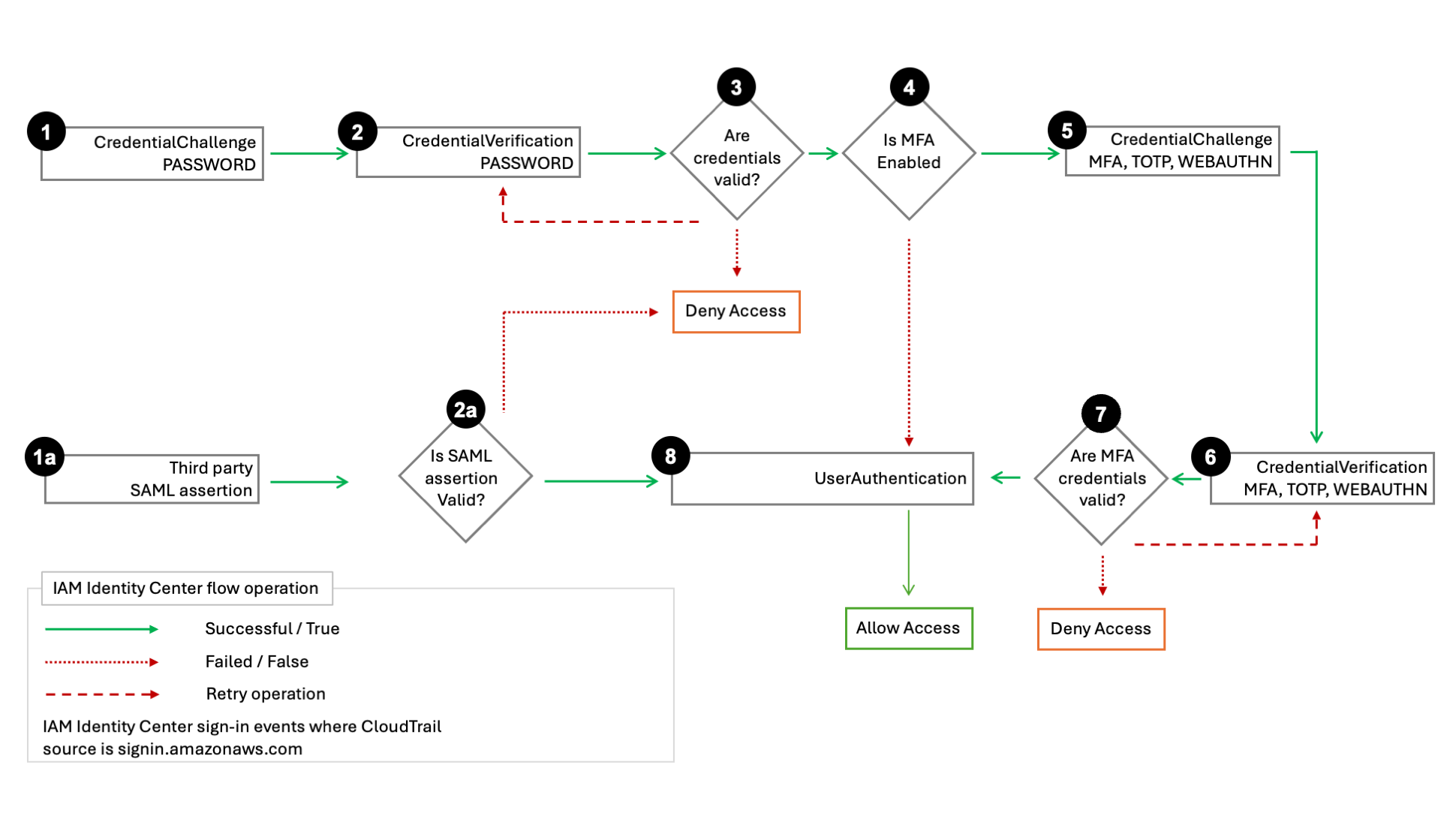

次の図は、サインインフローとサインインが出力する CloudTrail イベントを示しています。

この図は、パスワードサインインフローとフェデレーティッドサインインフローを示しています。

ステップ 1~8 で構成されるパスワードサインインフローは、ユーザー名とパスワードのサインインプロセス中のステップを示しています。IAM アイデンティティセンターは userIdentity.additionalEventData.CredentialType をPASSWORD「」に設定し、IAM アイデンティティセンターは認証情報のチャレンジ-レスポンスサイクルを経過し、必要に応じて再試行します。

ステップの数は、ログインのタイプと多要素認証 (MFA) の有無によって異なります。初期プロセスでは、認証が成功するまでのシーケンスが終了する 3 UserAuthentication つまたは 5 つの CloudTrail イベントが発生します。パスワード認証の試行が失敗すると、IAM アイデンティティセンターがCredentialChallenge通常の MFA 認証または有効な場合は MFA 認証を再発行するため、追加の CloudTrail イベントが発生します。

パスワードサインインフローでは、CreateUserAPI コールで新しく作成された IAM Identity Center ユーザーがワンタイムパスワード (OTP) でサインインするシナリオについても説明します。このシナリオの認証情報タイプはEMAIL_OTP「」です。

ステップ 1a、2a、8 で構成されるフェデレーティッドサインインフローは、フェデレーティッド認証プロセス中の主要なステップを示しています。ここでは、ID プロバイダーによって SAML アサーションが提供され、IAM アイデンティティセンターによって検証され、成功すると になりますUserAuthentication。IAM Identity Center はステップ 3~7 で内部 MFA 認証シーケンスを呼び出しません。これは、外部のフェデレーティッド ID プロバイダーがすべてのユーザー認証情報認証を担当するためです。