パッチグループ

注記

パッチグループは、パッチポリシーに基づくパッチ適用オペレーションでは使用されません。パッチポリシーの使用については、「Quick Setup でのパッチポリシー設定 」を参照してください。

2022 年 12 月 22 日にパッチポリシーのサポートがリリースされる前にパッチグループを使用していなかったアカウントとリージョンのペアでは、コンソールでパッチグループの機能がサポートされていません。パッチグループの機能は、この日付より前にパッチグループの使用を開始したアカウントとリージョンのペアで引き続き使用できます。

パッチグループを使用して、AWS Systems Manager のツールである Patch Manager でマネージドノードを特定のパッチベースラインに関連付けることができます。パッチグループは、正しい一連のノードに、関連するパッチベースラインのルールに基づいて、適切なパッチをデプロイしていることを確認するのに役立ちます。パッチグループを使用すると、適切なテストの完了前にパッチがデプロイされることも回避できます。たとえば、環境別 (開発、テスト、実稼働など) にパッチグループを作成して、適切なパッチベースラインに各パッチグループを登録できます。

パッチ適用のために AWS-RunPatchBaseline またはその他の SSM コマンドドキュメントを実行する場合は、ノード ID やタグを使用して、マネージドノードをターゲットにすることができます。SSM Agent と Patch Manager は、マネージドノードに追加したパッチグループの値に基づいて、使用するパッチベースラインを評価します。

タグを使用してパッチグループを定義する

ハイブリッドおよびマルチクラウド環境では、Amazon Elastic Compute Cloud (Amazon EC2) インスタンスと非 EC2 ノードに適用されたタグを使用して、パッチグループを作成します。パッチグループのタグの使用に関する以下の詳細に注意してください。

-

パッチグループは、マネージドノードに適用されたタグキー

Patch GroupまたはPatchGroupのいずれかを使用して定義する必要があります。パッチベースラインのパッチグループを登録する場合、これら 2 つのキーに指定された同一の値は、同じグループの一部であると解釈されます。例えば、次のキーと値のペアの 1 つ目で 5 つのノードにタグ付けし、2 つ目で 5 つのノードにタグ付けしたとします。-

key=PatchGroup,value=DEV -

key=Patch Group,value=DEV

ベースラインを作成する Patch Manager コマンドは、これらの 10 個のマネージドノードを、値

DEVに基づいて 1 つのグループに結合します。AWS CLI でパッチグループのパッチベースラインを作成するコマンドは次のとおりです。aws ssm register-patch-baseline-for-patch-group \ --baseline-id pb-0c10e65780EXAMPLE \ --patch-group DEV異なるキーの値を 1 つのターゲットに結合することは、新しいパッチグループを作成するこの Patch Manager コマンドに固有であり、他の API アクションではサポートされていません。例えば、同じ値を持つ

PatchGroupキーとPatch Groupキーを使用して send-command アクションを実行する場合、2 つのまったく異なるノードセットをターゲットにしています。aws ssm send-command \ --document-name AWS-RunPatchBaseline \ --targets "Key=tag:PatchGroup,Values=DEV"aws ssm send-command \ --document-name AWS-RunPatchBaseline \ --targets "Key=tag:Patch Group,Values=DEV" -

-

タグベースのターゲティングには制限があります。

SendCommandのターゲットの各配列には、最大 5 つのキーと値のペアを含めることができます。 -

これらのタグキー規則は、

PatchGroup(スペースなし) またはPatch Group(スペースあり) のいずれか 1 つだけ選択することをお勧めします。ただし、インスタンス上の EC2 インスタンスメタデータでタグを許可している場合は、PatchGroupを使用する必要があります。 -

キーでは大文字と小文字が区別されます。グループのリソースを特定し対象としやすくするために任意の値 (「Web サーバー」や「US-EAST-PROD」など) を指定できますが、キーは

Patch GroupまたはPatchGroupでなければなりません。

パッチグループを作成してマネージドノードにタグを付けたら、パッチグループをパッチベースラインに登録できます。パッチグループをパッチベースラインに登録することで、パッチグループ内のノードは、関連付けられたパッチベースラインで定義されているルールを使用します。

パッチグループを作成する方法とパッチグループをパッチベースラインに関連付ける方法の詳細については、「パッチグループの作成と管理」および「パッチグループをパッチベースラインに追加する」を参照してください。

AWS Command Line Interface (AWS CLI)を使用したパッチベースラインとパッチグループの作成例については、「チュートリアル: AWS CLI を使用してサーバー環境にパッチを適用する」を参照してください。Amazon EC2 タグの詳細については、「Amazon EC2 ユーザーガイド」の「Amazon EC2 リソースのタグ付け」を参照してください。

使用方法

システムでタスクを実行してマネージドノードにパッチベースラインを適用するときに、SSM Agent はそのノードにパッチグループの値が定義されているかどうかを確認します。ノードがパッチグループに割り当てられている場合、Patch Manager はそのパッチグループにどのパッチベースラインが登録されているかを確認します。そのグループにパッチベースラインがある場合、Patch Manager は関連付けられているパッチベースラインを使用するように SSM Agent に通知します。ノードにパッチグループが設定されていない場合、Patch Manager は現在設定されているデフォルトのパッチベースラインを使用するように SSM Agent に自動的に通知します。

重要

マネージドノードは 1 つのパッチグループのみ所属できます。

パッチグループは、オペレーティングシステムタイプごとに 1 つのパッチベースラインのみに登録できます。

インスタンスで [Allow tags in instance metadata] (インスタンスメタデータ内のタグを許可する) オプションを有効にした場合は、Amazon EC2 インスタンスに Patch Group タグ (スペースなし) を適用することはできません。インスタンスメタデータでタグを許可すると、タグキー名にスペースが含まれなくなります。EC2 インスタンスのメタデータでタグを許可している場合は、スペースなしでタグキー PatchGroup を使用する必要があります。

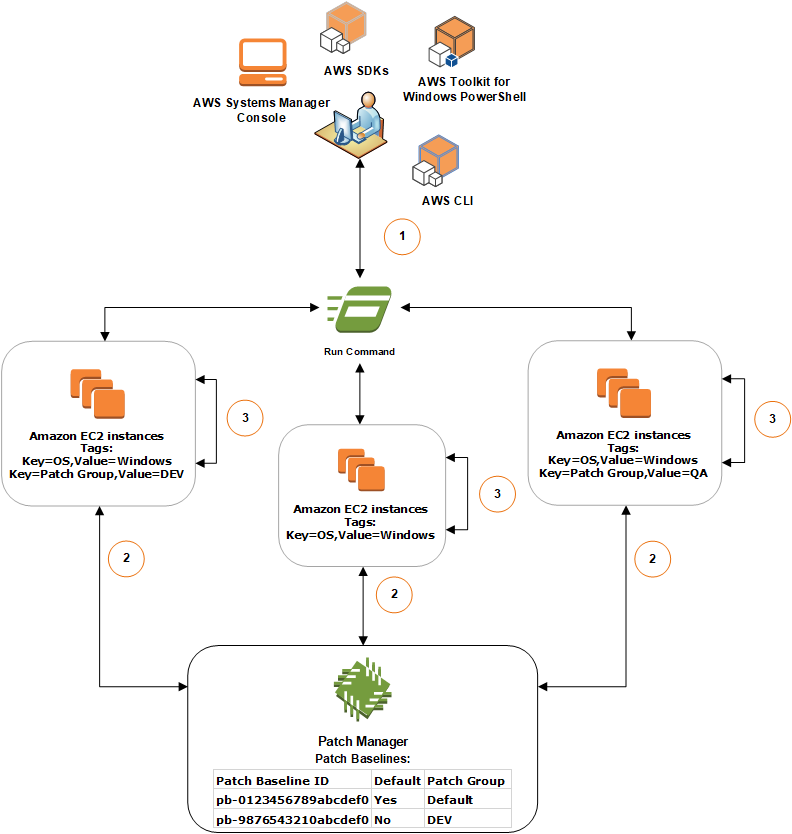

図 1: パッチ適用オペレーションのプロセスの流れの一般的な例

次の図は、Run Command タスクをサーバーのフリートに送信し、Patch Manager を使用してパッチを適用する場合に、Systems Manager が実行するプロセスの一般的な例を示しています。これらのプロセスは、パッチ適用オペレーションで使用するパッチベースラインを決定します。(コマンドを送信して Patch Manager を使用してパッチを適用するようにメンテナンスウィンドウを設定した場合にも、同様のプロセスが使用されます。)

完全なプロセスについては、以下の図で説明します。

この例では、次のタグが適用される、Windows Server 用の 3 つの EC2 インスタンスのグループがあります。

| EC2 インスタンスグループ | タグ |

|---|---|

|

グループ 1 |

|

|

グループ 2 |

|

|

グループ 3 |

|

この例では、これら 2 つの Windows Server パッチベースラインも用意されています。

| パッチベースライン ID | デフォルト | 関連するパッチグループ |

|---|---|---|

|

|

はい |

|

|

|

いいえ |

|

AWS Systems Manager のツールである Run Command、および Patch Manager を使用して、パッチのスキャンまたはインストールを行う場合の一般的な手順は以下のとおりです。

-

パッチにコマンドを送信する: ドキュメント

AWS-RunPatchBaselineを使用して Run Command タスクを送信するには、Systems Manager コンソール、SDK、AWS Command Line Interface (AWS CLI)、または AWS Tools for Windows PowerShell を使用します。key=OS,value=Windowsタグをターゲットにして、マネージドインスタンスにパッチを適用する Run Command タスクを図に示します。 -

パッチベースラインの確認: SSM Agentは、EC2 インスタンスに適用されているパッチグループタグを確認し、対応するパッチベースラインを Patch Manager に問い合わせます。

-

パッチベースラインに関連付けられている一致するパッチグループの値:

-

グループ 1 の EC2 インスタンスにインストールされている SSM Agent は、ステップ 1 で発行されたコマンドを受け取ってパッチ適用オペレーションを開始します。SSM Agentは、EC2 インスタンスのパッチグループタグの値に

DEVが適用されていることを確認し、関連付けられているパッチベースラインをPatch Managerに問い合わせます。 -

Patch Managerは、パッチベースラインの

pb-9876543210abcdef0がパッチグループのDEVに関連付けられていることを確認し、SSM Agentに通知します。 -

SSM Agent は、

pb-9876543210abcdef0で設定されている承認ルールと例外に基づいてPatch Managerからパッチベースラインのスナップショットを取得して、次のステップに進みます。

-

-

インスタンスに追加されたパッチグループタグはありません。

-

グループ 2 の EC2 インスタンスにインストールされている SSM Agent は、ステップ 1 で発行されたコマンドを受け取ってパッチ適用オペレーションを開始します。SSM Agent は、EC2 インスタンスに

Patch GroupまたはPatchGroupタグが適用されていないことを確認します。そのため、SSM Agent はデフォルトの Windows のパッチベースラインを Patch Manager に問い合わせます。 -

Patch Managerは、デフォルトの Windows Server のパッチベースラインが

pb-0123456789abcdef0であることを確認し、SSM Agentに通知します。 -

SSM Agent は、デフォルトのパッチベースラインの

pb-0123456789abcdef0で設定されている承認ルールと例外に基づいてPatch Managerからパッチベースラインのスナップショットを取得して、次のステップに進みます。

-

-

パッチベースラインに一致するパッチグループの値が関連付けられていません。

-

グループ 3 の EC2 インスタンスにインストールされている SSM Agentは、ステップ 1 で発行されたコマンドを受け取ってパッチ適用オペレーションを開始します。SSM Agentは、EC2 インスタンスのパッチグループタグの値に

QAが適用されていることを確認し、関連付けられているパッチベースラインをPatch Managerに問い合わせます。 -

Patch Manager は、パッチグループの

QAに関連付けられているパッチベースラインを見つけられません。 -

Patch Managerは、デフォルトの Windows のパッチベースラインの

pb-0123456789abcdef0を使用するように SSM Agentに通知します。 -

SSM Agent は、デフォルトのパッチベースラインの

pb-0123456789abcdef0で設定されている承認ルールと例外に基づいてPatch Managerからパッチベースラインのスナップショットを取得して、次のステップに進みます。

-

-

-

パッチのスキャンまたはインストール。使用する適切なパッチベースラインを決定したら、SSM Agent は、ステップ 1 で指定されたオペレーションの値に基づいてスキャンまたはインストールのいずれかを開始します。スキャンまたはインストールするパッチは、Patch Managerによって提供されるパッチベースラインのスナップショットで定義されている承認ルールとパッチの例外に基づいて決定されます。

- 詳細情報