翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

データ暗号化

データ暗号化とは、転送中と保管中のデータをすることです。転送中に標準の Transport Layer Security (TLS) とともに、 Amazon S3マネージドキーまたは保管 KMS keys 中の を使用してデータを保護できます。

保管中の暗号化

Amazon Transcribe は、 Amazon S3 バケットに配置されたトランスクリプトのサーバー側の暗号化にデフォルト Amazon S3 キー (SSE-S3) を使用します。

StartTranscriptionJob オペレーションを使用すると、独自の を指定 KMS key して、文字起こしジョブからの出力を暗号化できます。

Amazon Transcribe は、デフォルトキーで暗号化された Amazon EBS ボリュームを使用します。

転送中の暗号化

Amazon Transcribe は、TLS 1.2 と AWS 証明書を使用して、転送中のデータを暗号化します。ストリーミング文字起こしも対象になります。

キー管理

Amazon Transcribe は と連携して KMS keys 、データの暗号化を強化します。を使用すると Amazon S3、文字起こしジョブの作成時に入力メディアを暗号化できます。との統合 AWS KMS により、StartTranscriptionJobリクエストからの出力を暗号化できます。

を指定しない場合 KMS key、文字起こしジョブの出力はデフォルト Amazon S3 キー (SSE-S3) で暗号化されます。

詳細については AWS KMS、「 AWS Key Management Service デベロッパーガイド」を参照してください。

文字起こしジョブの出力を暗号化するには、リクエスト AWS アカウント を行う KMS key に を使用するか、別の KMS key から を使用するかを選択できます AWS アカウント。

を指定しない場合 KMS key、文字起こしジョブの出力はデフォルト Amazon S3 キー (SSE-S3) で暗号化されます。

出力の暗号化を有効にする

-

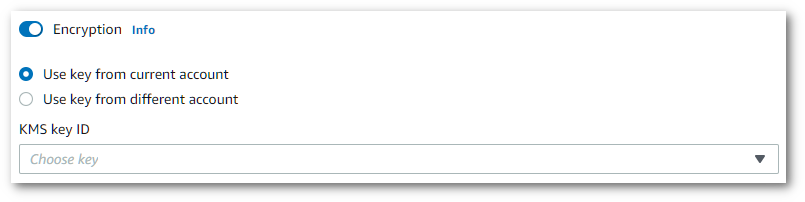

[出力データ] で、[暗号化] を選択します。

-

KMS key が現在使用している AWS アカウント からか、別の からかを選択します AWS アカウント。現在の からキーを使用する場合は AWS アカウント、KMS key ID からキーを選択します。別の のキーを使用している場合は AWS アカウント、キーの ARN を入力する必要があります。別の のキーを使用するには AWS アカウント、呼び出し元に の

kms:Encryptアクセス許可が必要です KMS key。詳細については、「キーポリシーの作成」を参照してください。

API で出力暗号化を使用するには、、StartCallAnalyticsJob、StartMedicalTranscriptionJobまたは StartTranscriptionJobオペレーションの OutputEncryptionKMSKeyIdパラメータ KMS key を使用して を指定する必要があります。

現在の AWS アカウントにあるキーを使用する場合は、次の 4 つの方法のいずれか KMS key で を指定できます。

-

KMS key ID 自体を使用します。例えば、

1234abcd-12ab-34cd-56ef-1234567890abと指定します。 -

KMS key ID にエイリアスを使用します。例えば、

alias/ExampleAliasと指定します。 -

KMS key ID に Amazon リソースネーム (ARN) を使用します。例えば、

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890abと指定します。 -

エイリアスの ARN KMS key を使用します。例えば、

arn:aws:kms:region:account-ID:alias/ExampleAliasと指定します。

現在の とは異なる AWS アカウント にあるキーを使用する場合は AWS アカウント、次の 2 つの方法のいずれか KMS key で を指定できます。

-

KMS key ID に ARN を使用します。例えば、

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890abと指定します。 -

エイリアスの ARN KMS key を使用します。例えば、

arn:aws:kms:region:account-ID:alias/ExampleAliasと指定します。

リクエストを行うエンティティには、指定した KMS keyを使用するためのアクセス許可が必要です。

AWS KMS 暗号化コンテキスト

AWS KMS 暗号化コンテキストは、プレーンテキストの非シークレットキーと値のペアのマップです。このマップは、暗号化コンテキストペアと呼ばれる追加の認証済みデータを表します。これにより、データにセキュリティレイヤーが追加されます。 では、お客様が指定した Amazon S3 バケットへの文字起こし出力を暗号化するために対称暗号化キー Amazon Transcribe が必要です。詳細については、「 AWS KMSの非対称キー」を参照してください。

暗号化コンテキストペアを作成するときは、機密情報を含めないでください。暗号化コンテキストはシークレットではありません。 CloudTrail ログ内のプレーンテキストで表示されます (暗号化オペレーションを識別して分類するために使用できます)。

暗号化コンテキストのキーと値には、アンダースコア (_)、ダッシュ (-)、スラッシュ (/、\) 、コロン (:) などの特殊文字を含めることができます。

ヒント

暗号化コンテキストペアの値を暗号化されるデータに関連付けると便利です。必須ではありませんが、ファイル名、ヘッダー値、暗号化されていないデータベースフィールドなど、暗号化されたコンテンツに関連する機密性のないメタデータを使用することをお勧めします。

API による出力暗号化を使用するには、KMSEncryptionContext パラメータを StartTranscriptionJob オペレーションに設定します。出力暗号化オペレーションに暗号化コンテキストを提供するために、OutputEncryptionKMSKeyId パラメータは対称 KMS key ID を参照する必要があります。

IAM ポリシーでAWS KMS 条件キーを使用して、暗号化オペレーションのリクエストで使用された暗号化コンテキスト KMS key に基づいて、対称暗号化へのアクセスを制御できます。 https://docs.aws.amazon.com/kms/latest/developerguide/concepts.html#cryptographic-operations暗号化コンテキストポリシーの例については、「AWS KMS 暗号化コンテキストポリシー」を参照してください。

暗号化コンテキストの使用は任意ですが、推奨されています。詳細については、「暗号化コンテキスト」を参照してください。